基于高集聚场景下的内网安全通信方法与流程

1.本发明涉及,尤其是指一种基于高集聚场景下的内网安全通信方法。

背景技术:

2.当前,随着网络技术的不断提升,互联网也充斥到各行各业,给人们带来更快捷、更便利、更高效的学习和办公环境。但是,随之而来的是网络环境安全形式也变得更加严峻。各种网络安全问题和网络病毒也是层出不穷。尤其是像学校、企业、部门、医院等部署有多台设备的网络环境,更是网络病毒爆发的重灾区。在这样的环境下,为了保证用户网络安全,以及尽可能避免网络病毒造成的用户利益受损,提高网络安全设备的保障功能是势在必行的。现有技术中常利用交换机来对网络中的上线终端进行病毒检测,交换机虽然能够自主检查发现病毒并进行阻断,但是随着现在网络技术的提高,病毒逐渐变得越来越复杂,越来越隐蔽,破坏性也越来越大,造成的损失也是传统病毒所不能比的。现有交换机的病毒确诊功能已经不能满足网络安全的需求,对于一些更加隐蔽的病毒还会存在检测不到的状况,且利用交换机进行病毒阻断,需要在交换机设备页面上进行相应的操作,如果存在多台交换机,就会大大增加操作人员的工作量,对病毒检测阻断的工作效率也会造成影响。

技术实现要素:

3.本发明的目的是克服现有技术中的缺点,提供一种基于高集聚场景下的内网安全通信方法,能够有效解决设备高集聚场景下,交换机病毒检测能力不够,操作设置要求高,操作人员的工作量大大增加的问题。

4.本发明的目的是通过下述技术方案予以实现:

5.基于高集聚场景下的内网安全通信方法,包括以下步骤:

6.步骤一,通过管理平台进行病毒确诊阻断配置,并实时检测所有终端的在线状态,在检测到其中一个终端上线后,将上线终端通过交换机接入终端控制设备;

7.步骤二,终端控制设备接收上线终端的终端流量,并复制接收到的终端流量,将复制的终端流量发送至病毒确诊检测设备,并通过病毒确诊检测设备根据终端流量进行病毒检测,若病毒确诊检测设备未检测到终端流量内有病毒存在,则向管理平台发送未存在病毒的安全日志,上线终端正常接入安全网络进行通信;若病毒确诊检测设备检测到终端流量内有病毒存在,则执行步骤三;

8.步骤三,病毒确诊检测设备将检测出的病毒进行分类,根据分类结果向管理平台发送对应病毒确诊类型的安全日志,管理平台接收到病毒确诊类型的安全日志后,根据接收到的安全日志对上线终端内存在的病毒进行等级判断,获取上线终端的日志病毒级别;

9.步骤四,管理平台调取病毒确诊阻断配置,判断上线终端的日志病毒级别是否属于病毒确诊阻断配置内容,若不属于病毒确诊阻断配置内容,则管理平台不对上线终端做出处理,上线终端正常接入安全网络进行通信;若属于病毒确诊阻断配置内容,则管理平台向上线终端对应的交换机发送阻断报文,交换机接收到阻断报文后,对上线终端进行阻断。

10.进一步的,所述病毒确诊阻断配置包括阻断级别配置和阻断设备选择,通过阻断设备选择获取管理平台的阻断列表。

11.进一步的,步骤四中在管理平台判断上线终端的日志病毒级别属于病毒确诊阻断配置内容,并向上线终端对应的交换机发送阻断报文后,还将此次的阻断信息加入管理平台的阻断列表。

12.进一步的,在确定管理平台的阻断列表后,向管理平台的阻断列表内每个阻断设备对应接入的交换机发送停止发送安全日志的报文,接收到停止发送安全日志的报文后,阻断设备对应接入的交换机不再发送阻断设备对应病毒检测结果的安全日志至管理平台。

13.进一步的,步骤三中根据接收到的安全日志对上线终端内存在的病毒进行等级判断的具体过程为:设置病毒等级划分的影响因素,根据每个影响因素对病毒危害程度的影响设置对应权重,根据接收到的安全日志获取上线终端的病毒信息,提取病毒信息中对应的影响因素,并根据提取的影响因素以及设置的权重计算上线终端内存在的病毒对应的病毒危害程度,并将计算得到的病毒危害程度与预设等级区间阈值进行比较,根据比较结果确定上线终端内存在的病毒的日志病毒等级。

14.进一步的,所述影响因素包括病毒类型、病毒传播途径、传染方式和传播速度。

15.进一步的,步骤四中管理平台向上线终端对应的交换机发送阻断报文时,通过读取上线终端的ip确定发送阻断报文的对象交换机。

16.本发明的有益效果是:

17.在管理平台上进行病毒确诊阻断的配置,能够简化操作人员的配置操作,即使面对高集聚场景下的配置需求,仍旧可以快速且高效地完成配置工作。且通过病毒确诊检测设备进行病毒确诊检测,有效提高病毒确诊的准确性。

附图说明

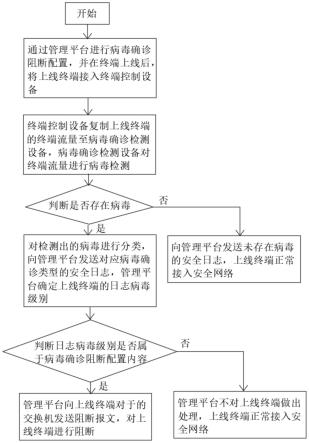

18.图1是本发明的一种流程示意图。

具体实施方式

19.下面结合附图和实施例对本发明进一步描述。

20.实施例:

21.基于高集聚场景下的内网安全通信方法,如图1所示,包括以下步骤:

22.步骤一,通过管理平台进行病毒确诊阻断配置,并实时检测所有终端的在线状态,在检测到其中一个终端上线后,将上线终端通过交换机接入终端控制设备;

23.步骤二,终端控制设备接收上线终端的终端流量,并复制接收到的终端流量,将复制的终端流量发送至病毒确诊检测设备,并通过病毒确诊检测设备根据终端流量进行病毒检测,若病毒确诊检测设备未检测到终端流量内有病毒存在,则向管理平台发送未存在病毒的安全日志,上线终端正常接入安全网络进行通信;若病毒确诊检测设备检测到终端流量内有病毒存在,则执行步骤三;

24.步骤三,病毒确诊检测设备将检测出的病毒进行分类,根据分类结果向管理平台发送对应病毒确诊类型的安全日志,管理平台接收到病毒确诊类型的安全日志后,根据接收到的安全日志对上线终端内存在的病毒进行等级判断,获取上线终端的日志病毒级别;

25.步骤四,管理平台调取病毒确诊阻断配置,判断上线终端的日志病毒级别是否属于病毒确诊阻断配置内容,若不属于病毒确诊阻断配置内容,则管理平台不对上线终端做出处理,上线终端正常接入安全网络进行通信;若属于病毒确诊阻断配置内容,则管理平台向上线终端对应的交换机发送阻断报文,交换机接收到阻断报文后,对上线终端进行阻断。

26.具体的,本实施例中采用inac(自安全园区网解决方案)设备作为终端控制设备,inac-x设备作为病毒确诊检测设备,inac-x设备的主要功能即为病毒确诊,而inac设备则能够实时监测用户现网业务的传输情况以及用户终端的上线与下线情况,监测内容包括了终端的ip地址、mac地址、上下线时间,也可以用来查询终端访问资源历史和当前记录,能够监测内网用户行为,并针对异常行为及用户访问情况自动生成日志。

27.所述病毒确诊阻断配置包括阻断级别配置和阻断设备选择,通过阻断设备选择获取管理平台的阻断列表。

28.步骤四中在管理平台判断上线终端的日志病毒级别属于病毒确诊阻断配置内容,并向上线终端对应的交换机发送阻断报文后,还将此次的阻断信息加入管理平台的阻断列表。

29.在后续操作人员确定阻断列表内的某个阻断设备不再存在病毒威胁后,能够通过管理平台将该阻断设备从阻断列表内去除,并在该阻断设备重新上线后,该阻断设备能够继续正常接入到安全网络。

30.在进行病毒确诊阻断配置前,当inac-x设备判断出上线终端存在病毒时,由于未确定具体的阻断级别配置,也就无法确定是否属于阻断设备,是否进行进一步的病毒阻断,inac-x设备会向管理平台发送疑似病毒类型的安全日志。在完成病毒确诊阻断配置后,确定了管理平台的阻断列表后,再向管理平台的阻断列表内每个阻断设备对应接入的交换机发送停止发送安全日志的报文,接收到停止发送安全日志的报文后,阻断设备对应接入的交换机不再发送疑似病毒类型的安全日志至管理平台。

31.步骤三中根据接收到的安全日志对上线终端内存在的病毒进行等级判断的具体过程为:设置病毒等级划分的影响因素,根据每个影响因素对病毒危害程度的影响设置对应权重,根据接收到的安全日志获取上线终端的病毒信息,提取病毒信息中对应的影响因素,并根据提取的影响因素以及设置的权重计算上线终端内存在的病毒对应的病毒危害程度,并将计算得到的病毒危害程度与预设等级区间阈值进行比较,根据比较结果确定上线终端内存在的病毒的日志病毒等级。

32.阻断级别配置内配置的日志病毒等级包括一般、重要和严重,处于一般等级的病毒,其主要危害包括了对于软件系统造成干扰、窃取信息、修改系统信息,不会造成硬件损坏和数据丢失。处于重要等级的病毒则会对计算机的系统造成影响,无法正常启动,且硬盘中数据存在无法读取的风险。处于严重等级的病毒则会不仅会对软件造成破坏,还会对硬盘、主板等硬件造成破坏。在进行等级判断后,根据不同的日志病毒级别来确定后续的阻断报文。

33.除了以上三类等级的病毒以外,还存在有良性等级病毒,此等级的病毒不会造成系统破坏,影响很小,因此若检测出的病毒判断处于良性等级时,管理平台不对其进行处理,对应终端能够正常接入安全网络。

34.所述影响因素包括病毒类型、病毒传播途径、传染方式和传播速度。

35.步骤四中管理平台向上线终端对应的交换机发送阻断报文时,通过读取上线终端的ip确定发送阻断报文的对象交换机。

36.inac设备能够监测上线终端的ip地址,在需要通过交换机实现阻断时,通过ip地址能够确定需要进行阻断的上线终端位置,从而向其接入的交换机发送阻断报文。

37.以上所述的实施例只是本发明的一种较佳的方案,并非对本发明作任何形式上的限制,在不超出权利要求所记载的技术方案的前提下还有其它的变体及改型。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1