一种基于计算机内存取证技术的恶意流量检测方法

:

1.本发明涉及一种基于计算机取内存证技术的恶意流量检测方法,该方法在计算机内存取证领域中有着很好的应用,主要用于检测计算机内存中是否存在恶意流量。

背景技术:

2.目前,任何连接到互联网的主机不是绝对安全的,都有可能受到网络攻击。攻击的类型和复杂程度随着攻击技术的发展而增加,其动机之一是网络犯罪分子能够从网络犯罪活动中获利。

3.检测与攻击相关的异常对于确保网络安全和取证分析都是必不可少的。及时发现可以阻止攻击造成的损失;对异常的取证分析不仅有助于调查网络犯罪,而且有助于洞悉攻击流程。内存中缓存着大量的流量数据,而内存取证技术能够对计算机物理内存镜像进行分析与取证,能够有效与恶意流量检测相结合。

技术实现要素:

4.为了辅助取证分析人员检测内存中是否包含恶意流量,本发明公开了一种基于计算机取内存证技术的恶意流量检测方法。

5.为此,本发明提供了如下技术方案:

6.1.基于计算机取内存证技术的恶意流量检测方法,该方法包括以下步骤:

7.步骤1:获取计算机物理内存的转储文件。

8.步骤2:使用volatility取证框架提取内存镜像中的流量。

9.步骤3:对流量会话建立模型并检测异常模式。

10.步骤4:检测网络端口扫描,以及非法的tcp状态序列。

11.步骤5:收集并关联异常模式,并对流量是否异常做出最终决定。

12.2.根据权利要求1所述的基于计算机取内存证技术的恶意流量检测方法,其特征在于,所述步骤1中,获取计算机物理内存的转储文件,具体步骤为:

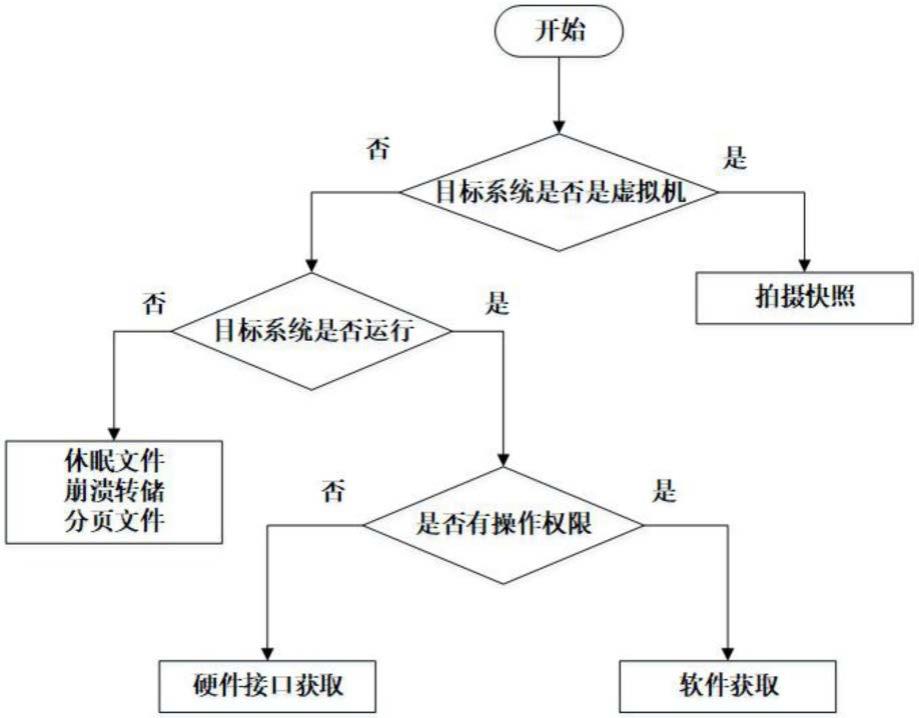

13.步骤1-1判断被害主机是否为虚拟机,若是则拍摄快照文件,若不是进行步骤1-2;

14.步骤1-2判断被害主机是否处于运行状态,若不是,则检查磁盘中的休眠文件和崩溃转储,若被害主机处于运行状态进行步骤1-3;

15.步骤1-3判断是否拥有被害主机的操作权限,若拥有权限,则通过运行dumpit生成转储文件。

16.3.根据权利要求1所述的基于计算机取内存证技术的恶意流量检测方法,其特征在于,所述步骤2中,使用volatility取证框架提取内存镜像中的流量,具体步骤为:

17.步骤2-1查找并解析内核调试数据块_kddebugger_data64;

18.步骤2-2通过内核调试数据块获取被害主机操作系统版本信息;

19.步骤2-3根据版本信息导入配置文件;

20.步骤2-4通过使用ethscan模块从被害主机中提取出数据包。

21.4.根据权利要求1所述的基于计算机取内存证技术的恶意流量检测方法,其特征在于,所述步骤3中,对流量会话建立模型并检测异常模式,具体步骤为:

22.步骤3-1定义流量会话;

23.步骤3-2表示流量到达时间间隔的特征;

24.步骤3-3表示流量的大小特征;

25.步骤3-4表示终端主机的等级特征。

26.5.根据权利要求1所述的基于计算机取内存证技术的恶意流量检测方法,其特征在于,在所述步骤4中,检测网络端口扫描,以及非法的tcp状态序列,具体过程为:

27.步骤4-1根据流量中访问的端口号确定服务,进而确定测数据包中数据是否合法;

28.步骤4-2检测tcp状态序列;

29.6.根据权利要求1所述的基于计算机取内存证技术的恶意流量检测方法,其特征在于,在所述步骤5中,收集并关联异常模式,并对流量是否异常做出最终决定,具体过程为:

30.步骤5-1计算离群值、周期计数和递增计数;

31.步骤5-2建立一阶线性模型;

32.步骤5-3基于证据收集的决策。

33.有益效果:

34.1.本发明是一种基于计算机取内存证技术的恶意流量检测方法。主要针对计算机物理内存进行分析,分析结果更接近攻击的真实情况。

35.2.通过建立流量会话模型和可扩展多重异常模式的检测,能根据不同的需求分析流量,设置的模式越多,结果置信度越高。

附图说明:

36.图1为本发明实施方式中的获取内存转储文件的流程图。

具体实施方式:

37.为了使本发明的实施例中的技术方案能够清楚和完整地描述,以下结合实施例中的附图,对本发明进行进一步的详细说明。

38.步骤1取内存转储文件过程如下:

39.以windows 764位系统主机为例。

40.本发明实施例获取内存转储文件的流程图,如图1所示,包括以下步骤。

41.步骤1-1判断被害主机不是虚拟机;

42.步骤1-2判断被害主机正处于运行状态;

43.步骤1-3判断拥有被害主机的操作权限,那么采用软件的方式获取目标操作系统的内存转储文件。

44.步骤2使用volatility取证框架提取内存镜像中的流量

45.步骤2-1从内存转储文件中查找内核调试数据块:0xfffff78000000000l;

46.步骤2-2根据内核调试数据块能够获取操作系统版本信息3790.srv03_sp2_rtm. 070216-1710,表示目标操作系统为windows 7 64位sp0系统。

47.步骤2-3导入目标操作系统的配置文件win7sp0x64。

48.步骤3对流量会话建立模型并检测异常模式,具体步骤为:

49.步骤3-1定义会话流量为五元组,组中的元素分别为源ip地址、目的ip地址、源端口号、目的端口号和使用的协议,若流量的相隔时间超过足够的非活动期时长,那么将其标识为不同的回话流量;

50.步骤3-2表示流量到达时间间隔的特征,特征指标为活动比的计算方法为

[0051][0052]

式中a表示活动比,m

iat

表示流量到达时间间隔的中值,f表示流量的数量,t表示会话的总持续时间;

[0053]

步骤3-3表示流量大小的特征通过组成流量的数据包数或字节数表示,以数据包为单位衡量的流量大小称为fsp,以字节为单位衡量的流量大小;

[0054]

步骤3-4表示终端主机的等级的特征,终端主机等级定义为终端主机在一段时间内与之通信的不同ip地址的数量。

[0055]

步骤4检测网络端口扫描,以及非法的tcp状态序列,具体步骤为:

[0056]

步骤4-1通过检测不合法的tcp序列,判断是否有正确连接或终止的tcp数据流、syn 扫描、syn攻击、syn+ack扫描、重置攻击等;

[0057]

步骤4-2检查被跟踪流量的相关tcp数据包的报头信息,并基于当前状态,转换到量流的下一个状态;

[0058]

步骤5收集并关联异常模式,并对流量是否异常做出最终决定,具体步骤为:

[0059]

步骤5-1计算离群值。在异常流量的fsb中会出现离群值;

[0060]

步骤5-2计算周期计数,异常流量之间的到达时间间隔是固定的,当使用适当的特征绘制周期计数折线图时,显示为接近零斜率的直线;

[0061]

步骤5-3计算递增计数,被害主机的终端主等级随着时间稳步提高,通过源ip地址分组和目的ip地址分组在线性回归模型中都是一条逐步上升的斜线。线性回归计算方式如下:设 {(x1,y1),(x2,y2),(xn,yn)}为n个感兴趣的数据点集。{y1,y2,

…

,yn}可以表示观察到的数据量(例如,给定源访问的目标ip地址的数目),而{x1,x2,

…

,xn}可以表示离散时间点或样本索引。如果假设是线性关系,那么一阶线性模型是:

[0062]

yi=β0+β1xi+ε,i=1,2,...,n;

[0063]

其中β0表示截距,β1表示斜率。随机误差项解释了yi的观测值可能不完全落在直线上这一事实。是用正态分布建模的,特别是零均值和恒定方差ε~n(0,σ)。拟合回归线的经典方法是使用最小二乘法。

[0064]

表示协变量x的估计回归函数:

[0065][0066]

观测值和预测值之间的差异是残差回归系数β0和β1是通过最小化平方误差之和得到的解:

[0067]

[0068]

步骤5-4定义决策器,决策器基于以下条件来决定一组流量是否异常:如果检测到至少三个与此流量相关的异常模式,则流量被分类为异常。每种检测异常模式技术都有一个阈值,根据阈值决定一个单独的模式是否异常,每个检测异常模式技术的阈值范围规范化为[0,1]。测试输出的标准化值就是定义的分数,得分越高,相应异常模式成为可靠证据的概率越高。

[0069]

以上所述是结合附图对本发明的实施例进行的详细介绍,本文的具体实施方式只是用于帮助理解本发明的方法。对于本技术领域的普通技术人员,依据本发明的思想,在具体实施方式及应用范围内均可有所变更和修改,故本发明书不应理解为对本发明的限制。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1