电力系统网络攻击的预测方法与流程

1.本发明属于电力系统网络安全技术领域,具体涉及一种电力系统网络攻击的预测方法。

背景技术:

2.随着经济技术的发展和人们生活水平的提高,电能已经成为了人们生产和生活中必不可少的二次能源,给人们的生产和生活带来了无尽的便利。因此,保障电能的稳定可靠供应,就成为了电力系统最重要的任务之一。但是,近年来全球电力系统网络攻击事件频发,严重影响了电力系统的安全稳定运行。因此,对于电力系统网络攻击的预测,就显得尤为重要。

3.目前,针对电力系统网络攻击的预测方法,存在信息节点重要度评价指标单一,告警数据挖掘不充分的问题,这使得现在的电力系统网络攻击的预测方法的正确率不高,可靠性较差,从而给电力系统的安全稳定运行带来了严重的影响。

技术实现要素:

4.本发明的目的在于提供一种可靠性高、准确性好且效率较高的电力系统网络攻击的预测方法。

5.本发明提供的这种电力系统网络攻击的预测方法,包括如下步骤:

6.s1.获取待预测的电力系统的网络告警日志;

7.s2.对步骤s1获取的网络告警日志进行预处理和聚类,从而得到告警事件集;

8.s3.根据cvss系统评分法,计算得到信息节点漏洞威胁度;

9.s4.根据三标度ahp法,计算得到信息节点业务重要度;

10.s5.根据直流潮流法,计算得到信息节点潮流重要度;

11.s6.根据得到的信息节点漏洞威胁度、信息节点业务重要度和信息节点潮流重要度,计算得到信息节点重要度;

12.s7.根据步骤s2得到的告警事件集和隐马尔科夫模型,构建改进型隐马尔科夫攻击概率模型;

13.s8.对步骤s7构建的改进型隐马尔科夫攻击概率模型进行优化,从而得到修正型隐马尔科夫攻击概率模型;

14.s9.根据得到的信息节点重要度和修正型隐马尔科夫攻击概率模型,对电力系统的网络攻击进行预测。

15.步骤s2所述的对步骤s1获取的网络告警日志进行预处理和聚类,从而得到告警事件集,具体包括如下步骤:

16.将获取的网络告警日志中的错误告警日志和异常告警日志删除,然后设定时间窗并清除时间窗内的重复告警日志,得到告警日志预处理集o

p

;

17.将告警日志预处理集o

p

中的告警日志进行格式统一处理,得到格式相同的告警日

志统一集ou;

18.采用k-means聚类算法,对告警日志统一集ou进行聚类,得到告警日志聚类集oc;聚利时,采用如下算式计算告警日志之间的属性相似度s(x,y):

[0019][0020]

式中s(x,y)为告警日志x和y之间的属性相似度;x和y为告警日志统一集ou中的两条不同的告警日志;n为每条告警日志的属性种类总数;i为告警日志的第i个字段编号;wi为第i个属性的权值;s(xi,yi)为告警日志x和y之间第i个属性的相似度;xi为告警日志x的第i个属性,yi为告警日志y的第i个属性;

[0021]

按照故障类型将聚类后的各簇告警日志进行分类,得到告警日志分类集合or;

[0022]

在告警日志分类集合or中,将每类中相似度高于设定值的告警日志划分为同一类,得到告警日志再分类集合

[0023]

将告警日志再分类集合中每一类告警,按照区间并集法,以设定时长为时间窗长度,将时间窗内所有告警合并成一个告警事件,得到最终的告警事件集o。

[0024]

步骤s3所述的根据cvss系统评分法,计算得到信息节点漏洞威胁度,具体包括如下步骤:

[0025]

a.获取待预测的电力系统的漏洞可用性因子分数isc、漏洞影响因子分数esc、漏洞代码成熟度ecm、漏洞修复水平rl和漏洞报告可信度rc;

[0026]

b.根据获取的漏洞可用性因子分数isc和漏洞影响因子分数esc,采用如下规则计算漏洞基础评分bs:

[0027]

若isc≤0或isc>1,则bs=0;

[0028]

若0<isc≤1且漏铜仅影响含有该漏洞的组件,则bs=min[(esc+6.42*isc),10];

[0029]

若0<isc≤1且漏洞能够影响含有该漏洞组件权限外的资源,则bs=min[1.08(esc+6.42*isc),10];

[0030]

c.根据获取的漏洞代码成熟度ecm、漏洞修复水平rl、漏洞报告可信度rc和漏洞基础评分bs,计算得到漏洞时效性评分ts为ts=bs*ecm*rl*rc;

[0031]

d.根据漏洞时效性评分ts和漏洞实际运行环境特征,采用如下规则计算得到漏洞环境评分es:

[0032]

若iscm≤0或iscm>1,则es=0;

[0033]

若0<iscm≤1且漏洞仅影响含有该漏洞的组件,则

[0034]

es=roundup(min[(escm+6.42iscm),10])*ecm*rl*rc

[0035]

若0<iscm≤1且漏洞能够影响含有该漏洞组件权限外的资源,则

[0036]

es=roundup(min[1.08*(escm+6.42iscm),10])*ecm*rl*rc

[0037]

式中iscm为更改后的漏洞可用性因子分数,escm为更改后的漏洞影响因子分数;roundup()为向上取整函数;

[0038]

e.根据得到的漏洞基础评分bs、漏洞时效性评分ts和漏洞环境评分es,计算信息节点的漏铜威胁度iv为iv=bs+ts+es。

[0039]

步骤s4所述的根据三标度ahp法,计算得到信息节点业务重要度,具体包括如下步

骤:

[0040]

a.根据信息节点承载业务的服务质量和安全性,构建业务评价指标体系;

[0041]

其中业务评价指标体系包括服务质量指标和安全性指标;服务质量指标包括安全分区指标、时延要求指标、误码率指标、实时性指标和可靠性指标;安全性指标包括隔离方式指标和认证方式指标;

[0042]

信息节点承载业务包括生产一区业务、生产二区业务、管理三区业务和管理四区业务;生产一区业务包括继电保护系统业务、安稳系统业务和调度自动化系统业务;生产二区业务包括广域相量测量系统业务、电能计量系统业务、故障录波与测距系统业务、配电网运行监控系统业务、通信网管系统业务和电力市场运营系统业务;管理三区业务包括监视管理系统业务、变电站视频监视系统业务、输电线路监视系统业务、光缆检测系统业务和电能检测系统业务;管理四区业务包括视频会议系统业务、办公信息系统业务、财务管理系统业务、营销管理系统业务、工程管理系统业务、生产管理信息系统业务、人力资源管理系统业务、物资管理系统业务和综合管理信息系统业务;

[0043]

b.根据国家标准和电力行业标准对信息节点不同业务的要求,构建业务评价指标量化表;

[0044]

业务评价指标量化表如下:

[0045]

评分:1分;安全分区:管理四区;时延:大于15min;误码率:小于等于10-3

;实时性:低;可靠性:低;隔离方式:过滤型防火墙;认证方式:ip认证;

[0046]

评分:2分;安全分区:管理四区;时延:小于等于15min;误码率:小于等于10-3

;实时性:高;可靠性:高;隔离方式:过滤型防火墙;认证方式:ip认证;

[0047]

评分:3分;安全分区:管理三区;时延:小于等于1s;误码率:小于等于10-5

;实时性:极高;可靠性:极高;隔离方式:应用型防火墙;认证方式:ip认证;

[0048]

评分:4分;安全分区:管理三区;时延:小于等于250ms;误码率:小于等于10-5

;实时性:极高;可靠性:极高;隔离方式:正向隔离;认证方式:非实时vpn;

[0049]

评分:5分;安全分区:管理三区;时延:小于等于150ms;误码率:小于等于10-6

;实时性:极高;可靠性:极高;隔离方式:正向隔离;认证方式:非实时vpn;

[0050]

评分:6分;安全分区:生产二区;时延:小于等于100ms;误码率:小于等于10-6

;实时性:极高;可靠性:极高;隔离方式:反向隔离;认证方式:实时vpn;

[0051]

评分:7分;安全分区:生产二区;时延:小于等于30ms;误码率:小于等于10-7

;实时性:极高;可靠性:极高;隔离方式:反向隔离;认证方式:实时vpn;

[0052]

评分:8分;安全分区:生产一区;时延:小于等于10ms;误码率:小于等于10-9

;实时性:极高;可靠性:极高;隔离方式:正向/反向隔离;认证方式:专线加密;

[0053]

c.根据业务评价指标量化表,计算得到每种业务的业务评分s为式中i为业务评价指标;n为业务评价指标的总数;ξi为第i种业务评价指标的评分;

[0054]

d.采用三标度ahp法对同一节点的不同业务赋权值,得到第j种业务的业务权重值ωj,然后结合每种业务的业务评分s,计算得到信息节点业务重要度ib为式中sj为第j中业务的业务评分。

[0055]

步骤s5所述的根据直流潮流法,计算得到信息节点潮流重要度,具体包括如下步骤:

[0056]

根据待预测的电力系统的系统拓扑结构和节点信息,计算各支路上的有功功率p

l

为式中p

l

为支路l上的有功功率;i和j为支路l的两个端点的节点编号;x

l

为支路l的阻抗;θi为节点i的电压相角;θj为节点j的电压相角;

[0057]

根据各个支路的有功功率p

l

,计算各个支路的权系数w

l

为式中pr为第r条支路的有功功率;r为支路的编号;n为支路的总数;

[0058]

将单个信息节点所控制范围内的所有支路断开,形成新的网络拓扑结构,并重新计算新的网络拓扑结构下的每条支路的有功功率p’l

;

[0059]

根据信息节点所控制支路全部断开后对网络潮流的影响程度,采用如下算式计算得到信息节点潮流重要度if:

[0060][0061]

式中l为新的网络拓扑结构中的支路总数;为支路l的最大传输容量。

[0062]

步骤s6所述的根据得到的信息节点漏洞威胁度、信息节点业务重要度和信息节点潮流重要度,计算得到信息节点重要度,具体包括如下步骤:

[0063]

采用归一化方法,对获取的信息节点漏洞威胁度iv、信息节点业务重要度ib和信息节点潮流重要度if进行归一化处理;

[0064]

根据均值法,采用如下算式求解节点的漏洞威胁度权值、业务重要度权值和潮流重要度权值:

[0065][0066][0067][0068]

式中为全系统的所有信息节点的漏洞威胁度均值;为全系统的所有信息节点的业务重要度均值;为全系统的所有信息节点的潮流重要度均值;

[0069]

计算得到信息节点x的重要度i

x

为

[0070]

步骤s7所述的根据步骤s2得到的告警事件集和隐马尔科夫模型,构建改进型隐马尔科夫攻击概率模型,具体包括如下步骤:

[0071]

以告警事件集o为输入,利用最大似然估计,采用如下算式求解改进型隐马尔科夫攻击概率模型λ中各矩阵元素值:

[0072][0073][0074][0075][0076]

式中πi为初始攻击概率分布矩阵π中第i个元素,用于表示攻击步骤i为起始攻击步的概率;τi为攻击步骤i为起始攻击步的频数;a

ij

为攻击转移概率矩阵a中第i行第j列元素,用于表示攻击过程中由攻击步骤i转移到攻击步骤j的概率;ω

ij

为由攻击步骤i转向攻击步骤j的频数;bi(ok)为告警发生概率矩阵b中第i行与告警事件ok对应的元素,用于表示攻击达到攻击步骤i时产生告警事件ok的概率;γ

ik

为攻击步骤i产生告警事件ok的频数;m为攻击步骤i对应告警事件种类数;c

kq

为告警转移概率矩阵c中第k行第q列元素,用于表示由告警事件k转移到告警事件q的概率;为告警事件k发生后出现告警事件q的频数;n为在告警事件k出现后出现的所有告警事件种类数;

[0077]

最终,得到改进型隐马尔科夫攻击概率模型λ为λ=(π,a,b,c)。

[0078]

步骤s8所述的对步骤s7构建的改进型隐马尔科夫攻击概率模型进行优化,从而得到修正型隐马尔科夫攻击概率模型,具体包括如下步骤:

[0079]

采用如下算式对攻击转移概率矩阵a和告警发生概率矩阵b进行优化:

[0080][0081][0082]

式中a’ij

为优化攻击转移概率矩阵a’中第i行第j列元素,用于表示攻击步骤i转移到攻击步骤j的概率;t为告警事件发生时刻;t为告警事件集o中最大时刻;δ

t

(i,j)为t时刻为攻击步骤i且t+1时刻为攻击步骤j的概率;δ

t

(i)为t时刻攻击步骤为第i步的概率;b’i

(of)为优化告警发生概率矩阵b’中第i行与告警事件of对应的元素,用于表示攻击步骤i产生告警事件of的概率;of为第f种告警事件;分母表示周期时间内攻击步骤i发生概率之和,分子表示周期时间内攻击步骤i发生且产生告警事件of的概率之和;

[0083]

最终,得到修正型隐马尔科夫攻击概率模型λ’为λ’=(π,a’,b’,c)。

[0084]

步骤s9所述的根据得到的信息节点重要度和修正型隐马尔科夫攻击概率模型,对电力系统的网络攻击进行预测,具体包括如下步骤:

[0085]

(1)采用修正型隐马尔科夫攻击概率模型λ’中初始攻击概率分布矩阵π和优化告警发生概率矩阵b’的元素,采用如下算式计算得到初始化概率δ

1,i

为δ

1,i

=πib’i

(o1);其中,δ

1,i

用于表示起始攻击步为攻击步骤i并且产生告警为o1的概率;

[0086]

(2)根据递推关系,采用如下算式求解各攻击路径概率:

[0087]

δ

t+1,j

=max[δ

t,i

*a’ij

*b’j

(o

t+1

)*c

t,t+1

*i

t+1

]

[0088]

式中δ

t+1,j

为t+1时刻到达攻击步骤j的概率;c

t,t+1

为由告警o

t

转向告警o

t+1

的概率;i

t+1

为t+1时刻被攻击节点的节点重要度;

[0089]

然后计算得到t时刻第k条攻击路径对应的攻击概率t为t的最大值;k为攻击路径编号;

[0090]

(3)采用如下算式计算得到最大攻击路径概率p

max

:

[0091][0092]

式中n为攻击路径总数;

[0093]

(4)采用如下算式计算得到下一步最大可能攻击点被攻击概率pn:

[0094]

pn=max(p

max

*a’ij

*z

t+1

)

[0095]

式中z

t+1

为t+1时刻可能被攻击节的点节点重要度集合。

[0096]

本发明提供的这种电力系统网络攻击的预测方法,通过对信息节点系统漏洞、承载业务和潮流影响三方面因素的综合考虑,避免了因评价指标单一导致信息节点重要度评估不合理的问题;通过考虑告警日志之间的内在联系,在隐马尔科夫模型的基础上增加了告警信息概率转移矩阵,有效提升了隐马尔科夫模型攻击预测的准确率;针对原始告警日志信息量大且格式不统一的问题,通过预处理和聚类的方式得到格式统一的低维度的告警事件集,提高了攻击预测效率;因此本发明方法的可靠性高、准确性好且效率较高。

附图说明

[0097]

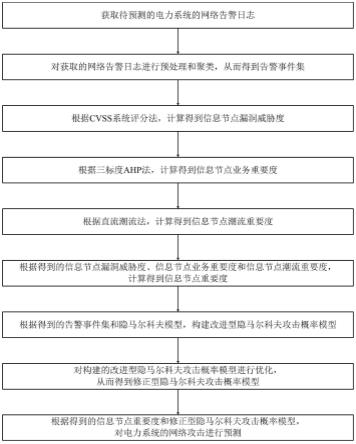

图1为本发明的方法流程示意图。

[0098]

图2为本发明的业务指标体系示意图。

[0099]

图3为本发明的信息节点承载业务种类示意图。

具体实施方式

[0100]

如图1所示为本发明的方法流程示意图:本发明提供的这种电力系统网络攻击的预测方法,包括如下步骤:

[0101]

s1.获取待预测的电力系统的网络告警日志;

[0102]

s2.对步骤s1获取的网络告警日志进行预处理和聚类,从而得到告警事件集;具体包括如下步骤:

[0103]

将获取的网络告警日志中的错误告警日志和异常告警日志删除,然后设定时间窗并清除时间窗内的重复告警日志,得到告警日志预处理集o

p

;

[0104]

将告警日志预处理集o

p

中的告警日志进行格式统一处理,得到格式相同的告警日志统一集ou;

[0105]

具体实施时,格式如下表1所示:

[0106]

表1告警日志统一格式示意表

[0107]

字段编号属性字段编号属性1日志编号6协议类型2记录时间7设备编号3源端口/ip8告警等级4目的端口/ip9告警分类5规则编号10特征字符串

[0108]

采用k-means聚类算法,对告警日志统一集ou进行聚类,得到告警日志聚类集oc;聚利时,采用如下算式计算告警日志之间的属性相似度s(x,y):

[0109][0110]

式中s(x,y)为告警日志x和y之间的属性相似度;x和y为告警日志统一集ou中的两条不同的告警日志;n为每条告警日志的属性种类总数;i为告警日志的第i个字段编号;wi为第i个属性的权值;s(xi,yi)为告警日志x和y之间第i个属性的相似度;xi为告警日志x的第i个属性,yi为告警日志y的第i个属性;

[0111]

按照故障类型将聚类后的各簇告警日志进行分类,得到告警日志分类集合or;

[0112]

在告警日志分类集合or中,将每类中相似度高于设定值(优选为0.395)的告警日志划分为同一类,得到告警日志再分类集合

[0113]

将告警日志再分类集合中每一类告警,按照区间并集法,以设定时长为时间窗长度(优选为6s),将时间窗内所有告警合并成一个告警事件,得到最终的告警事件集o;

[0114]

目前电力系统中各种网络安全设备产生的告警日志数量庞大且格式尚未统一,直接利用原始告警日志进行攻击预测,将导致预测结果准确率低和预测计算速率慢的后果;因此本步骤利用预处理和k-means聚类法,将海量原始告警日志进行去噪声、去冗余、降维和格式统一处理,建立了低维度的告警事件集o;

[0115]

s3.根据cvss系统评分法,计算得到信息节点漏洞威胁度;具体包括如下步骤:

[0116]

a.获取待预测的电力系统的漏洞可用性因子分数isc、漏洞影响因子分数esc、漏洞代码成熟度ecm、漏洞修复水平rl和漏洞报告可信度rc;

[0117]

具体实施时,漏洞可用性因子分数isc、漏洞影响因子分数esc、漏洞代码成熟度ecm、漏洞修复水平rl和漏洞报告可信度rc的计算均,可以参考论文《基于cvss的网络安全关联评估与漏洞库设计研究》;

[0118]

b.根据获取的漏洞可用性因子分数isc和漏洞影响因子分数esc,采用如下规则计算漏洞基础评分bs:

[0119]

若isc≤0或isc>1,则bs=0;

[0120]

若0<isc≤1且漏铜仅影响含有该漏洞的组件,则bs=min[(esc+6.42*isc),10];

[0121]

若0<isc≤1且漏洞能够影响含有该漏洞组件权限外的资源,则bs=min[1.08(esc+6.42*isc),10];

[0122]

c.根据获取的漏洞代码成熟度ecm、漏洞修复水平rl、漏洞报告可信度rc和漏洞基础评分bs,计算得到漏洞时效性评分ts为ts=bs*ecm*rl*rc;

[0123]

d.根据漏洞时效性评分ts和漏洞实际运行环境特征,采用如下规则计算得到漏洞环境评分es:

[0124]

若iscm≤0或iscm>1,则es=0;

[0125]

若0<iscm≤1且漏洞仅影响含有该漏洞的组件,则

[0126]

es=roundup(min[(escm+6.42iscm),10])*ecm*rl*rc

[0127]

若0<iscm≤1且漏洞能够影响含有该漏洞组件权限外的资源,则

[0128]

es=roundup(min[1.08*(escm+6.42iscm),10])*ecm*rl*rc

[0129]

式中iscm为更改后的漏洞可用性因子分数,escm为更改后的漏洞影响因子分数;roundup()为向上取整函数;

[0130]

具体实施时,更改后的漏洞可用性因子分数iscm和更改后的漏洞影响因子分数escm,也可以参考论文《基于cvss的网络安全关联评估与漏洞库设计研究》;

[0131]

e.根据得到的漏洞基础评分bs、漏洞时效性评分ts和漏洞环境评分es,计算信息节点的漏铜威胁度iv为iv=bs+ts+es;

[0132]

s4.根据三标度ahp法,计算得到信息节点业务重要度;具体包括如下步骤:

[0133]

a.根据信息节点承载业务的服务质量和安全性,构建业务评价指标体系;

[0134]

其中业务评价指标体系包括服务质量指标和安全性指标;服务质量指标包括安全分区指标、时延要求指标、误码率指标、实时性指标和可靠性指标;安全性指标包括隔离方式指标和认证方式指标;具体如图2所示;

[0135]

信息节点承载业务包括生产一区业务、生产二区业务、管理三区业务和管理四区业务;生产一区业务包括继电保护系统业务、安稳系统业务和调度自动化系统业务;生产二区业务包括广域相量测量系统业务、电能计量系统业务、故障录波与测距系统业务、配电网运行监控系统业务、通信网管系统业务和电力市场运营系统业务;管理三区业务包括监视管理系统业务、变电站视频监视系统业务、输电线路监视系统业务、光缆检测系统业务和电能检测系统业务;管理四区业务包括视频会议系统业务、办公信息系统业务、财务管理系统业务、营销管理系统业务、工程管理系统业务、生产管理信息系统业务、人力资源管理系统业务、物资管理系统业务和综合管理信息系统业务;具体如图3所示;

[0136]

b.根据国家标准和电力行业标准对信息节点不同业务的要求,构建业务评价指标量化表;

[0137]

业务评价指标量化表如下:

[0138]

评分:1分;安全分区:管理四区;时延:大于15min;误码率:小于等于10-3

;实时性:低;可靠性:低;隔离方式:过滤型防火墙;认证方式:ip认证;

[0139]

评分:2分;安全分区:管理四区;时延:小于等于15min;误码率:小于等于10-3

;实时性:高;可靠性:高;隔离方式:过滤型防火墙;认证方式:ip认证;

[0140]

评分:3分;安全分区:管理三区;时延:小于等于1s;误码率:小于等于10-5

;实时性:极高;可靠性:极高;隔离方式:应用型防火墙;认证方式:ip认证;

[0141]

评分:4分;安全分区:管理三区;时延:小于等于250ms;误码率:小于等于10-5

;实时性:极高;可靠性:极高;隔离方式:正向隔离;认证方式:非实时vpn;

[0142]

评分:5分;安全分区:管理三区;时延:小于等于150ms;误码率:小于等于10-6

;实时性:极高;可靠性:极高;隔离方式:正向隔离;认证方式:非实时vpn;

[0143]

评分:6分;安全分区:生产二区;时延:小于等于100ms;误码率:小于等于10-6

;实时性:极高;可靠性:极高;隔离方式:反向隔离;认证方式:实时vpn;

[0144]

评分:7分;安全分区:生产二区;时延:小于等于30ms;误码率:小于等于10-7

;实时性:极高;可靠性:极高;隔离方式:反向隔离;认证方式:实时vpn;

[0145]

评分:8分;安全分区:生产一区;时延:小于等于10ms;误码率:小于等于10-9

;实时性:极高;可靠性:极高;隔离方式:正向/反向隔离;认证方式:专线加密;

[0146]

具体可以参见表2;

[0147]

表2业务评价指标量化示意表

[0148][0149]

c.根据业务评价指标量化表,计算得到每种业务的业务评分s为式中i为业务评价指标;n为业务评价指标的总数;ξi为第i种业务评价指标的评分;

[0150]

d.采用三标度ahp法对同一节点的不同业务赋权值,得到第j种业务的业务权重值ωj,然后结合每种业务的业务评分s,计算得到信息节点业务重要度ib为式中sj为第j中业务的业务评分;

[0151]

本步骤首先通过业务评分表得到信息节点所承载各项业务的客观评分,然后利用三标度ahp法得到每种业务的权系数,最后根据业务的客观评分和权系数计算信息节点业务重要度;本发明方法通过指标量化的方式进行信息节点重要度求解,可避免对专家知识的依赖;

[0152]

s5.根据直流潮流法,计算得到信息节点潮流重要度;具体包括如下步骤:

[0153]

根据待预测的电力系统的系统拓扑结构和节点信息,计算各支路上的有功功率

式中p

l

为支路l上的有功功率;i和j为支路l的两个端点的节点编号;x

l

为支路l的阻抗;θi为节点i的电压相角;θj为节点j的电压相角;

[0154]

根据各个支路的有功功率p

l

,计算各个支路的权系数w

l

为式中pr为第r条支路的有功功率;r为支路的编号;n为支路的总数;

[0155]

将单个信息节点所控制范围内的所有支路断开,形成新的网络拓扑结构,并重新计算新的网络拓扑结构下的每条支路的有功功率p’l

;

[0156]

根据信息节点所控制支路全部断开后对网络潮流的影响程度,采用如下算式计算得到信息节点潮流重要度if:

[0157][0158]

式中l为新的网络拓扑结构中的支路总数;为支路l的最大传输容量;

[0159]

s6.根据得到的信息节点漏洞威胁度、信息节点业务重要度和信息节点潮流重要度,计算得到信息节点重要度;具体包括如下步骤:

[0160]

采用归一化方法,对获取的信息节点漏洞威胁度iv、信息节点业务重要度ib和信息节点潮流重要度if进行归一化处理;

[0161]

根据均值法,采用如下算式求解节点的漏洞威胁度权值、业务重要度权值和潮流重要度权值:

[0162][0163][0164][0165]

式中为全系统的所有信息节点的漏洞威胁度均值;为全系统的所有信息节点的业务重要度均值;为全系统的所有信息节点的潮流重要度均值;

[0166]

计算得到信息节点x的重要度i

x

为

[0167]

传统信息节点重要度主要参考信息节点所承载的业务种类和数量进行求解,未能充分考虑信息节点与物理节点之间的耦合关系,也未考虑系统漏洞对电力信息物理系统整体运行的影响,进而容易出现信息节点重要度求解不精准的现象;本发明方法所建立的基于多因素影响的信息节点重要度计算方法,有效避免了仅从业务角度确定信息节点重要度的片面性;

[0168]

s7.根据步骤s2得到的告警事件集和隐马尔科夫模型,构建改进型隐马尔科夫攻击概率模型;具体包括如下步骤:

[0169]

以告警事件集o为输入,利用最大似然估计,采用如下算式求解改进型隐马尔科夫攻击概率模型λ中各矩阵元素值:

[0170][0171][0172][0173][0174]

式中πi为初始攻击概率分布矩阵π中第i个元素,用于表示攻击步骤i为起始攻击步的概率;τi为攻击步骤i为起始攻击步的频数;a

ij

为攻击转移概率矩阵a中第i行第j列元素,用于表示攻击过程中由攻击步骤i转移到攻击步骤j的概率;ω

ij

为由攻击步骤i转向攻击步骤j的频数;bi(ok)为告警发生概率矩阵b中第i行与告警事件ok对应的元素,用于表示攻击达到攻击步骤i时产生告警事件ok的概率;γ

ik

为攻击步骤i产生告警事件ok的频数;m为攻击步骤i对应告警事件种类数;c

kq

为告警转移概率矩阵c中第k行第q列元素,用于表示由告警事件k转移到告警事件q的概率;为告警事件k发生后出现告警事件q的频数;n为在告警事件k出现后出现的所有告警事件种类数;

[0175]

最终,得到改进型隐马尔科夫攻击概率模型λ为λ=(π,a,b,c);

[0176]

传统隐马尔科夫模型仅考虑攻击步骤与告警信息之间的外部关系,忽略了告警信息之间的内在联系,进而导致部分攻击情况下隐马尔科夫模型预测准确率低的现象;本发明将告警信息转移概率融入隐马尔科夫模型中,提高了隐马尔科夫模型对电力网络攻击预测的准确率;

[0177]

s8.对步骤s7构建的改进型隐马尔科夫攻击概率模型进行优化,从而得到修正型隐马尔科夫攻击概率模型;具体包括如下步骤:

[0178]

采用如下算式对攻击转移概率矩阵a和告警发生概率矩阵b进行优化:

[0179][0180][0181]

式中a’ij

为优化攻击转移概率矩阵a’中第i行第j列元素,用于表示攻击步骤i转移到攻击步骤j的概率;t为告警事件发生时刻;t为告警事件集o中最大时刻;δ

t

(i,j)为t时刻为攻击步骤i且t+1时刻为攻击步骤j的概率;δ

t

(i)为t时刻攻击步骤为第i步的概率;b’i

(of)为优化告警发生概率矩阵b’中第i行与告警事件of对应的元素,用于表示攻击步骤i产

生告警事件of的概率;of为第f种告警事件;分母表示周期时间内攻击步骤i发生概率之和,分子表示周期时间内攻击步骤i发生且产生告警事件of的概率之和;

[0182]

最终,得到修正型隐马尔科夫攻击概率模型λ’为λ’=(π,a’,b’,c);

[0183]

隐马尔科夫模型λ中各矩阵元素由历史告警事件求得,该模型仅能反应历史攻击过程中告警事件与攻击步骤之间的关系,对当前攻击预测缺乏针对性;本发明方法调整λ中部分矩阵参数,使得修正隐马尔科夫模型λ’能更精确的反应当前告警事件集与攻击步骤之间的关系,提高攻击预测准确度;

[0184]

s9.根据得到的信息节点重要度和修正型隐马尔科夫攻击概率模型,对电力系统的网络攻击进行预测;具体包括如下步骤:

[0185]

(1)采用修正型隐马尔科夫攻击概率模型λ’中初始攻击概率分布矩阵π和优化告警发生概率矩阵b’的元素,采用如下算式计算得到初始化概率δ

1,i

为δ

1,i

=πib’i

(o1);其中,δ

1,i

用于表示起始攻击步为攻击步骤i并且产生告警为o1的概率;

[0186]

(2)根据递推关系,采用如下算式求解各攻击路径概率:

[0187]

δ

t+1,j

=max[δ

t,i

*a’ij

*b’j

(o

t+1

)*c

t,t+1

*i

t+1

]

[0188]

式中δ

t+1,j

为t+1时刻到达攻击步骤j的概率;c

t,t+1

为由告警o

t

转向告警o

t+1

的概率;i

t+1

为t+1时刻被攻击节点的节点重要度;

[0189]

然后计算得到t时刻第k条攻击路径对应的攻击概率t为t的最大值;k为攻击路径编号;

[0190]

(3)采用如下算式计算得到最大攻击路径概率p

max

:

[0191][0192]

式中n为攻击路径总数;

[0193]

(4)采用如下算式计算得到下一步最大可能攻击点被攻击概率pn:

[0194]

pn=max(p

max

*a’ij

*z

t+1

)

[0195]

式中z

t+1

为t+1时刻可能被攻击节的点节点重要度集合。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1