一种入侵检测方法、装置、系统及存储介质与流程

本技术涉及网络,尤其涉及一种入侵检测方法、装置、系统及存储介质。

背景技术:

1、攻击者通常会利用主机的漏洞对主机进行入侵,以实现控制主机发动攻击、盗取主机的机密数据等非法目的。例如,攻击者可以利用远程命令执行(remote commandexecution,rce)类漏洞攻击主机。其中,攻击者利用rce类漏洞攻击主机的过程包括:攻击者向具有rce类漏洞的主机发送攻击命令;主机执行攻击命令,从而下载恶意软件到本地,并运行恶意软件。

2、当前,安全设备通过检测来自网络的报文是否为攻击报文,以确定是否有攻击主机的事件发生。为进一步判定主机是否被攻击成功,安全设备还需对来自该主机的报文进行检测,以确定该报文是否为针对攻击报文的响应报文。

3、然而,在目前实现判定主机是否被攻击成功的方案中,安全设备需要构建并维护单独的漏洞响应特征库,并基于漏洞响应特征库对来自被攻击主机的报文进行检测,以确定该报文是否包含针对本次攻击报文预期的负载(payload),从而确定该报文是否为本次攻击报文对应的响应报文。而漏洞响应特征库需要预先从大量已知的攻击响应报文的负载中提取特征进行构建。因此漏洞响应特征库是有局限性的,且会消耗时间成本和资源成本。

技术实现思路

1、本技术提供了一种入侵检测方法、装置、系统及存储介质,该方法能够提高确认主机是否被成功入侵的准确性。

2、为达上述目的,本技术提供如下技术方案:

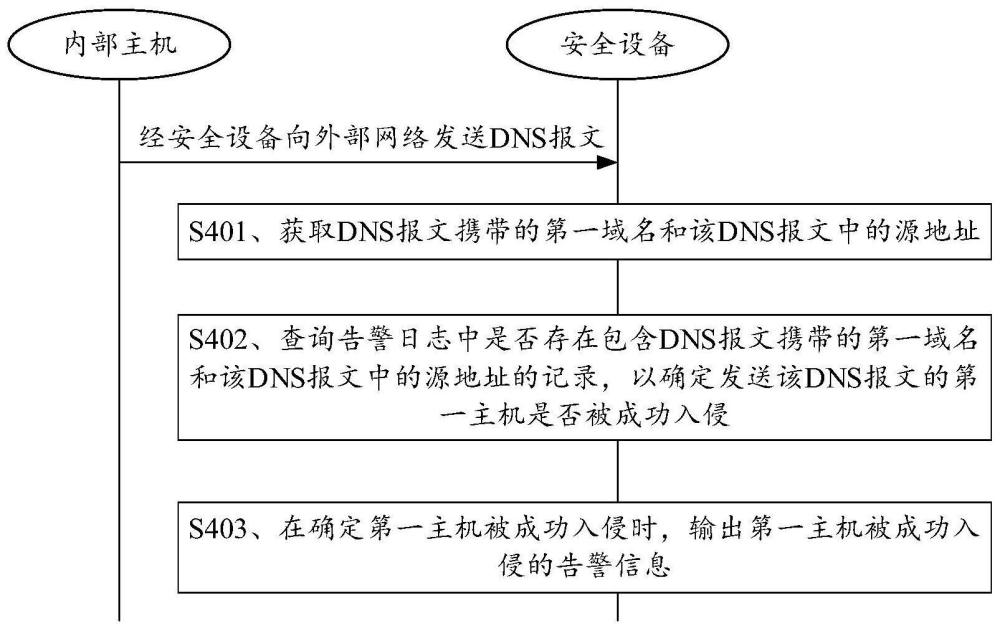

3、第一方面,本技术提供了一种入侵检测方法,该方法包括:获取第一主机向外部网络发送的dns报文携带的第一域名。查询告警日志中是否存在包含第一域名的记录。如果告警日志中存在包含第一域名的目标记录,则确定第一主机被成功入侵。其中,导致入侵检测功能模块生成目标记录的攻击报文的目的地址是第一主机的地址。其中,告警日志中包括至少一条记录,该至少一条记录中的任一条记录是入侵检测功能模块针对一个攻击报文生成的,该至少一条记录中的第一记录中包括第一攻击报文中携带的恶意域名,第一攻击报文的目的地址为第一主机的网络地址,或者为第一主机所在网络中的一个主机的网络地址。

4、通过本技术的方法,当确定攻击第一主机的攻击报文和第一主机向外部网络发送的dns报文中包括相同的域名,则能够确定第一主机向外部网络发送的dns报文是响应于攻击第一主机的攻击报文而向外部网络发送的dns报文,进而,能够确定第一主机被成功入侵。可见,通过本技术提供的方法能够在无需构建并维护单独的漏洞响应特征库的情况下,高效准确的确定主机是否被成功入侵。

5、在一种可能的设计方式中,上述的告警日志中每条记录的老化时间为预设时长,记录的老化时间为入侵检测功能模块生成告警日志的每条记录后每条记录的存储时长。

6、在一种可能的设计方式中,若上述的第一记录中还包括入侵检测功能模块从第一攻击报文中获取恶意域名的时间,则目标记录中还包括第一时间,第一时间是入侵检测功能模块从导致入侵检测功能模块生成目标记录的攻击报文中获取第一域名的时间。其中,若第二时间是从dns报文中获取第一域名的时间,则第一时间早于第二时间,且第一时间和第二时间的时间差小于或等于预设时长。

7、通过上述两种可能的设计,当确定攻击第一主机的攻击报文和第一主机向外部网络发送的dns报文中包括相同的域名,并且,入侵检测功能模块获取攻击第一主机的攻击报文的时间,早于dns报文检测模块获取第一主机向外部网络发送的dns报文的时间,且入侵检测功能模块获取攻击第一主机的攻击报文的时间,和dns报文检测模块获取第一主机向外部网络发送的dns报文的时间的时间差小于预设时长(或告警日志中记录的老化时长),则确定第一主机向外部网络发送的dns报文是响应于攻击第一主机的攻击报文而向外部网络发送的dns报文。进而,能够确定第一主机被成功入侵。这样,该方法通过在时间上的限制,可以保证包括dns报文是与该dns报文包括相同域名(如第一域名)的攻击报文的响应。进而可以准确的确定发送dns报文的主机被入侵成功。

8、在一种可能的设计方式中,如果上述第一记录中的恶意域名为第二域名,且第一记录在预设时长内未被命中,则当入侵检测功能模块获取到携带第二域名的第二攻击报文,且第二攻击报文的目的地址与第一攻击报文的目的地址相同,则上述方法还包括:将第一记录中入侵检测功能模块从第一攻击报文中获取第二域名的时间,更新为入侵检测功能模块从第二攻击报文中获取第二域名的时间。

9、通过该可能的设计,对于攻击者首次向第一主机发送的攻击报文未能成功入侵第一主机,攻击者又继续向第一主机发送相同的攻击报文的情况下,通过本技术提供的方法对告警日志中的记录进行更新,从而实现对告警日志中与该攻击报文对应的第一记录中的时间的实时刷新,从而为第一记录在后续被命中预留足够的时间。

10、在一种可能的设计方式中,导致入侵检测功能模块生成上述目标记录的攻击报文是第三攻击报文,则在上述查询告警日志中是否存在包含第一域名的记录之前,上述方法还包括:入侵检测功能模块获取携带第一域名的第三攻击报文,以及生成目标记录。其中,目标记录中包含从第三攻击报文中获取的第一域名,目标记录中包含的第一时间是从第三攻击报文中获取第一域名的时间。

11、在一种可能的设计方式中,上述方法应用于第一主机,入侵检测功能模块部署于第一主机中,上述告警日志中包括的至少一条记录是入侵检测功能模块针对目的地址是第一主机的网络地址的攻击报文生成的。

12、在一种可能的设计方式中,上述的获取dns报文携带的第一域名包括:通过挂钩hook机制获取dns报文。解析dns报文,从而获得该dns报文携带的第一域名。

13、通过上述几种可能的设计,通过第一主机执行本技术的方法,从而能够实现实时且高效的监控自身是否被成功入侵。

14、在一种可能的设计方式中,上述方法应用于安全设备,入侵检测功能模块部署于安全设备中,安全设备部署于第一主机所在网络的边界。

15、在一种可能的设计方式中,上述告警日志中的第一记录中还包括入侵检测功能模块从第一攻击报文中获取的目的地址,则目标记录中还包括第一主机的网络地址。

16、在另一种可能的设计方式中,上述获取dns报文携带的第一域名包括:截获第一主机向外部网络发送的dns报文。解析该dns报文,从而得到第一域名。

17、通过上述两种可能的设计,本技术提供的方法由位于网络系统中网络边界的安全设备执行,即通过安全设备能够实现监控网络系统内的所有主机是否被入侵,这样便于网络系统的管理。且通过该方法,能够节省网络系统的内部主机的计算资源。

18、在另一种可能的设计方式中,上述方法应用于云端设备,云端设备部署于互联网中、且与安全设备和/或第一主机通信,安全设备部署于包括第一主机所在网络的边界。

19、在另一种可能的设计方式中,上述的入侵检测功能模块部署于安全设备和/或第一主机中。

20、在另一种可能的设计方式中,若上述的入侵检测功能模块部署于安全设备,则上述获取dns报文携带的第一域名包括:接收安全设备或第一主机发送的dns报文携带的第一域名。

21、通过上述几种可能的设计,在本技术提供的方法中,由云端设备执行在告警日志中查询是否存在包括网络系统的内部主机向外部网络所发送的dns报文中携带的域名的目标记录,从而能够节省网络系统的内部主机或安全设备的计算资源。

22、在另一种可能的设计方式中,上述方法还包括:输出第一主机被成功入侵的告警信息。

23、通过该可能的设计,能够及时的提醒管理/运维人员制定对入侵所带来的威胁进行处理的处置方案,从而保证了用户的网络安全。

24、第二方面,本技术提供了一种入侵检测装置。

25、在一种可能的设计方式中,该入侵检测装置用于执行上述第一方面提供的任一种方法。本技术可以根据上述第一方面提供的任一种方法,对该入侵检测装置进行功能模块的划分。例如,可以对应各个功能划分各个功能模块,也可以将两个或两个以上的功能集成在一个处理模块中。示例性的,本技术可以按照功能将该入侵检测装置划分为获取单元、查询单元、以及确定单元等。上述划分的各个功能模块执行的可能的技术方案和有益效果的描述均可以参考上述第一方面或其相应的可能的设计提供的技术方案,此处不再赘述。

26、在另一种可能的设计中,该入侵检测装置包括:存储器、网络接口和一个或多个处理器,该一个或多个处理器通过网络接口接收或发送数据,该一个或多个处理器被配置为读取存储在存储器中的程序指令,以使得该入侵检测装置执行如第一方面及其任一种可能的设计方式提供的任一种方法。

27、第三方面,本技术提供了一种入侵检测系统,该系统包括入侵检测装置和多个主机。其中,入侵检测装置用于执行如第一方面及其任一种可能的设计方式提供的任一种方法,以确定多个主机是否被成功入侵。

28、第四方面,本技术提供了一种计算机可读存储介质,该计算机可读存储介质包括程序指令,当程序指令在计算机或处理器上运行时,使得计算机或处理器执行第一方面中的任一种可能的实现方式提供的任一种方法。

29、第五方面,本技术提供了一种计算机程序产品,当其在入侵检测装置上运行时,使得第一方面中的任一种可能的实现方式提供的任一种方法被执行。

30、第六方面,本技术提供了一种芯片系统,包括:处理器,处理器用于从存储器中调用并运行该存储器中存储的计算机程序,执行第一方面中的实现方式提供的任一种方法。

31、可以理解的是,上述提供的任一种装置、系统、计算机存储介质、计算机程序产品或芯片系统等均可以应用于上文所提供的对应的方法,因此,其所能达到的有益效果可参考对应的方法中的有益效果,此处不再赘述。

32、在本技术中,上述入侵检测装置、入侵检测系统的名字对设备或功能模块本身不构成限定,在实际实现中,这些设备或功能模块可以以其他名称出现。只要各个设备或功能模块的功能和本技术类似,属于本技术权利要求及其等同技术的范围之内。

- 还没有人留言评论。精彩留言会获得点赞!