一种基于入侵数据溯源的行为基线靶向抓取方法与流程

1.本发明涉及网络空间安全技术领域,尤其涉及一种基于入侵数据溯源的行为基线处理方法。

背景技术:

2.入侵数据顾名思义就是不同结构类型的数据,同时在不同层面上均存在异构,入侵数据需要对其进行整合,入侵数据的整合的目的在于实现不同结构的数据之间的数据信息资源、硬件设备资源和人力资源的合并共享,其关键点在于以分散的局部数据为基础,通过各种工具和处理逻辑建立全局统一的数据或视图;

3.目前对于入侵数据出现异常是通过入侵数据点的定位进行扩散延伸分析,此种方法无法从源头分析解决问题,造成对于入侵数据处理分析计算量大,分析耗时,影响异常入侵数据定位和处理精准度,因此,本发明提出一种基于入侵数据溯源的行为基线处理方法以解决现有技术中存在的问题。

技术实现要素:

4.针对上述问题,本发明的目的在于提出一种基于入侵数据溯源的行为基线处理方法,该基于入侵数据溯源的行为基线处理方法通过对入侵数据进行溯源处理后基于行为基线对异常数据进行定位,同时获得了异常数据的多源追溯源头,方便快速的对入侵数据的异常进行快速靶向抓取,并从异常行为基线的源头对异常进行分析,使得入侵数据异常分析计算量降低,异常处理速度大大提升且精准度高,值得推广。

5.为实现本发明的目的,本发明通过以下技术方案实现:一种基于入侵数据溯源的行为基线处理方法,包括以下步骤:

6.步骤一、基于互联网或物联网获取离散的入侵数据,并将离散入侵数据整理成数据集后进行溯源处理,获得溯源入侵数据的横向入侵数据集和纵向入侵数据集;

7.步骤二、建立通用型行为基线模型,根据已有的行为基线数据进行靶向训练和验证,获得靶向训练后的行为基线模型;

8.步骤三、根据横向入侵数据集和纵向入侵数据集并基于靶向训练后的行为基线模型的输出整理获得横向行为基线组和纵向行为基线组;

9.步骤四、在横向行为基线组中找出所有的异常的行为基线,并提取出异常的入侵数据,再在纵向行为基线组中找出对应异常的入侵数据的纵向行为基线,得到异常的入侵数据的系统源头;

10.步骤五、根据异常数据的系统源头综合分析得到数据异常原因,并对异常的入侵数据环节进行精准抓取,完成入侵数据的行为基线处理。

11.进一步改进在于:所述步骤一中获取离散的入侵数据时通过数据上下级关系获取整条与入侵数据直接相关的数据链的入侵数据并进行提取存储,存储时将入侵数据对应的相关信息同步提取存储,再根据提取的入侵数据信息对获取的数据链上的所有入侵数据在

同一层面进行归类区分并进行标记,标记时根据入侵数据的相关信息进行命名标记。

12.进一步改进在于:所述步骤一中进行溯源处理前将入侵数据转换成统一格式的数据类型,并提取入侵数据相关的两组完整的数据链分别作为该入侵数据的横向入侵数据集和纵向入侵数据集。

13.进一步改进在于:所述步骤二中已有的行为基线数据是通过现有的行为基线建立方法通过数据库中的历史数据建立的行为基线,并结合对应数据获得的历史结果构成模型的靶向训练集和验证集,其中提取历史数据的25%的行为基线与对应的结果构成验证集,其余的75%的行为基线与对应的结果构成靶向训练集。

14.进一步改进在于:所述步骤三中横向行为基线组和纵向行为基线组获取方法为,分别以横向入侵数据集和纵向入侵数据集作为靶向训练后的行为基线模型的输入,再由靶向训练后的行为基线模型输出得到多组不同的横向入侵数据行为基线和多组不同的横向入侵数据行为基线,并进行整理获得横向行为基线组和纵向行为基线组。

15.进一步改进在于:所述步骤三中对横向行为基线组和纵向行为基线组整理时确保横向行为基线组中每条单独的横向入侵数据行为基线与组内其余的行为基线数据链中的任意数据均不相关,且与纵向行为基线组中的一组及以上的纵向入侵数据行为基线的数据链中任意数据相关。

16.进一步改进在于:所述步骤三中在获取横向行为基线组和纵向行为基线组后对两个行为基线组进行整理结合,具体为将横向行为基线组中的每个横向入侵数据行为基线的入侵数据与纵向行为基线组中的纵向入侵数据行为基线的相同的入侵数据对应,组成入侵数据行为基线网格。

17.进一步改进在于:所述步骤五中对异常入侵数据进行分析时,按照入侵数据的影响大小进行顺序分析,将重要的异常入侵数据分析后优先安排精准抓取,处理后再对处理结果进行经验评估,并将按异常类型将处理方法和结果存储至异常入侵数据库中供后期查阅。

18.本发明的有益效果为:本发明通过对入侵数据进行溯源处理后基于行为基线对异常数据进行定位,同时获得了异常数据的多源追溯源头,方便快速的对入侵数据的异常进行快速靶向抓取,并从异常行为基线的源头对异常进行分析,使得入侵数据异常分析计算量降低,异常处理速度大大提升且精准度高,值得推广。

附图说明

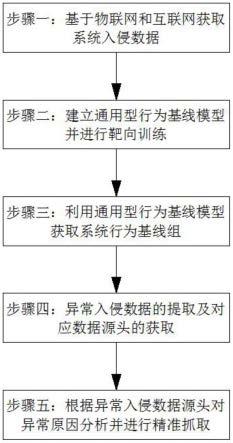

19.图1为本发明实施例一流程图。

20.图2为本发明实施例一溯源示意图。

21.图3为本发明实施例二溯源示意图。

具体实施方式

22.为了加深对本发明的理解,下面将结合实施例对本发明做进一步详述,本实施例仅用于解释本发明,并不构成对本发明保护范围的限定。

23.实施例一

24.根据图1和图2所示,本实施例提供了一种基于入侵数据溯源的行为基线处理方

法,包括以下步骤:

25.步骤一、基于互联网或物联网获取离散的入侵数据,并将离散入侵数据整理成数据集后进行溯源处理,获得溯源入侵数据的横向入侵数据集和纵向入侵数据集;

26.其中在溯源处理前将入侵数据转换成统一格式的数据类型,并提取入侵数据相关的两组完整的数据链分别作为该入侵数据的横向入侵数据集和纵向入侵数据集。

27.步骤二、建立通用型行为基线模型,根据已有的行为基线数据进行靶向训练和验证,获得靶向训练后的行为基线模型;

28.其中已有的行为基线数据是通过现有的行为基线建立方法通过数据库中的历史数据建立的行为基线,并结合对应数据获得的历史结果构成模型的靶向训练集和验证集,其中提取历史数据的25%的行为基线与对应的结果构成验证集,其余的75%的行为基线与对应的结果构成靶向训练集。

29.步骤三、分别以步骤一中获得的横向入侵数据集作为行为基线模型的输入,输出得到多组不同的横向入侵数据行为基线,并整理成横向行为基线组,同理以纵向入侵数据集作为输入,输出得到多组不同的纵向入侵数据行为基线,并整理成纵向行为基线组;

30.其中对横向行为基线组和纵向行为基线组整理时确保横向行为基线组中每条单独的横向入侵数据行为基线与组内其余的行为基线数据链中的任意数据均不相关,且与纵向行为基线组中的一组及以上的纵向入侵数据行为基线的数据链中任意数据相关;

31.获取横向行为基线组和纵向行为基线组后对两个行为基线组进行整理结合,具体为将横向行为基线组中的每个横向入侵数据行为基线的入侵数据与纵向行为基线组中的纵向入侵数据行为基线的相同的入侵数据对应,组成入侵数据行为基线网格。

32.步骤四、在横向行为基线组中找出所有的异常的行为基线,并提取出异常的入侵数据,再在纵向行为基线组中找出对应异常的入侵数据的纵向行为基线,得到异常的入侵数据的系统源头;

33.步骤五、根据异常数据的系统源头综合分析得到数据异常原因,进行分析时,按照入侵数据的影响大小进行顺序分析,将重要的异常入侵数据分析后优先安排精准抓取,处理后再对处理结果进行经验评估,并将按异常类型将处理方法和结果存储至异常入侵数据库中供后期查阅,并对异常的入侵数据环节进行精准抓取,完成入侵数据的行为基线处理。

34.如说明书附图2所示,当e3d4出现异常时,通过行为基线追溯到e源头和d源头对数据进行分析并进行精准抓取。

35.实施例二

36.根据图3所示,本实施例提供了一种基于入侵数据溯源的行为基线处理方法,包括以下步骤:

37.步骤一、基于互联网或物联网,通过数据上下级关系获取整条与入侵数据直接相关的数据链的入侵数据并进行提取存储,存储时将入侵数据对应的相关信息同步提取存储,再根据提取的入侵数据信息对获取的数据链上的所有入侵数据在同一层面进行归类区分并进行标记,标记时根据入侵数据的相关信息进行命名标记,获取离散的入侵数据,并将离散入侵数据整理成数据集后进行溯源处理,获得溯源入侵数据的多向入侵数据集;

38.其中在溯源处理前将入侵数据转换成统一格式的数据类型,并提取入侵数据相关的多组完整的数据链分别作为该入侵数据的多向入侵数据集。

39.步骤二、建立通用型行为基线模型,根据已有的行为基线数据进行靶向训练和验证,获得靶向训练后的行为基线模型;

40.其中已有的行为基线数据是通过现有的行为基线建立方法通过数据库中的历史数据建立的行为基线,并结合对应数据获得的历史结果构成模型的靶向训练集和验证集,其中提取历史数据的30%的行为基线与对应的结果构成验证集,其余的70%的行为基线与对应的结果构成靶向训练集。

41.步骤三、以步骤一中获得的多向入侵数据集作为行为基线模型的输入,输出得到多组不同的多向入侵数据行为基线,并整理成多向入侵数据行为基线组;

42.其中对其中的一个方向行为基线组和其余方向行为基线组整理时确保其中的一个方向行为基线组中每条单独的入侵数据行为基线与组内其余的行为基线数据链中的任意数据均不相关,且与其余方向行为基线组中的一组及以上的入侵数据行为基线的数据链中任意数据相关;

43.获取多向入侵数据行为基线组后对行为基线组进行整理结合,具体为将多向入侵数据行为基线组中同方向的每个入侵数据行为基线的入侵数据与其余方向的行为基线组中的入侵数据行为基线的相同的入侵数据对应,组成入侵数据行为基线网格。

44.步骤四、在其中的一个方向行为基线组中找出所有的异常的行为基线,并提取出异常的入侵数据,再在其余方向行为基线组中找出对应异常的入侵数据的所有行为基线,得到异常的入侵数据的多向源头;

45.步骤五、根据异常数据的多向源头综合分析得到数据异常原因,进行分析时,按照入侵数据的影响大小进行顺序分析,将重要的异常入侵数据分析后优先安排精准抓取,处理后再对处理结果进行经验评估,并将按异常类型将处理方法和结果存储至异常入侵数据库中供后期查阅,并对异常的入侵数据环节进行精准抓取,完成入侵数据的行为基线处理。

46.以上显示和描述了本发明的基本原理、主要特征和优点。本行业的技术人员应该了解,本发明不受上述实施例的限制,上述实施例和说明书中描述的只是说明本发明的原理,在不脱离本发明精神和范围的前提下,本发明还会有各种变化和改进,这些变化和改进都落入要求保护的本发明范围内。本发明要求保护范围由所附的权利要求书及其等效物界定。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1