基于进程行为图的入侵事件检测方法、装置及电子设备与流程

1.本技术涉及信息安全领域,具体而言,涉及一种基于进程行为图的入侵事件检测方法、装置及电子设备。

背景技术:

2.网络威胁事件是依据行为动作对入侵手段的充分概括,其往往基于上下文相关可疑操作点来衡量整体行为链路是否具备威胁。在现实的网络态势攻防阶段中,真实的入侵者在面对体系完备的目标群体时,常以看似微不足道并极易忽略的行为实现对目标的入侵,而这种可疑操作对于安全运维人员来说是极其常规的操作手段,即使有着不合规的因素,但也被归结为一种风险操作,并忽视了这种风险操作带来的影响。另外,由于0day漏洞的盛行,若是安防体系防控不足且并未对某种特定漏洞进行覆盖,当攻击者依据改漏洞引发的一系列风险操作都不会触发实际的威胁告警,这无疑对检测手段提出了更高的要求。

3.现有技术是通常将告警行为以完整事件形式展示给用户,预先构造进程行为链,通过分析同一条进程行为链上的基本日志数据点,便可以确定该行为链是否具有真实威胁行为,而该行为链的构造方式是以进程行为作为基准,将上下文行为进行关联。但现有技术构建的行为链存在重复行为链条,整个进程行为树显得极为庞大而且具有存储冗余和溯源检索时间长等问题。除此之外,如果仅依靠告警点而忽略风险操作行为,容易造成漏报以及告警误报的问题。

技术实现要素:

4.有鉴于此,本技术实施例的目的在于提供一种基于进程行为图的入侵事件检测方法、装置及电子设备,通过主机、账号、进程、文件、网络与资产数据等日志数据构建进程行为图,基于进程行为图标注标签,根据上下文行为的不同划分不同入侵事件的行为子图,并将具有相似程度较高的行为子图合并,解决溯源遗漏、检测误报、存储冗余、溯源检索时间缓慢问题。

5.第一方面,本技术实施例提供了一种基于进程行为图的入侵事件检测方法,所述方法包括:构建进程行为图,所述进程行为图为依据父子进程和上下文行为构建的行为链条,所述上下文行为包括:文件操作行为、网络连接行为、主机账号及其具有资产;对所述进程行为图中符合入侵行为的节点进行标签标注,并进行标签传递,得到附带有标签的进程行为图;基于所述附带有标签的进程行为图,根据上下文行为的不同划分出不同入侵事件的行为子图;计算不同入侵事件间的相似度,将相似度满足阈值条件的入侵事件的行为子图进行合并。

6.可选地,所述计算不同入侵事件间的相似度,将相似度满足阈值条件的入侵事件的行为子图进行合并,包括:计算不同入侵事件的事件去重向量之间的第一相似度,所述事件去重向量为基于对应入侵事件的行为子图中的进程实体、文件实体、网络实体和标签上下文文本进行特征提取并融合得到的向量,所述标签上下文文本为对应入侵事件的行为子

图中各节点标签进行拼接得到的文本;计算不同入侵事件的行为子图的图向量之间的第二相似度,所述图向量采用图嵌入方法计算得到;若第一相似度和第二相似度均符合阈值条件,则将所述不同入侵事件的行为子图进行合并,并按照时间顺序以新事件更新旧事件。

7.可选地,所述事件去重向量是基于如下步骤确定的:基于进程实体的进程字段进行词向量提取,得到进程词向量,所述进程字段包括主机id、进程名、进程路径、进程命令行;基于文件实体的文件字段计算文件id,所述文件字段包括主机id、文件名、文件路径、文件md5与文件sha256;基于网络实体的网络字段计算网络id,所述网络字段包括主机id、外联ip、外联域名;基于标签上下文文本进行词向量提取,得到标签词向量;基于所述进程词向量、所述文件id、所述网络id和所述标签词向量进行融合,得到事件去重向量。

8.可选地,所述对所述进程行为图中符合入侵行为的节点进行标签标注,包括:对所述进程行为图中符合入侵行为的节点进行行为标签标注;基于所述行为标签,判断该节点否为风险操作行为点,若是则标注风险标签;基于预设的告警方案,判断该节点是否为威胁告警点,若是则标注威胁标签。

9.可选地,所述构建进程行为图之前,包括:获取原始日志,所述原始日志包括主机日志、账号日志、进程日志、网络日志、文件日志与资产数据;对所述原始日志进行预处理,得到预处理后的日志,所述预处理包括统一格式、去重;基于所述预处理后的日志,根据日志类型构建实体并存入图数据库,所述实体包括进程实体、网络实体、文件实体、主机实体、账号实体以及资产实体。

10.可选地,所述构建进程行为图,包括:根据同一主机id,从所述进程实体中抽取出进程id与父进程id,依据父子进程关系和时间先后顺序对进程实体进行关联形成父子进程行为图;其中,孤立节点与父子进程行为图共同构成基础进程行为图,所述孤立节点为未与其他进程实体形成关联关系的进程实体;从所述网络实体中提取外联ip、外联域名,并计算所述网络实体的网络id,对于所有主机上具有相同网络id的网络实体进行关联,形成网络关联图;从所述网络关联图的网络实体中提取进程id,与基础进程行为图中具有相同进程id的进程实体进行关联,得到进程-网络行为图;计算所述进程-网络行为图的进程实体中进程文件的文件id和文件实体中的文件id,将具备相同文件id的所述进程-网络行为图的进程实体和文件实体进行关联,得到进程-网络-文件行为图;将账号实体划分为不同用户账号,将所述不同用户账号与主机实体关联形成主机账号图;根据主机id,将所述主机账号图和进程-网络-文件行为图进行关联,得到主机-账号行为图;从资产实体中提取出资产名称,将与所述主机-账号行为图中进程实体所操作的资产名称相同的资产实体关联到所述主机-账号行为图,得到最终的进程行为图。

11.可选地,所述标签传递为在所述进程行为图的实体之间进行的双向标签传递。

12.第二方面,本技术实施例还提供了一种基于进程行为图的入侵事件检测装置,所述装置包括:构建模块,用于依据父子进程和上下文行为构建进程行为图,所述上下文行为包括:文件操作行为、网络连接行为、主机账号及其具有资产;标识模块,用于对所述进程行为图中符合入侵行为的节点进行标签标注,并进行标签传递,得到附带有标签的进程行为图;划分模块,用于基于所述附带有标签的进程行为图,根据上下文行为的不同划分

出不同行为子图,得到具有不同上下文行为的入侵事件;合并模块,计算不同入侵事件间的相似度,将相似度满足阈值条件的入侵事件的行为子图进行合并。

13.第三方面,本技术实施例还提供了一种电子设备,所述电子设备包括存储器和处理器,所述存储器存储有计算机程序,所述处理器运行所述计算机程序时,执行上述的基于进程行为图的入侵事件检测方法中的任一实现方式中的步骤。

14.第四方面,本技术实施例还提供了一种可读存储介质,所述可读取存储介质中存储有计算机程序,所述计算机程序在处理器上运行时,执行上述的基于进程行为图的入侵事件检测方法中的任一实现方式中的步骤。

15.综上所述,本技术提供一种基于进程行为图的入侵事件检测方法、装置和电子设备,通过主机、账号、进程、文件、网络与资产等日志数据构建进程行为图,并基于所述进程行为图进行标签标注和标签传递,得到附带有标签的进程行为图,然后根据上下文行为的不同划分出不同入侵事件的行为子图,避免了溯源遗漏、检测误报,实现了对入侵事件的精确刻画与精准检测;通过将相似度满足阈值条件的入侵事件的行为子图进行合并,使相似程度较高的入侵事件的行为子图仅存储一次,不仅避免了存储冗余,还可以降低溯源难度,从而加快溯源检索时间。

附图说明

16.为了更清楚地说明本技术实施例的技术方案,下面将对实施例中所需要使用的附图作简单地介绍,应当理解,以下附图仅示出了本技术的某些实施例,因此不应被看作是对范围的限定,对于本领域普通技术人员来讲,在不付出创造性劳动的前提下,还可以根据这些附图获得其他相关的附图。

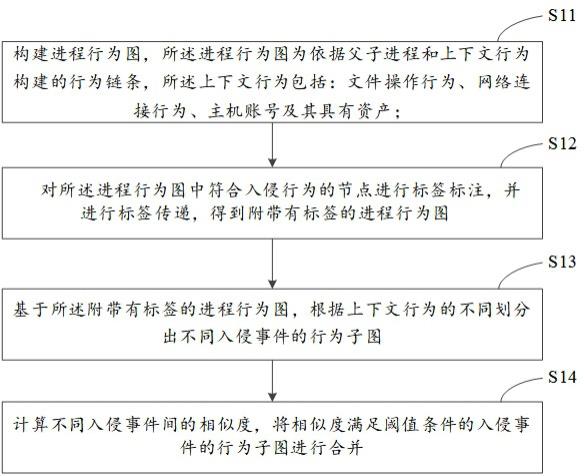

17.图1为本技术实施例提供的一种基于进程行为图的入侵事件检测方法的流程示意图;图2为本技术实施例提供的一种基于进程行为图的入侵事件检测方法的进程行为图构建的流程示意图;图3为本技术实施例提供的一种基于进程行为图的入侵事件检测方法的合并相似度满足阈值条件的入侵事件的流程示意图;图4为本技术实施例提供的一种基于进程行为图的入侵事件检测装置的结构示意图;图5为本技术实施例提供的一种基于进程行为图的入侵事件检测电子设备的结构示意图。

18.图标:400-入侵事件检测装置;410-构建模块;420-标识模块;430-划分模块;440-合并模块;500-电子设备;510-处理器;520-存储器;530-总线。

具体实施方式

19.为使本技术实施例的目的、技术方案和优点更加清楚,下面将结合本技术实施例中的附图,对本技术实施例中的技术方案进行清楚、完整地描述。在本技术的描述中,术语“第一”、“第二”等仅用于区分描述,而不能理解为指示或暗示相对重要性。显而易见地,下

面所描述的实施例仅仅是本技术一部分实施例,而不是全部的实施例。基于本技术实施例的实施例,本领域普通技术人员在没有作出创造性劳动前提下所获得的所有其他实施例,都属于本技术实施例保护的范围。

20.请参阅图1,图1为本技术实施例提供的一种基于进程行为图的入侵事件检测方法的流程示意图,包括以下步骤:s11,构建进程行为图,所述进程行为图为依据父子进程和上下文行为构建的行为链条,所述上下文行为包括:文件操作行为、网络连接行为、主机账号及其具有资产。

21.可选地,所述父子进程包括父进程和子进程,子进程是由父进程创建的进程。所述上下文行为是指与父子进程存在关联关系的行为,包括但不限于:文件操作行为、网络连接行为、主机账号及其具有资产等,其中,所述文件操作行为包括但不限于读文件、写文件、下载文件、上传文件、查找文件、修改文件等行为,所述网络连接行为包括但不限于连接网络、断开网络等行为。

22.在一些实施例中,所述关联关系,可以是所述文件操作行为与父子进程中的进程文件相同,也可以是所述网络连接行为的进程与父子进程中的进程相同,还可以是不同主机间的网络连接信息相同,还可以是主机具有的资产与父子进程中进程操作的资产相同。

23.s12,对所述进程行为图中符合入侵行为的节点进行标签标注,并进行标签传递,得到附带有标签的进程行为图。

24.可选地,所述对所述进程行为图中符合入侵行为的节点进行标签标注,包括:对所述进程行为图中符合入侵行为的节点进行行为标签标注;基于所述行为标签,判断该节点否为风险操作行为点,若是则标注风险标签;基于预设的告警方案,判断该节点是否为威胁告警点,若是则标注威胁标签。

25.其中,所述符合入侵行为的节点是指具有能够引起实际告警或危害的操作行为的节点,以及具有可疑操作或者风险操作的节点。在一些实施例中,能够引起实际告警或危害的操作行为包括但不限于:下载或者上传恶意文件kdevtmpfsi、kingsing等,修改权限,添加自启动等;可疑操作或者风险操作是指对于安全运维人员来说是极其常规的操作,或者针对修改0day漏洞引发的一系列风险操作等。

26.在一些实施例中,可以采用mbc(market-based control)、ema(exponential moving average)体系、mece(mutually exclusive collectively exhaustive)原则或层次分析法等方法对所述进程行为图进行标签标注。对所述进程行为图中符合入侵行为的节点进行行为标签标注,包括:对进程sshd (secure shell)标注行为标签“ssh远程登录”,其中,sshd是指使用ssh协议远程开启其他主机shell的服务;对“以find命令查看主机上是否存在某个指定文件”的进程标注行为标签“文件查找”。

27.可选地,所述标签传递为在所述进程行为图的实体之间进行的双向标签传递,如,标签可以从文件实体传递至网络实体,也可以从网络实体传递至文件实体。

28.在上述实现过程中,通过标签标注和双向标签传递,使进程行为图中的各节点,不仅具有自己节点的标签信息,还具有与和该节点相关联节点的标签信息,丰富了进程行为图中的关键节点的标签信息,提高针对进程行为图中关键节点进行告警时的精准度,避免漏报以及误报。

29.s13,基于所述附带有标签的进程行为图,根据上下文行为的不同划分出不同入侵

事件的行为子图;其中,所述行为子图可以表征具有不同上下文行为的入侵事件,所述入侵事件可以是挖矿事件、勒索事件、蠕虫事件、钓鱼事件等。

30.在一些实施例中,可以采用社区发现算法、连通分量算法、强连通分量算法、标签扩散算法、模块度算法或者图神经网络算法划分所述附带有标签的进程行为图,得到不同行为子图。

31.s14,计算不同入侵事件间的相似度,将相似度满足阈值条件的入侵事件的行为子图进行合并。

32.可选地,所述计算不同入侵事件间的相似度,将相似度满足阈值条件的入侵事件的行为子图进行合并,包括:计算不同入侵事件的事件去重向量之间的第一相似度,所述事件去重向量为基于对应入侵事件的行为子图中的进程实体、文件实体、网络实体和标签上下文文本进行特征提取并融合得到的向量,所述标签上下文文本为对应入侵事件的行为子图中各节点标签进行拼接得到的文本;计算不同入侵事件的行为子图的图向量之间的第二相似度,所述图向量采用图嵌入方法计算得到;若第一相似度和第二相似度均符合阈值条件,则将所述不同入侵事件的行为子图进行合并,并按照时间顺序以新事件更新旧事件。

33.在一些实施例中,所述第一相似度和所述第二相似度的计算方法包括但不限于余弦相似度、局部敏感哈希(locality sensitive hashing,lsh)等。

34.上述基于进程行为图的入侵事件检测方法,通过主机、账号、进程、文件、网络与资产等日志数据构建进程行为图,并基于所述进程行为图进行标签标注和标签传递,得到附带有标签的进程行为图,然后根据上下文行为的不同划分出不同入侵事件的行为子图,避免了溯源遗漏、检测误报,实现了对入侵事件的精确刻画与精准检测;通过将相似度满足阈值条件的入侵事件的行为子图进行合并,使相似程度较高的入侵事件的行为子图仅存储一次,不仅避免了存储冗余,还可以降低溯源难度,从而加快溯源检索时间。

35.请参阅图2,图2为本技术实施例提供的一种基于进程行为图的入侵事件检测方法的进程行为图构建的流程示意图,包括以下步骤:s21,获取原始日志。

36.可选地,所述原始日志包括主机日志、账号日志、进程日志、文件日志、网络日志与资产数据。所述原始日志可以通过采集装置进行采集,在一些实施例中,所述采集装置可以是agent装置。

37.在一些实施例中,所述主机日志包括主机id、用户账号等信息,所述账号日志包括主机id、用户账号及密码、账号登录时间、地址、网络、所用设备id等信息,所述进程日志包括主机id、进程id、进程名、进程路径、进程命令行、进程创建时间、进程结束时间、进程文件md5、进程文件256、进程文件的创建时间、进程文件的修改时间等中的一种或多种,所述文件日志包括主机id、进程id、文件名称、文件路径、文件类型、文件创建时间、文件修改时间、文件md5与文件sha256等,所述网络日志包括主机id、进程id、网络地址、网络连接状态、外联ip、外联域名等网络连接信息,所述资产数据包括主机id、web服务、应用服务等资产。

38.s22,对所述原始日志进行预处理,得到预处理后的日志。

39.可选地,所述预处理包括统一格式、去重,具体包括:以同一格式字段对所述原始日志进行预处理,并对同一主机上同一时刻下的原始日志进行去重。

40.s23,基于所述预处理后的日志,根据日志类型构建实体,并存入图数据库。

41.可选地,所述实体包括进程实体、网络实体、文件实体、主机实体、账号实体以及资产实体。

42.在一些实施例中,每种日志类型的数据具有不同的采集与存储策略,可在根据日志类型构建实体后,对不同日志赋予全局唯一的日志标识,即每类日志一个标识,用来区分日志的类型。

43.s24,构建进程行为图。

44.可选地,将所述实体作为进程行为图中的节点,实体间的关联关系作为进程行为图中的边。本技术实施例中,基于所述实体构建进程行为图,具体包括:s241,构建基础进程行为图。

45.可选地,根据同一主机id,从所述进程实体中抽取出进程id与父进程id,依据父子进程关系和时间先后顺序对进程实体进行关联形成父子进程行为图;其中,孤立节点与父子进程行为图共同构成基础进程行为图,所述孤立节点为未与其他进程实体形成关联关系的进程实体。

46.s242,构建进程-网络行为图。

47.可选地,构建进程-网络行为图,包括:从所述网络实体中提取外联ip、外联域名,并计算所述网络实体的网络id,对于所有主机上具有相同网络id的网络实体进行关联,形成网络关联图;从所述网络关联图的网络实体中提取进程id,与基础进程行为图中具有相同进程id的进程实体进行关联,得到进程-网络行为图。

48.s243,构建进程-网络-文件行为图。

49.可选地,计算所述进程-网络行为图的进程实体中进程文件的文件id和文件实体中的文件id,将具备相同文件id的所述进程-网络行为图的进程实体和文件实体进行关联,得到进程-网络-文件行为图。

50.s244,构建主机-账号行为图。

51.可选地,将账号实体划分为不同用户账号,将所述不同用户账号与主机实体关联形成主机账号图;根据主机id,将所述主机账号图和进程-网络-文件行为图进行关联,得到主机-账号行为图。

52.s245,构建进程行为图。

53.可选地,从资产实体中提取出资产名称,将与所述主机-账号行为图中进程实体所操作的资产名称相同的资产实体关联到所述主机-账号行为图,得到最终的进程行为图。

54.值得注意的是,步骤s241-s245没有先后顺序,即建立最终“进程行为图”的顺序不唯一,可自由组合。

55.上述进程行为图构建方法,通过将父子进程关系、文件操作行为、网络连接行为、主机账号及其具有资产等上下文行为加入行为进程图中,相对传统的仅考虑父子进程关系的行为链条,加入更多上下文关联进程,丰富了入侵事件检测所依据的信息,从而可以更进准地刻画和检测入侵事件。

56.请参阅图3,图3为本技术实施例提供的一种基于进程行为图的入侵事件检测方法的合并相似度满足阈值条件的入侵事件的流程示意图,包括以下步骤:s31,选取入侵事件的行为子图。

57.可选地,选取任意两个或两个以上不同的入侵事件的行为子图,进行后续的相似度计算及事件合并,将相似度符合阈值的入侵事件的行为子图进行合并。

58.s32,计算不同入侵事件的行为子图的相似度。

59.可选地,所述相似度包括去重向量之间的第一相似度和图向量之间的第二相似度。在一些实施例中,计算不同入侵事件的行为子图的相似度,包括:s321,计算不同入侵事件的事件去重向量之间的第一相似度。

60.可选地,基于所述事件去重向量为基于对应入侵事件的行为子图中的进程实体、文件实体、网络实体和标签上下文文本进行特征提取并融合得到的向量,具体包括:s3211,基于进程实体的进程字段进行词向量提取,得到进程词向量,所述进程字段包括主机id、进程名、进程路径、进程命令行等;s3212,基于文件实体的文件字段计算文件id,所述文件字段包括主机id、文件名、文件路径、文件md5与文件sha256等;s3213,基于网络实体的网络字段计算网络id,所述网络字段包括主机id、外联ip、外联域名;s3214,基于标签上下文文本进行词向量提取,得到标签词向量,所述标签上下文文本为对应入侵事件的行为子图中各节点标签进行拼接得到的文本;s3215,基于所述进程词向量、所述文件id、所述网络id和所述标签词向量进行融合,得到事件去重向量。

61.在一些实施例中,步骤s3211和s3214中,计算进程词向量或标签词向量可以采用n-grams、tf-idf(term frequency

–

inverse document frequency)、bow(bag-of-words model)与embedding等方法;s3212和s3213,计算文件id和网络id可以采用hash、md5(message-digest algorithm)等方法。

62.s322,计算不同入侵事件的行为子图的图向量之间的第二相似度。

63.可选地,所述图向量是将入侵事件的行为子图表示成一个向量,可以采用图嵌入方法得到。

64.s33,判断第一相似度和第二相似度是否符合阈值条件。

65.其中,所述阈值条件可以设定为0.95,当所述第一相似度和所述第二相似度均高于0.95时,则认为第一相似度和第二相似度均符合阈值条件。阈值条件的设定可以根据实际情况进行调整,本技术实施例中不做具体限定。

66.s34,合并相似度符合阈值条件的入侵事件的行为子图。

67.其中,所述相似度符合阈值条件的入侵事件的行为子图,是指不同入侵事件的第一相似度和第二相似度均符合阈值条件。

68.可选地,将相似度符合阈值条件的入侵事件的行为子图进行合并,并按照时间顺序以新入侵事件的行为子图更新旧入侵事件的行为子图,更新后的入侵事件的行为子图中包含更新信息、更新时间等信息,用来描述进程行为子图的创建与更新时间。

69.上述合并相似度满足阈值条件的入侵事件的方法,通过获取不同的入侵事件的行为子图的事件去重向量和图向量,并计算事件去重向量之间的第一相似度和图向量之间的第二相似度,然后将相似度符合阈值条件的行为子图进行合并,使相似度较高的行为子图仅存储一次,避免存储冗余、提高溯源检索时间。

70.请参阅图4,图4为本技术实施例提供的基于进程行为图的入侵事件检测装置的结构示意图,该入侵事件检测装置400包括:构建模块410,用于依据父子进程和上下文行为构建进程行为图,所述上下文行为包括:文件操作行为、网络连接行为、主机账号及其具有资产;标识模块420,用于对所述进程行为图中符合入侵行为的节点进行标签标注,并进行标签传递,得到附带有标签的进程行为图;划分模块430,用于基于所述附带有标签的进程行为图,根据上下文行为的不同划分出不同行为子图,得到具有不同上下文行为的入侵事件;合并模块440,计算不同入侵事件间的相似度,将相似度满足阈值条件的行为子图进行合并。

71.上述基于进程行为图的入侵事件检测装置的详细描述,请参见上述实施例中相关方法步骤的描述。

72.请参阅图5,图5为本技术实施例提供的一种电子设备的结构示意图,该电子设备500包括:存储器510和处理器520,存储器510和处理器520通过总线530连接,存储器510存储有计算机程序,处理器520读取并运行所述计算机程序时,以使电子设备500可执行上述的实施例中方法的全部或部分流程,以实现基于进程行为图的入侵事件检测。

73.应当理解是,该电子设备可以是个人电脑(personal computer,pc)、平板电脑、智能手机等具有逻辑计算功能的电子设备。

74.本技术实施例还提供了一种可读存储介质,所述可读取存储介质中存储有计算机程序,所述计算机程序在处理器上运行时,执行基于进程行为图的入侵事件检测方法中的步骤。

75.以上所述实施例,仅为本技术的具体实施方式,用以说明本技术的技术方案,而非对其限制,本技术的保护范围并不局限于此,尽管参照前述实施例对本技术进行了详细的说明,本领域的普通技术人员应当理解:任何熟悉本技术领域的技术人员在本技术揭露的技术范围内,其依然可以对前述实施例所记载的技术方案进行修改或可轻易想到变化,或者对其中部分技术特征进行等同替换;而这些修改、变化或者替换,并不使相应技术方案的本质脱离本技术实施例技术方案的精神和范围,都应涵盖在本发明的保护范围之内。因此,本发明的保护范围应所述以权利要求的保护范围为准。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1