一种面向网络接入设备的权限获取靶标设计方法与流程

1.本发明一种面向网络接入设备的权限获取靶标设计方法,属于数字信息技术领域。

背景技术:

2.网络空间互相对抗的现象愈演愈烈,网络攻击逐渐由一种攻击自己个人的目标而发展为一种攻击全国性基础设施的行为。关于网络攻防风险评估、关于网络攻防演练以及关于网络新技术的研究都是对于我国互联网安全发展的重要战略性需求,而作为这些战略基础的网路靶场技术则显得尤为重要。目前,各国都已经把网络靶场视为网络。

3.特别是21世纪以来,网络安全所带来的风险已经逐渐渗透到各个工业领域,给国家的关键基础设施带来了一定威胁。因此,各国纷纷向网络靶场领域布局。其中,网络靶场在建设规模、构建形态、负载能力上取得了许多突破。如今,我国已经进入到了全面信息化阶段,这对网络环境的安全稳健性需求更加迫切。在这一背景下,对各国的网络靶场建设现状以及模式等进行研究,对提高我国的网络靶场建设水平及网络安全防护能力的提高具有深刻的指导意义。

技术实现要素:

4.本发明目的在于针对上述现状,提出了一种面向网络接入设备的权限获取靶标设计方法,该方法利用了虚拟化技术将市面上常见的网络接入设备在云上实现全场景仿真,以模拟仿真未授权访问者通过网络接入设备实现权限获取的实战效果,有利于安全人员持续保持战力训练强度,进一步在非“战时”时期提高持续作战训练效能。云虚拟化技术能最大限度的满足集中化管理,提高硬件利用率,动态调整机器及其资源配置,实现高可靠性和低总成本,能在产业链上实现功能与业务价值转化。

5.本发明解决其技术问题所采用的技术方案是:一种面向网络接入设备的权限获取靶标设计方法,该方法包括如下步骤:

6.步骤1:定义需求;

7.由靶场用户和靶标分析人员完成的,系统地分析靶场用户需求;

8.步骤2:任务规划;

9.根据上述步骤1定义需求所形成的描述文档,将具有同质性的工作规划到几个不同的子任务中;

10.步骤3:靶标构造、设置、测试;

11.根据上述步骤1定义需求活动的定性分析和上述步骤2任务规划活动的定量分析,将若干个子任务其所涉及的模块来进行组合构造、设置,最后在靶场中进行靶标测试;

12.步骤4:场景演练;

13.针对靶场里的场景靶标进行全仿真实战模拟;

14.步骤5:分析报告;

15.对整个场景演练过程中产生的各种数据以及场景演练运行过程本身进行详细地审查和分析,并结合目标,找到在面向网络接入设备过程中实现的权限获取操作步骤上可能存在的问题,实现靶场用户的目标。

16.进一步地,本发明将上述步骤1的定义需求形成靶标模拟实战效果的描述文档,将靶标事件进行定性分析。

17.进一步地,本发明根据描述文档来实现每个子任务具体的参数或者操作限制,将靶标事件进行定量分析。

18.进一步地,本发明为提取需要靶场中具体的子系统进行具体配置文件的设置,在靶标事件正式之前进行一次无靶标用户的功能测试以确定相关参数能保证场景演练过程中不出现非预期状况。

19.进一步地,本发明将开放所有用户入口供靶标用户能够进入靶标进行实战演练,期间子系统会根据预配置执行子任务来模拟真实的网络攻防场景。

20.有益效果:

21.1、本发明利用了虚拟化技术将市面上常见的网络接入设备在云上实现全场景仿真,以模拟仿真未授权访问者通过网络接入设备实现权限获取的实战效果,有利于安全人员持续保持战力训练强度,进一步在非“战时”时期提高持续作战训练效能。

22.2、本发明的云虚拟化技术能最大限度的满足集中化管理,提高硬件利用率,动态调整机器及其资源配置,实现高可靠性和低总成本,能在产业链上实现功能与业务价值转化。

附图说明

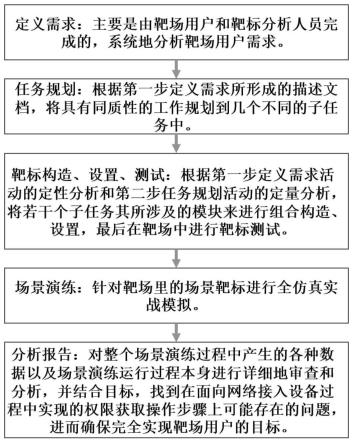

23.图1是本发明的方法流程图。

24.图2是本发明的在事件表现中的方法流程图。

25.图3是本发明实施例中考虑面向三大运营商进行权限获取的网络拓扑图。

具体实施方式

26.下面结合说明书附图对本发明创造做进一步的详细说明。

27.实施例一

28.如图1所示,本发明提出一种面向网络接入设备的权限获取靶标设计方法,该方法中将靶场中网络接入设备的虚拟化场景定义为靶标事件,将方法步骤分为如图1所示的3个时间段和5项基本活动。

29.三个事件时间段靶标事件前、靶标事件、靶标事件后,其中靶标事件前按照前后顺序包含定义需求活动,靶标规划活动,靶标构造、设置、演练活动三个活动,靶标事件中是靶标运行,而分析及报告活动横跨靶标事件和靶标事件后两个时间段,时间前后的活动之间可能存在一定程度的反馈/迭代。按照时间顺序,该方法包括以下活动:定义需求,任务规划,靶标构造、设置、测试,场景演练,分析报告。

30.本发明定义需求活动主要是由相关人员系统地分析靶场用户的需求,具体表现为将定义需求形成靶标模拟实战效果的描述文档,将靶标事件进行定性分析,确定会用到哪些子系统,一般所涉及内容包括但不限于确定的网络接入设备的品牌、网络接入设备下二

级网络的具体场景、预期效果等。

31.本发明任务规划活动是根据第一步定义需求所形成的描述文档,将具有同质性的工作规划到几个不同的子任务中,具体表现为根据描述文档来实现每个子任务具体的参数或者操作限制,将靶标事件进行定量分析,一般所涉及的内容包括但不限于网络接入设备的型号、固件版本号、网络接入设备下的二级网络的拓扑结构、漏洞类型、可使用的工具链等。

32.本发明靶标构造、设置、测试活动主要是根据第一步定义需求活动的定性分析和第二步任务规划活动的定量分析,将若干个子任务其所涉及的模块来进行组合构造、设置,最后在靶场中进行靶标测试,具体表现为提取需要靶场中具体的子系统进行具体配置文件的设置,在靶标事件正式之前进行一次无靶标用户的功能测试以确定相关参数能保证场景演练过程中不出现非预期状况,一般所涉及的内容包括但不限于靶标网络的网络性能、网络接入设备的设备性能等。

33.本发明场景演练方法主要是针对靶场里的场景靶标进行全仿真实战模拟,具体表现为将开放所有用户入口供靶标用户能够进入靶标进行实战演练,期间子系统会根据预配置执行子任务来模拟真实的网络攻防场景。

34.本发明分析报告活动主要是对整个场景演练过程中产生的各种数据以及场景演练运行过程本身进行详细地审查和分析,并结合目标,找到在面向网络接入设备过程中实现的权限获取操作步骤上可能存在的问题,进而确保完全实现靶场用户的目标,具体表现为回顾整个场景运行的过程,从观察到问题入手,分析讨论,找到解决问题的方案。

35.本实施例选择分别选择三大运营商的不同架构的光猫组成一个简单的网络拓扑为例。

36.如图1、图2和图3所示,本发明创造在实例一中的设计方法包括如下步骤:

37.步骤1:确定网络接入设备的品牌:常见三大运营商的网络接入设备;确定网络接入设备下二级网络的具体场景:网络接入设备下的二级网络拓扑含三种情形:无二级网络、网络接入设备直连主机、二级网络下由路由器管理下一级网络;预期效果:能够通过该场景靶标演练分析研究未授权访问者在对于三大运营商设备进行权限获取的过程中会造成网络性能的影响、留下的痕迹等。根据上述情形,形成对应的文档。

38.步骤2:如图3所示,确定网络接入设备的型号:a设备是中国电信光猫f612,b设备是中国移动光猫f673av9a,c设备是装有microsoft windows 10的电脑主机,d设备是中国联通光猫f677v2,e设备是 d-link dir-645a1 11n无线路由器,f设备是装有microsoft windows 7的电脑主机;确定固件版本号:中国电信光猫f612为v5.0.0p1t1,中国移动光猫f673av9a为v2.2.0p1t9,中国联通f677v2为v2.0.0p1t2;确定网络接入设备下的二级网络的拓扑结构:如图2所示;确定漏洞类型:光猫层采用官方内置后门的漏洞,d-link路由器漏洞为upnp端口堆栈溢出漏洞;确定可使用的工具链:nmap、python、pwntools等。

39.步骤3:根据步骤2所涉及的相关参数,调用靶场内物联网模拟环境子系统实现网络接入设备模拟环境的设备建设以及模拟环境的组网,以实现环境和功能的模拟,以满足其他子系统的使用场景需求。在子系统中,划分为设备性能侦测、网络流量侦测、靶标环境侦测、敏感行为侦测、设备响应侦测、日志系统、非预期行为侦测等子任务;当通过配置文件完整描述了步骤2确定的所有参数,进行预配置测试,测试成功则可以得到具体的靶标网络

的网络性能,网络接入设备的设备性能等。

40.步骤4:根据步骤3预配置好的环境,正式进行场景演练。为将开放所有用户入口供靶标用户能够进入靶标进行实战演练,期间子系统所管理的子任务会根据在设备性能、网络流量、靶标环境、敏感行为、设备响应、非预期行为等方面持续记录相关数据,进而为步骤5提供数据基础和保证。

41.步骤5:当步骤4完成后,会对整个场景演练过程中产生的各种数据以及场景演练运行过程本身进行详细地审查和分析,并结合对于三大运营商设备进行权限获取的过程中会造成网络性能的影响、留下的痕迹等的目标,找到在面向网络接入设备过程中实现的权限获取操作步骤上可能存在的问题,进而确保完全实现靶场用户的目标,具体表现为回顾整个场景运行的过程,从观察到问题入手,分析子系统所反馈的数据,找到解决问题的方案。

42.实施例二

43.如图1所示,本发明提供了一种面向网络接入设备的权限获取靶标设计方法,该方法将靶场中网络接入设备的虚拟化场景定义为靶标事件,具体包括如下:

44.三个事件时间段靶标事件前、靶标事件、靶标事件后,其中靶标事件前按照前后顺序包含定义需求活动,靶标规划活动,靶标构造、设置、演练活动三个活动,靶标事件中是靶标运行,而分析及报告活动横跨靶标事件和靶标事件后两个时间段,时间前后的活动之间可能存在一定程度的反馈/迭代。

45.按照时间顺序,该方法包括以下活动:

46.1.定义需求;

47.2.任务规划;

48.3.靶标构造、设置、测试;

49.4.场景演练;

50.5.分析报告。

51.本发明定义需求活动主要是由靶场用户和靶标分析人员完成的,系统地分析靶场用户需求,具体表现为将定义需求形成靶标模拟实战效果的描述文档,将靶标事件进行定性分析,确定会用到哪些子系统,一般所涉及内容包括但不限于确定的网络接入设备的品牌、型号、网络接入设备下二级网络的具体场景、预期效果等。

52.本发明任务规划活动是根据第一步定义需求所形成的描述文档,将具有同质性的工作规划到几个不同的子任务中,具体表现为根据描述文档来实现每个子任务具体的参数或者操作限制,将靶标事件进行定量分析,一般所涉及的内容包括但不限于网络接入设备的型号、固件版本号、网络接入设备下的二级网络的拓扑结构、漏洞类型、可使用的工具链等。

53.本发明靶标构造、设置、测试活动主要是根据第一步定义需求活动的定性分析和第二步任务规划活动的定量分析,将若干个子任务其所涉及的模块来进行组合构造、设置,最后在靶场中进行靶标测试,具体表现为提取需要靶场中具体的子系统进行具体配置文件的设置,在靶标事件正式之前进行一次无靶标用户的功能测试以确定相关参数能保证场景演练过程中不出现非预期状况,一般所涉及的内容包括但不限于靶标网络的网络性能、网络接入设备的设备性能等。

54.本发明场景演练方法主要是针对靶场里的场景靶标进行全仿真实战模拟,具体表现为将开放所有用户入口供靶标用户能够进入靶标进行实战演练,期间子系统会根据预配置执行子任务来模拟真实的网络攻防场景。

55.本发明分析报告活动主要是对整个场景演练过程中产生的各种数据以及场景演练运行过程本身进行详细地审查和分析,并结合目标,找到在面向网络接入设备过程中实现的权限获取操作步骤上可能存在的问题,进而确保完全实现靶场用户的目标,具体表现为回顾整个场景运行的过程,从观察到问题入手,分析讨论,找到解决问题的方案。

56.对于本领域技术人员而言,本设计方法不限于上述所述的示范性实施例,任何熟悉本技术领域的技术人员在本发明揭露的技术范围内,根据本发明的技术方案及构思加以替换或改变,都应涵盖在本发明方法的保护范围内。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1