连接设备区域标识的制作方法

连接设备区域标识

背景技术:

1.一般来说,边缘计算是指对处于较靠近于网络的“边缘”或网络的“边缘”的集合的位置处的计算和资源的实现、协调和使用。此种布置的目的在于改善总拥有成本,减少应用和网络等待时间,减少网络回程通信量和相关联的能耗,改善服务能力,并且改善对安全或数据隐私性要求的合规性(尤其是与常规云计算相比)。可以执行边缘计算操作的组件(“边缘节点”)可以驻留在系统体系结构或自组织服务所需要的无论什么位置中(例如,在高性能计算数据中心或云安装中;在规定的边缘节点服务器、企业服务器、路边服务器、电信中央局中;或在消费边缘服务而被服务的本地或对等的边缘处设备中)。

2.适于进行边缘计算的应用包括但不限于:传统网络功能的虚拟化(例如,用于操作电信或互联网服务)以及下一代特征和服务的引入(例如,用于支持5g网络服务)。预计广泛地利用边缘计算的用例包括:连接的自驾驶汽车、监控、物联网(internet of things,iot)设备数据分析、视频编码和分析、位置知晓的服务、智慧城市中的设备感测、以及许多其他网络和计算密集型服务。

3.在一些场景中,边缘计算可提供或主控类云分布式服务,以为应用和经协调的服务实例提供在许多类型的存储和计算资源之间的编排和管理。随着端点设备、客户端和网关尝试接入更靠近网络边缘的位置处的网络资源和应用,还预计边缘计算与针对iot和雾/分布式联网配置开发的现有用例和技术紧密集成。

4.一个新的计算时代正在兴起,在该新的计算时代,密集型计算操作不再主要在网络核心处的数据中心中执行。相反,利用诸如5g和新类型的结构(fabric)(例如,网络体系结构)之类的新的数据传输技术,计算资源可被置于远离常规数据中心的位置中。例如,计算资源可以在蜂窝小区塔、基站和中央局中均可用。此外,考虑到它们的远程放置(例如,远离网络的核心),将执行计算操作或与边缘设备进行交互的计算设备中的许多计算设备可具有未知的安全性间隙。因此,计算位置的安全性可随着时间的推移而波动,导致无法保证固定的安全性水平。

附图说明

5.在附图中(这些附图不一定是按比例绘制的),同样的数字可描述不同视图中的类似组件。具有不同的字母后缀的同样的数字可表示类似组件的不同实例。附图总的来说通过示例的方式而不是限制的方式来图示在本文档中所讨论的各实施例。

6.图1图示出用于边缘计算的边缘云配置的概览。

7.图2图示出端点、边缘云和云计算环境之间的操作层。

8.图3图示出用于边缘计算系统中的联网和服务的示例方法。

9.图4图示出在多个边缘节点和多个租户之间操作的边缘计算系统中的虚拟边缘配置的部署。

10.图5图示出在边缘计算系统中部署容器的各种计算布置。

11.图6图示出涉及对边缘计算系统中的应用的移动接入的计算和通信用例。

12.图7a提供用于边缘计算系统中的计算节点处所部署的计算的示例组件的概览。

13.图7b提供边缘计算系统中的计算设备内的示例组件的进一步的概览。

14.图8图示出根据示例的用于通过链路而耦合到相应网关的各个物联网(iot)网络的域拓扑。

15.图9图示出根据示例的云计算网络,该云计算网络与在该云计算网络的边缘处作为雾设备操作的iot设备的网格网络进行通信。

16.图10图示出根据示例的与数个物联网(iot)设备通信的云计算网络或云的图。

17.图11图示出根据示例的示出用于恶意用户位置验证的边缘基础设施的流程图。

18.图12图示出根据示例的基于位置的仓-区域验证神经网络的跨层放置的示例。

19.图13图示出根据示例的示出随时间的推移而更新的边缘设备的动态性的基础设施。

20.图14图示出根据示例的示出用于基于众包位置对恶意设备进行区域标识的技术的流程图。

具体实施方式

21.诸如智能运输系统(intelligent transportation system,its)、未来的工业iot/工厂、自主移动机器人等之类的若干新兴5g/b5g(5g之后)垂直领域中的节点的物理位置信息对这些垂直领域的性能和操作有很大影响。具体地,如果恶意用户(例如,干扰器或攻击方)入侵网络,标识此类恶意节点的位置有助于减少由恶意用户造成的不利影响。然而,这些网络中的位置标识往往是一个挑战。

22.网络内节点的物理位置信息如果被损坏,则可引起此类网络(例如,物联网(iot)、交通工具的互联网等)容易受到干扰、不当行为和其他攻击,这些可进一步导致网络操作中的潜在故障、失败或中断。例如,5g/b5g网络内的任何新传入或现有用户装备(user equipment,ue)可引发干扰攻击。例如,当在网络基础设施处检测到与服务特定地理位置的特定子带相关联的网络资源利用率的可疑飙升时,基础设施可标识潜在恶意用户(例如,干扰器)的存在。由于恶意用户可能是网络内或网络外的任何ue,因此此类恶意用户可以轻松操纵其报告的位置信息,例如,通过篡改软件或在ue设备外欺骗全球导航卫星系统(global navigation satellite system,gnss)信号。经由基于位置的物理不可克隆函数(physically unclonable function,puf)单独或在现有(如果有的话)机制之上标识具有增强稳健性的此类恶意用户,这对定位恶意用户非常有益。

23.本文描述的系统和技术使用众包,在利用无线信道属性的基础上,构建或建立边缘基础设施处区域的基于位置的指纹法(location-based fingerprinting,lbf),然后其可用于建立独特的指纹区域(fpr)。在此类地面真相区域建立后,它们可被用于测试来自任何潜在恶意用户(例如,干扰器或行为不当用户)的接收信号,并将其映射到特定的指纹区域。此映射可用于标识或验证潜在恶意用户(potential malicious user,pmu)区域。

24.图1是示出用于边缘计算的配置的概览的框图100,该配置包括在以下许多示例中被称为“边缘云”的处理层。如图所示,边缘云110共同定位在边缘位置(诸如接入点或基站140、本地处理中枢150、或中央局120),并且因此可以包括多个实体、设备、和装备实例。与云数据中心130相比,边缘云110被定位成更靠近端点(消费方和生产方)数据源160(例如,

自主交通工具161、用户装备162、商业和工业装备163、视频捕捉设备164、无人机165、智慧城市和建筑设备166、传感器和iot设备167等)。在边缘云110中的边缘处提供的计算、存储器、和存储资源对于为由端点数据源160使用的服务和功能提供超低等待时间的响应时间以及减少从边缘云110朝向云数据中心130的网络回程通信量(由此改善能耗和整体网络使用等益处)至关重要。

25.计算、存储器和存储是稀缺资源,并且通常根据边缘位置而减少(例如,在消费方端点设备处可用的处理资源比在基站处、比在中央局处可用的处理资源更少)。然而,边缘位置越靠近端点(例如,用户装备(user equipment,ue)),空间和功率通常就越受限。因此,边缘计算试图通过分发被定位成既在地理上更靠近又在网络访问时间上更靠近的更多的资源来减少网络服务所需的资源量。以此种方式,边缘计算试图在适当的情况下将计算资源带到工作负荷数据,或者将工作负荷数据带到计算资源。

26.以下描述了边缘云体系结构的各方面,该体系结构涵盖多种潜在的部署,并解决了一些网络运营商或服务提供商在其自身基础设施中可能具有的限制。这些包括以下各项的变体:基于边缘位置的配置(例如,因为处于基站级别的边缘在多租户场景中可能具有更受限制的性能和能力);基于对边缘位置、位置的层、或位置的组可用的计算、存储器、存储、结构、加速等资源的类型的配置;服务、安全性、以及管理和编排能力;以及实现端服务的可用性和性能的相关目标。取决于等待时间、距离、和定时特性,这些部署可以在网络层中完成处理,这些网络层可以被视为“接近边缘”层、“靠近边缘”层、“本地边缘”层、“中间边缘”层、或“远边缘”层。

27.边缘计算是一种开发范式,其中计算典型地通过使用在基站、网关、网络路由器、或与产生和消费数据的端点设备靠近得多得多的其他设备处实现的计算平台(例如,x86或arm计算硬件体系结构)而在网络的“边缘”处或靠近于网络的“边缘”被执行。例如,边缘网关服务器可装配有存储器池和存储资源,以针对连接的客户端设备的低等待时间用例(例如,自主驾驶或视频监控)实时地执行计算。或者作为示例,基站可被扩充有计算和加速资源,以直接为连接的用户装备处理服务工作负荷,而无需进一步经由回程网络传输数据。或者作为另一示例,中央局网络管理硬件可以以标准化计算硬件来代替,该标准化计算硬件执行虚拟化网络功能,并为服务的执行提供计算资源并且为连接的设备提供消费方功能。在边缘计算网络内,可能存在计算资源将被“移动”到数据的服务中的场景,以及其中数据将被“移动”到计算资源的场景。或者作为示例,基站计算、加速和网络资源可以提供服务,以便通过激活休眠容量(订阅、按需容量)来根据需要缩放至工作负荷需求,以便管理极端情况、紧急情况或为部署的资源在显著更长的实现的生命周期中提供长寿命。

28.图2图示出端点、边缘云和云计算环境之间的操作层。具体而言,图2描绘了在网络计算的多个说明性层之间利用边缘云110的计算用例205的示例。这些层开始于端点(设备和物)层200,该端点层200访问边缘云110以进行数据创建、分析、和数据消耗活动。边缘云110可以跨越多个网络层,诸如:边缘设备层210,该边缘设备层210具有网关、内部(on-premise)服务器、或位于物理上邻近的边缘系统中的网络装备(节点215);网络接入层220,该网络接入层220涵盖基站、无线电处理单元、网络中枢、区域数据中心(data center,dc)、或本地网络装备(装备225);以及位于它们之间的任何装备、设备或节点(在层212中,未详细图示)。边缘云110内、以及各层之间的网络通信可以经由任何数量的有线或无线介质来

实现,包括经由未描绘出的连接性体系结构和技术来实现。

29.由于网络通信距离和处理时间约束而导致的等待时间的示例的范围可以从在端点层200之间时的小于1毫秒(ms),在边缘设备层210处的低于5ms到当与网络接入层220处的节点通信时的甚至10ms到40ms之间。在边缘云110之外是核心网络230层和云数据中心240层,它们各自具有增加的等待时间(例如,在核心网络层230处的50ms-60ms之间、到在云数据中心层处的100ms或更多ms)。因此,在核心网络数据中心235或云数据中心245处的、具有至少50ms至100ms或更长的等待时间的操作将无法完成用例205的许多时间关键的功能。出于说明和对比的目的,提供这些等待时间值中的每一个等待时间值;将会理解,使用其他接入网络介质和技术可以进一步降低等待时间。在一些示例中,相对于网络源和目的地,网络的各个部分可以被分类为“靠近边缘”层、“本地边缘”层、“接近边缘”层、“中间边缘”层或“远边缘”层。例如,从核心网络数据中心235或云数据中心245的角度来看,中央局或内容数据网络可以被视为位于“接近边缘”层内(“接近”云,在与用例205的设备和端点通信时具有高等待时间值),而接入点、基站、自有服务器或网络网关可以被视为位于“远边缘”层内(“远”离云,在与用例205的设备和端点通信时具有低等待时间值)。将会理解,构成“靠近”、“本地”、“接近”、“中间”或“远”边缘的特定网络层的其他分类可以基于如从网络层200-240中的任一层中的源所测量的等待时间、距离、网络跳数或其他可测量的特性。

30.由于多个服务利用边缘云,因此各种用例205可能在来自传入流的使用压力下访问资源。为了实现低等待时间的结果,在边缘云110内执行的服务在以下方面平衡了不同的要求:(a)优先级(吞吐量或等待时间)和服务质量(quality of service,qos)(例如,在响应时间要求方面,用于自主汽车的通信量可能比温度传感器具有更高的优先级;或者取决于应用,性能灵敏度/瓶颈可能存在于计算/加速器、存储器、存储、或网络资源上);(b)可靠性和复原性(例如,取决于应用,一些输入流需要被作用并且以任务关键型可靠性来路由通信量,而一些其他输入流可以容忍偶尔的故障);以及(c)物理约束(例如,功率、冷却和形状因子)。

31.这些用例的端对端服务观点涉及服务流的概念,并且与事务相关联。事务详细说明了用于消费服务的实体的整体服务要求、以及用于资源、工作负荷、工作流的相关联的服务、以及业务功能和业务水平要求。利用所描述的“条款”执行的服务可以以确保事务在服务的生命周期期间的实时和运行时合约合规性的方式在每层处被管理。当事务中的组件缺失其约定的sla时,系统作为整体(事务中的组件)可以提供以下能力:(1)理解sla违反的影响,以及(2)增强系统中的其他组件以恢复整体事务sla,以及(3)实现补救的步骤。

32.因此,考虑到这些变化和服务特征,边缘云110内的边缘计算可以提供实时或接近实时地服务和响应于用例205的多个应用(例如,对象跟踪、视频监控、连接的汽车等)的能力,并满足这些多个应用的超低等待时间要求。这些优势使全新类别的应用(虚拟网络功能(virtual network function,vnf)、功能即服务(function as a service,faas)、边缘即服务(edge as a service,eaas)、标准过程等)得以实现,这些应用由于等待时间或其他限制而无法利用传统的云计算。

33.然而,伴随边缘计算的优势而来的有以下注意事项。位于边缘处的设备通常是资源受限的,并且因此存在对边缘资源的使用的压力。典型地,这是通过对供多个用户(租户)和设备使用的存储器和存储资源的池化来解决的。边缘可能是功率受限且冷却受限的,并

且因此需要由消耗最多功率的应用对功率使用作出解释。在这些经池化的存储器资源中可能存在固有的功率-性能权衡,因为它们中的许多可能使用新兴的存储器技术,在这些技术中,更多的功率需要更大的存储器带宽。同样,还需要硬件和信任根受信任的功能的改善的安全性,因为边缘位置可以是无人的,并且可能甚至需要经许可的访问(例如,当被容纳在第三方位置时)。在多租户、多所有方、或多访问环境中,此类问题在边缘云110中被放大,在此类环境中,由许多用户请求服务和应用,特别是当网络使用动态地波动以及多个利益相关方、用例、和服务的组成改变时。

34.在更一般的级别上,边缘计算系统可以被描述为涵盖在先前讨论的、在边缘云110(网络层200-240)中操作的层处的任何数量的部署,这些层提供来自客户端和分布式计算设备的协调。一个或多个边缘网关节点、一个或多个边缘聚合节点和一个或多个核心数据中心可以跨网络的各个层而分布,以由电信服务提供商(“电信公司”或“telecommunication service provider,tsp”)、物联网服务提供商、云服务提供商(cloud service provider,csp)、企业实体或任何其他数量的实体提供边缘计算系统的实现,或者代表电信服务提供商(“电信公司”或“tsp”)、物联网服务提供商、云服务提供商(csp)、企业实体或任何其他数量的实体提供边缘计算系统的实现。诸如当进行编排以满足服务目标时,可以动态地提供边缘计算系统的各种实现方式和配置。

35.与本文提供的示例一致,客户端计算节点可以被具体化为任何类型的端点组件、设备、装置或能够作为数据的生产方或消费方进行通信的其他事物。进一步地,如边缘计算系统中所使用的标签“节点”或“设备”不一定意指此类节点或设备以客户端或代理/仆从/跟随者角色操作;相反,边缘计算系统中的节点或设备中的任一者指代包括分立的或连接的硬件或软件配置以促进或使用边缘云110的各个实体、节点或子系统。

36.由此,边缘云110由网络层210-230之间的边缘网关节点、边缘聚合节点或其他边缘计算节点操作并在网络层210-230之间的边缘网关节点、边缘聚合节点或其他边缘计算节点内被操作的网络组件和功能特征形成。因此,边缘云110可被具体化为提供边缘计算和/或存储资源的任何类型的网络,这些边缘计算和/或存储资源被定位成接近具有无线电接入网络(radio access network,ran)能力的端点设备(例如,移动计算设备、iot设备、智能设备等),这在本文中进行讨论。换言之,边缘云110可被预想为连接端点设备和传统网络接入点、同时还提供存储和/或计算能力的“边缘”,这些传统网络接入点充当进入到包括移动运营商网络(例如,全球移动通信系统(global system for mobile communications,gsm)网络、长期演进(long-term evolution,lte)网络、5g/6g网络等)的服务提供商核心网络中的入口点。其他类型和形式的网络接入(例如,wi-fi、长程无线、包括光学网络的有线网络)也可替代此类3gpp运营商网络被利用或与此类3gpp运营商网络组合来利用。

37.边缘云110的网络组件可以是服务器、多租户服务器、装置计算设备和/或任何其他类型的计算设备。例如,边缘云110可以在装置计算设备,这些装置计算设备是包括壳体(housing)、箱(case)或外壳(shell)的自包含处理系统。在一些情况下,边缘设备是为特定目的(例如,红绿灯)而呈现在网络中的设备,但是其具有可用于其他目的的处理或其他能力。此类边缘设备可以独立于其他联网设备,并且设置有具有适合其主要目的的形状因子的壳体;但它仍然是可用于不干扰其主要任务的其他计算任务。边缘设备包括物联网设备。装置计算设备可包括用于管理诸如设备温度、振动、资源利用、更新、功率问题、物理和网络

安全性之类的本地问题的硬件和软件组件。结合图7b描述用于实现装置计算设备的示例硬件。边缘云110还可以包括一个或多个服务器和/或一个或多个多租户服务器。此类服务器可以实现虚拟计算环境,诸如用于部署虚拟机的管理程序、实现容器的操作系统等。此类虚拟计算环境提供执行环境,在该执行环境中一个或多个应用可以在与一个或多个其他应用隔离的同时执行。

38.在图3中,(以移动设备、计算机、自主交通工具、业务计算装备、工业处理装备的形式的)各种客户端端点310交换特定于端点网络聚合类型的请求和响应。例如,客户端端点310可以通过借助于内部网络系统332交换请求和响应322,经由有线宽带网络获得网络接入。一些客户端端点310(诸如移动计算设备)可以通过借助于接入点(例如,蜂窝网络塔)334交换请求和响应324,经由无线宽带网络获得网络接入。一些客户端端点310(诸如自主交通工具)可通过街道定位网络系统336,经由无线机载网络获得针对请求和响应326的网络接入。然而,无论网络接入的类型如何,tsp可以在边缘云110内部署聚合点342、344来聚合通信量和请求。因此,在边缘云110内,tsp可以(诸如在边缘聚合节点340处)部署各种计算和存储资源以提供请求的内容。边缘聚合节点340和边缘云110的其他系统被连接至云或数据中心360,该云或数据中心360使用回程网络350来满足来自云/数据中心对网站、应用、数据库服务器等的更高等待时间的请求。边缘聚合节点340和聚合点342、344的附加或合并的实例(包括部署在单个服务器框架上的那些实例)也可以存在于边缘云110或tsp基础设施的其他区域内。

39.图4图示出跨在多个边缘节点和多个租户之间操作的边缘计算系统的虚拟边缘配置的部署和编排。具体而言,图4描绘了边缘计算系统400中的第一边缘节点422和第二边缘节点424的协调,以实现对接入各种虚拟边缘实例的各种客户端端点410(例如,智慧城市/建筑系统、移动设备、计算设备、商业/物流系统、工业系统等)的请求和响应。在此,虚拟边缘实例432、434通过接入到云/数据中心440以获得对网站、应用、数据库服务器等的更高等待时间的请求来提供边缘云中的边缘计算能力和处理。然而,边缘云使得能够协调用于多个租户或实体的多个边缘节点之间的处理。

40.在图4的示例中,这些虚拟边缘实例包括:提供给第一租户(租户1)的第一虚拟边缘432,该第一虚拟边缘432提供边缘存储、计算、和服务的第一组合;以及第二虚拟边缘434,该第二虚拟边缘434提供边缘存储、计算、和服务的第二组合。虚拟边缘实例432、434分布在边缘节点422、424之间,并且可以包括其中请求和响应从相同或不同的边缘节点被满足的场景。用于以分布式但协调的方式操作的边缘节点422、424的配置基于边缘供应功能450来发生。用于在多个租户之间为应用和服务提供协调的操作的边缘节点422、424的功能基于编排功能460而发生。

41.应当理解,410中的设备中的一些设备是多租户设备,其中租户1可以在租户1

‘

切片’内运行,而租户2可以在租户2切片内运行(并且,在进一步的示例中,可能存在附加的租户或子租户;并且每个租户甚至可以对特定特征组具体地享有权利并且在事务上被绑定至特定特征组,一直到对特定的硬件特征具体地享有权利并且在事务上被绑定至特定的硬件特征)。受信任的多租户设备可以进一步包含租户专用的加密密钥,使得密钥和切片的组合可以被视为“信任根”(rot)或租户专用的rot。可以进一步计算使用dice(device identity composition engine,设备身份组合引擎)体系结构动态地组成的rot,使得单个dice硬件

构建块可用于构造用于对设备能力(诸如现场可编程门阵列(field programmable gate array,fpga))进行分层的分层受信任的计算基础情境。rot可进一步用于受信任计算情境,以启用对支持多租户有用的“扇出”。在多租户环境内,相应的边缘节点422、424可以作为针对每个节点被分配给多个租户的本地资源的安全性特征实施点来操作。附加地,租户运行时和应用执行(例如,在实例432、434中)可以用作安全性特征的实施点,该安全性特征创建跨越潜在多个物理主控平台的资源的虚拟边缘抽象。最后,编排实体处的编排功能460可以作为用于沿着租户边界对资源进行列队的安全性特征实施点来操作。

42.边缘计算节点可对资源(存储器、中央处理单元(central processing unit,cpu)、图形处理单元(graphics processing unit,gpu)、中断控制器、输入/输出(input/output,i/o)控制器、存储器控制器、总线控制器等)分区,其中,相应的分区可包含rot能力,并且其中根据dice模型的扇出和分层可进一步应用于边缘节点。由容器、faas引擎、小型服务程序、服务器、或其他计算抽象组成的云计算节点可以根据dice分层和扇出结构进行分区,以支持每个节点的rot上下文。因此,跨越设备410、422和440的相应的rot可以协调分布式受信任计算基(distributed trusted computing base,dtcb)的建立,使得端到端链接所有要素的租户专用的虚拟受信任安全信道可以被建立。

43.进一步地,将理解,容器可具有保护其内容不受先前边缘节点影响的数据或工作负荷特定的密钥。作为容器迁移的一部分,源边缘节点处的舱控制器可以从目标边缘节点舱控制器获得迁移密钥,其中迁移密钥用于包裹容器特定的密钥。当容器/舱迁移到目标边缘节点时,解包密钥被暴露于舱控制器,该舱控制器随后对经包裹的密钥进行解密。密钥现在可用于对容器特定的数据执行操作。迁移功能可以由被适当地证明的边缘节点和舱管理器(如上所述)来选通。

44.在进一步的示例中,边缘计算系统被扩展以通过在多所有方、多租户环境中使用容器(提供代码和所需依赖关系的被容纳的、可部署的软件单元)来提供多个应用的编排。多租户编排器可用于执行密钥管理、信任锚管理以及与图4中的受信任的

‘

切片’概念的供应和生命周期相关的其他安全性功能。例如,边缘计算系统可被配置成用于满足来自多个虚拟边缘实例(以及,来自云或远程数据中心)的针对各种客户端端点的请求和响应。这些虚拟边缘实例的使用可以同时支持多个租户和多个应用(例如,增强现实(augmented reality,ar)/虚拟现实(virtual reality,vr)、企业应用、内容交付、游戏、计算迁移)。此外,虚拟边缘实例内可存在多种类型的应用(例如,普通应用;等待时间敏感的应用;等待时间关键的应用;用户平面应用;联网应用等)。虚拟边缘实例还可以横跨处于不同地理位置的多个所有方的系统(或者由多个所有方共同拥有或共同管理的相应的计算系统和资源)。

45.例如,每个边缘节点422、424可以实现容器的使用,诸如提供一个或多个容器的组的容器“舱”426、428的使用。在使用一个或多个容器舱的设置中,舱控制器或编排器负责舱中容器的本地控制和编排。根据每个容器的需要对为相应边缘切片432、434提供的各种边缘节点资源(例如,以六边形描绘的存储、计算、服务)进行分区。

46.凭借容器舱的使用,舱控制器监督容器和资源的分区和分配。舱控制器从编排器(例如,编排器460)接收指令,该编排器指令控制器如何最佳地对物理资源进行分区以及在什么持续时间内,诸如通过接收基于sla合约的关键性能指标(key performance indicator,kpi)目标。舱控制器确定哪个容器需要哪些资源,以及为了完成工作负荷并满

足sla需要多久。舱控制器还管理容器生命周期操作,诸如创建容器、为容器供应资源和应用、协调在分布式应用上一起工作的多个容器之间的中间结果、当工作负荷完成时拆除容器等。附加地,舱控制器可以充当安全性角色,该安全性角色在正确的租户进行认证之前阻止资源分配,或者在证明结果被满足之前阻止向容器供应数据或工作负荷。

47.而且,通过使用容器舱,租户边界仍然可以存在,但存在于容器的每一个舱的情境中。如果每个租户特定的舱都有租户特定的舱控制器,则将存在对资源分配请求进行合并的共享舱控制器,以避免典型的资源短缺情况。可提供进一步的控制,以确保舱和舱控制器的证明和可信度。例如,编排器460可以向执行证明验证的本地舱控制器供应证明验证策略。如果证明满足第一租户舱控制器而不是第二租户舱控制器的策略,则第二舱可以迁移到确实满足第二租户舱控制器的策略的不同边缘节点。替代地,可以允许第一舱执行,并且在第二舱执行之前安装和调用不同的共享舱控制器。

48.图5图示出在边缘计算系统中部署容器的附加计算布置。作为简化示例,系统布置510、520描述了其中舱控制器(例如,容器管理器511、521和容器编排器531)适于通过经由计算节点(布置510中的515)的执行来启动容器化舱、功能、和功能即服务实例,或适于通过经由计算节点(布置510中的523)的执行来单独地执行容器化虚拟化的网络功能。该布置适于在(使用计算节点537的)系统布置530中使用多个租户,其中容器化舱(例如,舱512)、功能(例如,功能513、vnf 522、536)、和功能即服务实例(例如,faas实例514)在专用于相应的租户的虚拟机(例如,用于租户532、533的vm 534、535)内被启动(除了执行虚拟化网络功能之外)。该布置进一步适于在系统布置540中使用,该系统布置540提供容器542、543、或各种功能、应用和功能在计算节点544上的执行,如由基于容器的编排系统541所协调。

49.图5中描绘的系统布置提供了在应用组成方面平等地对待vm、容器和功能的体系结构(并且得到的应用是这三个组成部分的组合)。每个组成部分可涉及使用一个或多个加速器(fpga、asic)组件作为本地后端。以此方式,应用可以跨多个边缘所有方被划分,由编排器进行协调。

50.在图5的上下文中,舱控制器/容器管理器、容器编排器和各个节点可以提供安全性实施点。然而,在其中分配给一租户的资源与分配给第二租户的资源是不同的但边缘所有方进行合作以确保资源分配不跨租户边界被共享的情况下,可以编排租户隔离。或者,资源分配可以跨租户边界而被隔离,因为租户可以允许经由订阅或事务/合约基础的“使用”。在这些情境中,可由边缘所有方使用虚拟化、容器化、飞地和硬件分区方案来实施租赁。其他隔离环境可包括:裸机(专用)装备、虚拟机、容器、容器上虚拟机、或其组合。

51.在进一步的示例中,软件定义的或受控的硅硬件以及其他可配置硬件的各方面可以与边缘计算系统的应用、功能、和服务集成。软件定义的硅可用于基于某一资源或硬件组成部分(例如,通过升级、重新配置或在硬件配置本身内供应新的特征)修复自身或工作负荷的一部分的能力来确保该组成部分履行合约或服务水平协议的能力。

52.应当领会,本文讨论的边缘计算系统和布置可以可适用于涉及移动性的各种解决方案、服务和/或用例中。作为示例,图6示出涉及对实现边缘云110的边缘计算系统600中的应用进行的移动访问的简化的交通工具计算和通信用例。在该用例中,相应的客户端计算节点610可以被具体化为位于对应交通工具中的机载计算系统(例如,机载导航和/或信息娱乐系统),该机载计算系统在横越道路期间与边缘网关节点620通信。例如,边缘网关节点

620可以位于路边机柜或被内置到具有其他分开的、机械公共设施的结构中的其他外壳中,路边机柜或其他外壳可以沿着道路、在道路的交叉路口处、或在道路附近的其他位置放置。当相应的交通工具沿着道路行驶时,其客户端计算节点610与特定边缘网关设备620之间的连接可以传播,以便为客户端计算节点610保持一致的连接和情境。同样,移动边缘节点可以在高优先级服务处或根据(一个或多个)底层服务(例如,在无人机的情况下)的吞吐量或等待时间分辨率要求进行聚合。相应的边缘网关设备620包括一定量的处理和存储能力,并且由此,用于客户端计算节点610的一些数据处理和/或数据存储可以在边缘网关设备620的一个或多个边缘网关设备上执行。

53.边缘网关设备620可以与一个或多个边缘资源节点640通信,这些边缘资源节点被说明性地具体化为位于通信基站642(例如,蜂窝网络的基站)处或在通信基站642(例如,蜂窝网络的基站)中的计算服务器、设备或组件。如上文所讨论,相应的边缘资源节点640包括一定量的处理和存储能力,并且由此,用于客户端计算节点610的一些数据处理和/或数据存储可以在边缘资源节点640上执行。例如,不太紧急或不太重要的数据处理可以由边缘资源节点640执行,而更高紧急性或重要性的数据处理可以由边缘网关设备620执行(例如,取决于每个组件的能力,或请求中指示紧急性或重要性的信息)。基于数据访问、数据位置或等待时间,当处理优先级在处理活动期间改变时,工作可在边缘资源节点上继续。同样,可配置的系统或硬件资源本身可以(例如,通过本地编排器)被激活,以提供附加的资源来满足新的需求(例如,使计算资源适配于工作负荷数据)。

54.(一个或多个)边缘资源节点640还与核心数据中心650通信,核心数据中心650可以包括位于中心位置(例如,蜂窝通信网络的中央局)中的计算服务器、装置和/或其他组件。核心数据中心650可以为由(一个或多个)边缘资源节点640和边缘网关设备620形成的边缘云110操作提供到全球网络云660(例如,因特网)的网关。附加地,在一些示例中,核心数据中心650可以包括一定量的处理和存储能力,并且由此,用于客户端计算设备的一些数据处理和/或数据存储(例如,低紧急性或重要性或高复杂性的处理)可以在核心数据中心650上执行。

55.边缘网关节点620或边缘资源节点640可以提供状态型的应用632和地理分布式数据库634的使用。虽然应用632和数据库634被图示出为在边缘云110的层处横向地分布,但将理解,应用的资源、服务、或其他组件可以在整个边缘云中竖直地分布(包括,在客户端计算节点610处执行的应用的一部分,在边缘网关节点620处或边缘资源节点640等处执行应用的其他部分)。附加地,如前所述,可以存在任何级别上的对等关系以满足服务目标和义务。进一步地,用于特定客户端或应用的数据可以基于变化的条件(例如,基于加速资源可用性、跟随汽车移动等)从边缘移动到边缘。例如,基于访问的“衰减率”,可以进行预测,以标识要继续的下一个所有方、或者数据或计算访问何时将不再可行。可以利用这些服务和其他服务来完成保持事务合规且无损所需的工作。

56.在进一步的场景中,容器636(或容器的舱)可以从边缘节点620灵活地迁移到其他边缘节点(例如,620、640等),使得具有应用和工作负荷的容器不需要被重组、重新编译、重新解释以迁移到工作中。但是,在此类设置中,可能应用一些补救或“混合”的转换操作。例如,节点640处的物理硬件可能不同于边缘网关节点620,因此,构成容器底部边缘的硬件抽象层(hardware abstraction layer,hal)将被重新映射到目标边缘节点的物理层。这可能

涉及某种形式的后期绑定技术,诸如hal从容器原生格式到物理硬件格式的二进制转换,或者可能涉及映射接口和操作。舱控制器可用于驱动接口映射,作为容器生命周期的一部分,其中包括迁移到不同的硬件环境/从不同的硬件环境迁移。

57.图6所涵盖的场景可利用各种类型的移动边缘节点(诸如在交通工具(汽车/卡车/电车/火车)或其他移动单元中主控的边缘节点),因为边缘节点将沿主控它的平台移动到其他地理位置。在交通工具对交通工具通信的情况下,各个交通工具甚至可以充当用于其他汽车的网络边缘节点(例如,以执行高速缓存、报告、数据聚合等)。因此,将理解,在各种边缘节点中提供的应用组件可以按静态或移动设置分布,包括在各个端点设备或边缘网关节点620处的一些功能或操作、在边缘资源节点640处的一些其他功能或操作、以及在核心数据中心650或全球网络云660中的其他功能或操作之间的协调。

58.在进一步的配置中,边缘计算系统可以通过使用相应的可执行应用和功能来实现faas计算能力。在示例中,开发方编写表示一个或多个计算机功能的功能代码(例如,本文中的“计算机代码”),并且该功能代码被上传到由例如边缘节点或数据中心提供的faas平台。触发器(诸如例如,服务用例或边缘处理事件)利用faas平台发起对功能代码的执行。

59.在faas的示例中,容器用于提供在其中执行功能代码(例如,可能由第三方提供的应用)的环境。容器可以是任何隔离执行的实体,诸如进程、docker容器或kubernetes容器、虚拟机等。在边缘计算系统内,各种数据中心、边缘、和端点(包括移动)设备被用于按需缩放的“旋转加速(spin up)”功能(例如,激活和/或分配功能动作)。功能代码在物理基础设施(例如,边缘计算节点)设备和底层虚拟化容器上得到执行。最后,容器响应于执行被完成而在基础设施上被“旋转减速(spin down)”(例如,去激活和/或解除分配)。

60.faas的进一步的方面可以启用边缘功能以服务方式的部署,包括对支持边缘计算即服务(边缘即服务或“eaas”)的相应功能的支持。faas的附加特征可包括:使客户(例如,计算机代码开发方)仅在其代码被执行时进行支付的细粒度计费组件;用于存储数据以供一个或多个功能重新使用的共用数据存储;各个功能之间的编排和管理;功能执行管理、并行性和合并;容器和功能存储器空间的管理;功能可用的加速资源的协调;以及功能在容器(包括已经部署或操作的“暖”容器,其相对于需要初始化、部署、或配置的“冷”容器)之间的分布。

61.边缘计算系统600可以包括边缘供应节点644或与边缘供应节点644通信。边缘供应节点644可以将诸如图7b的示例计算机可读指令782之类的软件分发到各个接收方,以用于实现本文中所描述的方法中的任何方法。示例边缘供应节点644可以由任何计算机服务器、家庭服务器、内容交付网络、虚拟服务器、软件分发系统、中央设施、存储设备、存储节点、数据设施、云服务等实现,上述各者能够存储软件指令和/或向其他计算设备传输软件指令(例如,代码、脚本、可执行二进制文件、容器、封装、压缩文件和/或其衍生物)。示例边缘供应节点644的(一个或多个)组件可以位于云中、局域网中、边缘网络中、广域网中、因特网上和/或与(一个或多个)接收方通信耦合的任何其他位置。接收方可以是拥有和/或操作边缘供应节点644的实体的客户、客户端、合作方、用户等。例如,拥有和/或操作边缘供应节点644的实体可以是软件指令(诸如图7b的示例计算机可读指令782)的开发方、销售方和/或许可方(或其客户和/或消费方)。接收方可以是购买和/或许可软件指令以用于使用和/或转售和/或分许可的消费方、服务提供商、用户、零售商、oem等。

62.在示例中,边缘供应节点644包括一个或多个服务器以及一个或多个存储设备。如下文所描述,存储设备主控计算机可读指令,诸如图7b的示例计算机可读指令782。类似于上文所描述的边缘网关设备620,边缘供应节点644的一个或多个服务器与基站642或其他网络通信实体进行通信。在一些示例中,作为商业事务的部分,一个或多个服务器对将软件指令传送到请求方的请求进行响应。可以由软件分发平台的一个或多个服务器和/或经由第三方支付实体来处置针对软件指令的交付、销售、和/或许可的支付。服务器使购买方和/或许可方能够从边缘供应节点644下载计算机可读指令782。例如,软件指令(其可与图7b的示例计算机可读指令782相对应)可被下载到(一个或多个)示例处理器平台,该(一个或多个)示例处理器平台用于执行计算机可读指令782以实现本文所描述的方法。

63.在一些示例中,执行计算机可读指令782的(一个或多个)处理器平台可以物理地位于不同的地理位置、法律管辖区等。在一些示例中,边缘供应节点644的一个或多个服务器周期性地提供、传送和/或强制更新软件指令(例如,图7b的示例计算机可读指令782),以确保改善、补丁、更新等被分发并应用于在终端用户设备处实现的软件指令。在一些示例中,计算机可读指令782的不同组件可以分发自不同的源和/或不同的处理器平台;例如,无论是经编译的还是经解释的,不同的库、插件、组件和其他类型的计算模块都可以分发自不同的源和/或向不同的处理器平台分发。例如,软件指令的一部分(例如,本身不可执行的脚本)可以分发自第一源,而(能够执行脚本的)解释器可以分发自第二源。

64.在进一步的示例中,参考当前的边缘计算系统和环境讨论的计算节点或设备中的任一者可以基于图7a和图7b中所描绘的组件来实现。相应的边缘计算节点可以被具体化为能够与其他边缘组件、联网组件或端点组件进行通信的设备、装置、计算机或其他“物”的类型。例如,边缘计算设备可以被具体化为个人计算机,服务器,智能电话,移动计算设备,智能装置,机载计算系统(例如,导航系统),具有外箱、外壳等的自包含设备,或能够执行所描述的功能的其他设备或系统。

65.在图7a中描绘的简化示例中,边缘计算节点700包括计算引擎(本文中也称为“计算电路系统”)702、输入/输出(i/o)子系统708、数据存储装置710、通信电路系统子系统712,以及任选地,一个或多个外围设备714。在其他示例中,相应的计算设备可以包括其他或附加组件,诸如通常在计算机中发现的那些组件(例如,显示器、外围设备等)。附加地,在一些示例中,说明性组件中的一个或多个可被并入另一组件中,或以其他方式形成另一组件的部分。

66.计算节点700可被具体化为能够执行各种计算功能的任何类型的引擎、设备、或设备集合。在一些示例中,计算节点700可被具体化为单个设备,诸如集成电路、嵌入式系统、现场可编程门阵列(fpga)、片上系统(system-on-a-chip,soc)或者其他集成系统或设备。在说明性示例中,计算节点700包括或被具体化为处理器704和存储器706。处理器704可被具体化为能够执行本文中所描述的功能(例如,执行应用)的任何类型的处理器。例如,处理器704可被具体化为(一个或多个)多核处理器、微控制器、处理单元、专门或专用处理单元、或其他处理器或处理/控制电路。

67.在一些示例中,处理器704可被具体化为、包括或耦合至fpga、专用集成电路(application specific integrated circuit,asic)、可重新配置的硬件或硬件电路系统、或用于促进本文中所描述的功能的执行的其他专门硬件。而且在一些示例中,处理器

704可被具体化为专门的x处理单元(x-processing unit,xpu),也称为数据处理单元(data processing unit,dpu)、基础设施处理单元(infrastructure processing unit,ipu)或网络处理单元(network processing unit,npu)。此类xpu可被具体化为独立电路或电路封装、被集成在soc内或与联网电路系统集成在一起(例如,在智能nic或增强型智能nic中)、加速电路系统、存储设备或ai硬件(例如,gpu或编程fpga)。在cpu或通用处理硬件之外,此类xpu可被设计成用于接收编程以处理一个或多个数据流并执行针对数据流的特定任务和动作(诸如主控微服务、执行服务管理或编排、组织或管理服务器或数据中心硬件、管理服务网格、或收集和分发遥测)。然而,将理解,xpu、soc、cpu和处理器704的其他变体可以彼此协调工作,以在计算节点700内并代表计算节点700执行许多类型的操作和指令。

68.存储器706可被具体化为能够执行本文中所述的功能的任何类型的易失性存储器或数据存储(例如,动态随机存取存储器(dynamic random access memory,dram)等)或者非易失性存储器或数据存储。易失性存储器可以是需要功率来维持由该介质存储的数据的状态的存储介质。易失性存储器的非限制性示例可包括各种类型的随机存取存储器(random access memory,ram),诸如dram或静态随机存取存储器(static random access memory,sram)。可以在存储器模块中使用的一种特定类型的dram是同步动态随机存取存储器(synchronous dynamic random access memory,sdram)。

69.在示例中,存储器设备是块可寻址存储器设备,诸如基于nand或nor技术的那些存储器设备。存储器设备还可包括三维交叉点存储器设备(例如,3d xpoint

tm

存储器)或其他字节可寻址的原位写入非易失性存储器设备。存储器设备可指代管芯本身和/或指代封装的存储器产品。在一些示例中,3d交叉点存储器(例如,3d xpoint

tm

存储器)可包括无晶体管的可堆叠的交叉点体系结构,其中存储单元位于字线和位线的交点处,并且可单独寻址,并且其中位存储基于体电阻的变化。在一些示例中,存储器706的全部或部分可以被集成到处理器704中。存储器706可以存储在操作期间使用的各种软件和数据,诸如一个或多个应用,通过(一个或多个)应用、库以及驱动程序操作的数据。

70.计算电路系统702经由i/o子系统708通信地耦合到计算节点700的其他组件,该i/o子系统708可被具体化为用于促进与计算电路系统702(例如,与处理器704和/或主存储器706)以及计算电路系统702的其他组件的输入/输出操作的电路系统和/或组件。例如,i/o子系统708可被具体化为或以其他方式包括存储器控制器中枢、输入/输出控制中枢、集成传感器中枢、固件设备、通信链路(例如,点对点链路、总线链路、线路、线缆、光导、印刷电路板迹线等)和/或用于促进输入/输出操作的其他组件和子系统。在一些示例中,i/o子系统708可以形成片上系统(soc)的部分,并可连同计算电路系统702的处理器704、存储器706、和其他组件中的一者或多者一起被并入到计算电路系统702中。

71.一个或多个说明性数据存储设备710可被具体化为被配置成用于数据的短期或长期存储的任何类型的设备,诸如例如,存储器设备和电路、存储器卡、硬盘驱动器、固态驱动器或其他数据存储设备。各个数据存储设备710可包括存储用于数据存储设备710的数据和固件代码的系统分区。各个数据存储设备710还可包括根据例如计算节点700的类型来存储用于操作系统的数据文件和可执行文件的一个或多个操作系统分区。

72.通信电路系统712可被具体化为能够实现通过网络在计算电路系统702与另一计

算设备(例如,实现的边缘计算系统的边缘网关)之间进行的通信的任何通信电路、设备或其集合。通信电路系统712可以被配置成使用任何一种或多种通信技术(例如,有线或无线通信)和相关联的协议(例如,蜂窝联网协议(诸如3gpp 4g或5g标准)、无线局域网协议(诸如ieee 802.11/)、无线广域网协议,以太网、蓝牙低能量、iot协议(诸如ieee 802.15.4或)、低功率广域网(low-power wide-area network,lpwan)或低功率广域网(low-power wide-area,lpwa)协议等)来实行此类通信。

73.说明性通信电路系统712包括网络接口控制器(network interface controller,nic)720,其也可被称为主机结构接口(host fabric interface,hfi)。nic 720可被具体化为一个或多个插入式板、子卡、网络接口卡、控制器芯片、芯片组或可由计算节点700用来与另一计算设备(例如,边缘网关节点)连接的其他设备。在一些示例中,nic 720可被具体化为包括一个或多个处理器的片上系统(soc)的部分,或nic 720可被包括在也包含一个或多个处理器的多芯片封装上。在一些示例中,nic 720可包括本地处理器(未示出)和/或本地存储器(未示出),这两者均位于nic 720本地。在此类示例中,nic 720的本地处理器可以能够执行本文中描述的计算电路系统702的功能中的一个或多个功能。附加地或替代地,在此类示例中,nic 720的本地存储器可以在板级、插座级、芯片级和/或其他层级上被集成到客户端计算节点的一个或多个组件中。

74.附加地,在一些示例中,相应的计算节点700可以包括一个或多个外围设备714。取决于计算节点700的特定类型,此类外围设备714可包括在计算设备或服务器中发现的任何类型的外围设备,诸如音频输入设备、显示器、其他输入/输出设备、接口设备和/或其他外围设备。在进一步的示例中,计算节点700可以由边缘计算系统中的相应的边缘计算节点(无论是客户端、网关还是聚合节点)来具体化,或者由类似形式的装置、计算机、子系统、电路系统或其他组件来具体化。

75.在更详细的示例中,图7b图示出可以存在于边缘计算节点750中的、用于实现本文所描述的技术(例如,操作、过程、方法和方法论)的组件的示例的框图。该边缘计算节点750提供在被实现为计算设备(例如,移动设备、基站、服务器、网关等)或计算设备(例如,移动设备、基站、服务器、网关等)的一部分时节点700的相应组件的更靠近的视图。边缘计算节点750可包括本文中所引用的硬件或逻辑组件的任何组合,并且该边缘计算节点750可包括可与边缘通信网络或此类网络的组合一起使用的任何设备或与该任何设备耦合。这些组件可被实现为集成电路(integrated circuit,ic)、ic的部分、分立电子器件,或其他模块、指令集、可编程逻辑或算法、硬件、硬件加速器、软件、固件或其适用于边缘计算节点750中的组合,或被实现为以其他方式被并入在更大的系统的底座内的组件。

76.边缘计算设备750可包括采用处理器752形式的处理电路系统,该处理电路系统可以是微处理器、多核处理器、多线程处理器、超低电压处理器、嵌入式处理器、xpu/dpu/ipu/npu、专用处理单元、专门处理单元,或其他已知的处理元件。处理器752可以是片上系统(system on a chip,soc)的部分,在该soc中,处理器752和其他组件形成为单个集成电路或单个封装,诸如来自加利福尼亚州圣克拉拉市的英特尔公司的爱迪生

tm

(edison

tm

)或伽利略

tm

(galileo

tm

)soc板。作为示例,处理器752可包括基于体系结构酷睿

tm

(core

tm

)的cpu处理器(诸如夸克

tm

(quark

tm

)、凌动

tm

(atom

tm

)、i3、i5、i7、i9或mcu类处理

器)、或可从获得的另一此类处理器。然而,可使用任何数量的其他处理器,诸如可从加利福尼亚州桑尼威尔市的超微半导体公司获得的处理器、来自加利福尼亚州桑尼威尔市的mips技术公司的基于的设计、许可自arm控股有限公司的基于的设计,或从上述各公司的客户、被许可方或采纳方获得的处理器。处理器可包括诸如以下单元:来自公司的a5-a13处理器、来自技术公司的骁龙

tm

(snapdragon

tm

)处理器或来自德州仪器公司的omap

tm

处理器。处理器752和伴随的电路系统可以以单插座形状因子、多插座形状因子或各种其他格式提供,包括以有限的硬件配置或以包括少于图7b中所示的所有元件的配置来提供。

77.处理器752可通过互连756(例如,总线)来与系统存储器754通信。可使用任何数量的存储器设备来提供给定量的系统存储器。作为示例,存储器754可以是根据联合电子器件工程委员会(jedec)设计的随机存取存储器(ram),诸如ddr或移动ddr标准(例如,lpddr、lpddr2、lpddr3或lpddr4)。在特定示例中,存储器组件可符合jedec颁布的dram标准,诸如针对ddr sdram的jesd79f、针对ddr2 sdram的jesd79-2f、针对ddr3 sdram的jesd79-3f、针对ddr4 sdram的jesd79-4a、针对低功率ddr(low power ddr,lpddr)的jesd209、针对lpddr2的jesd209-2、针对lpddr3的jesd209-3和针对lpddr4的jesd209-4。此类标准(和类似的标准)可被称为基于ddr的标准,并且存储设备的实现此类标准的通信接口可被称为基于ddr的接口。在各实现方式中,各个存储器设备可以是任何数量的不同封装类型,诸如单管芯封装(ingle die package,sdp)、双管芯封装(dual die package,ddp)或四管芯封装(quad die package,q17p)。在一些示例中,这些设备可以直接焊接到主板上,以提供薄型解决方案,而在其他示例中,设备被配置为一个或多个存储器模块,这一个或多个存储器模块进而通过给定的连接器耦合至主板。可使用任何数量的其他存储器实现方式,诸如其他类型的存储器模块,例如,不同种类的双列直插存储器模块(dual inline memory module,dimm),包括但不限于microdimm(微dimm)或minidimm(迷你dimm)。

78.为了提供对信息(诸如数据、应用、操作系统等)的持久性存储,存储装置758还可经由互连756而耦合至处理器752。在示例中,存储装置758可经由固态盘驱动器(solid-state disk drive,ssdd)来实现。可用于存储装置758的其他设备包括闪存卡(诸如安全数字(secure digital,sd)卡、microsd卡、极限数字(extreme digital,xd)图片卡,等等)和通用串行总线(universal serial bus,usb)闪存驱动器。在示例中,存储器设备可以是或者可以包括使用硫属化物玻璃的存储器设备、多阈值级别nand闪存、nor闪存、单级或多级相变存储器(phase change memory,pcm)、电阻式存储器、纳米线存储器、铁电晶体管随机存取存储器(ferroelectric transistor random access memory,fetram)、反铁电存储器、包含忆阻器技术的磁阻随机存取存储器(magnetoresistive random access memory,mram)、包括金属氧化物基底、氧空位基底和导电桥随机存取存储器(conductive bridge random access memory,cb-ram)的电阻式存储器、或自旋转移力矩(spin transfer torque,stt)-mram、基于自旋电子磁结存储器的设备、基于磁隧穿结(magnetic tunneling junction,mtj)的设备、基于dw(domain wall,畴壁)和sot(spin orbit transfer,自旋轨道转移)的设备、基于晶闸管的存储器设备、或者任何上述或其他存储器的组合。

79.在低功率实现方式中,存储装置758可以是与处理器752相关联的管芯上存储器或

寄存器。然而,在一些示例中,存储装置758可使用微硬盘驱动器(hard disk drive,hdd)来实现。此外,附加于或替代所描述的技术,可将任何数量的新技术用于存储装置758,诸如阻变存储器、相变存储器、全息存储器或化学存储器,等等。

80.组件可通过互连756进行通信。互连756可包括任何数量的技术,包括工业标准体系结构(industry standard architecture,isa)、扩展isa(extended isa,eisa)、外围组件互连(peripheral component interconnect,pci)、外围组件互连扩展(peripheral component interconnect extended,pcix)、pci express(pci快速,pcie)或任何数量的其他技术。互连756可以是例如在基于soc的系统中使用的专有总线。可包括其他总线系统,诸如集成电路间(inter-integrated circuit,i2c)接口、串行外围设备接口(serial peripheral interface,spi)接口、点对点接口、以及功率总线,等等。

81.互连756可将处理器752耦合至收发器766,以用于例如与连接的边缘设备762通信。收发器766可使用任何数量的频率和协议,诸如ieee 802.15.4标准下的2.4千兆赫兹(ghz)传输,使用如由特别兴趣小组定义的低能量(low energy,ble)标准、或标准,等等。为特定的无线通信协议配置的任何数量的无线电可用于到连接的边缘设备762的连接。例如,无线局域网(wireless local area network,wlan)单元可用于根据电气和电子工程师协会(institute of electrical and electronics engineers,ieee)802.11标准实现通信。另外,例如根据蜂窝或其他无线广域协议的无线广域通信可经由无线广域网(wireless wide area network,wwan)单元发生。

82.无线网络收发器766(或多个收发器)可以使用用于不同范围的通信的多种标准或无线电来进行通信。例如,边缘计算节点750可使用基于蓝牙低能量(ble)或另一低功率无线电的本地收发器与接近的(例如,在约10米内的)设备通信以节省功率。更远的(例如,在约50米内的)连接的边缘设备762可通过或其他中间功率的无线电而联络到。这两种通信技术可以以不同的功率水平通过单个无线电发生,或者可通过分开的收发器而发生,分开的收发器例如使用ble的本地收发器和分开的使用的网格收发器。

83.可包括无线网络收发器766(例如,无线电收发器),以经由局域网协议或广域网协议来与边缘云795中的设备或服务通信。无线网络收发器766可以是遵循ieee 802.15.4或ieee 802.15.4g标准等的低功率广域(lpwa)收发器。边缘计算节点750可使用由semtech和lora联盟开发的lorawan

tm

(long range wide area network,长距离广域网)在广域上通信。本文中所描述的技术不限于这些技术,而是可与实现长距离、低带宽通信(诸如sigfox和其他技术)的任何数量的其他云收发器一起使用。进一步地,可使用其他通信技术,诸如在ieee 802.15.4e规范中描述的时分信道跳。

84.除了针对如本文中所描述的无线网络收发器766而提及的系统之外,还可使用任何数量的其他无线电通信和协议。例如,收发器766可包括使用扩展频谱(spa/sas)通信以实现高速通信的蜂窝收发器。进一步地,可使用任何数量的其他协议,诸如用于中速通信和供应网络通信的网络。收发器766可包括与任何数量的3gpp(第三代合作伙伴计划)规范(诸如在本公开的末尾处进一步详细讨论的长期演进(lte)和第五代(5g)通信系统)兼容的无线电。网络接口控制器(nic)768可被包括以提供到边缘云795的节点或到其他设备(诸如(例如,在网格中操作的)连接的边缘设备762)的有线通信。有线通信可提供以太网连

接,或可基于其他类型的网络,诸如控制器区域网(controller area network,can)、本地互连网(local interconnect network,lin)、设备网络(devicenet)、控制网络(controlnet)、数据高速路+、现场总线(profibus)或工业以太网(profinet),等等。附加的nic 768可被包括以启用到第二网络的连接,例如,第一nic 768通过以太网提供到云的通信,并且第二nic 768通过另一类型的网络提供到其他设备的通信。

85.鉴于从设备到另一组件或网络的可适用通信类型的多样性,由设备使用的可适用通信电路系统可以包括组件764、766、768或770中的任何一个或多个,或由组件764、766、768或770中的任何一个或多个来具体化。因此,在各示例中,用于通信(例如,接收、传送等)的可适用装置可由此类通信电路系统来具体化。

86.边缘计算节点750可以包括或被耦合到加速电路系统764,该加速电路系统764可以由一个或多个人工智能(artificial intelligence,ai)加速器、神经计算棒、神经形态硬件、fpga、gpu的布置、xpu/dpu/ipu/npu的布置、一个或多个soc、一个或多个cpu、一个或多个数字信号处理器、专用asic、或被设计用于完成一个或多个专门任务的其他形式的专门处理器或电路系统来具体化。这些任务可以包括ai处理(包括机器学习、训练、推理、和分类操作)、视觉数据处理、网络数据处理、对象检测、规则分析等。这些任务还可包括用于本文档中其他地方讨论的服务管理和服务操作的特定边缘计算任务。

87.互连756可将处理器752耦合至用于连接附加的设备或子系统的传感器中枢或外部接口770。设备可包括传感器772,诸如加速度计、水平传感器、流量传感器、光学光传感器、相机传感器、温度传感器、全球定位系统(例如,gps)传感器、压力传感器、气压传感器,等等。中枢或接口770可进一步用于将边缘计算节点750连接至致动器774,该致动器774诸如功率开关、阀致动器、可听声音发生器、视觉警告设备等。

88.在一些任选的示例中,各种输入/输出(i/o)设备可存在于边缘计算节点750内,或可连接至边缘计算节点750。例如,可包括显示器或其他输出设备784来显示信息,该信息诸如传感器读数或致动器位置。可以包括输入设备786(诸如触摸屏或小键盘)来接受输入。输出设备784可包括任何数量的音频或视觉显示形式,包括:简单视觉输出,诸如二进制状态指示器(例如,发光二极管(light-emitting diode,led));以及多字符视觉输出;或更复杂的输出,诸如显示屏(例如,液晶显示器(liquid crystal display,lcd)屏),其具有从边缘计算节点750的操作生成或产生的字符、图形、多媒体对象等的输出。在本系统的情境中,显示器或控制台硬件可用于:提供边缘计算系统的输出并接收边缘计算系统的输入;管理边缘计算系统的组件或服务;标识边缘计算组件或服务的状态;或进行任何其他数量的管理或管理功能或服务用例。

89.电池776可为边缘计算节点750供电,但是在其中边缘计算节点750被安装在固定位置的示例中,该边缘计算节点750可具有耦合至电网的电源,或者电池可以用作备用或用于临时功能。电池776可以是锂离子电池或金属-空气电池(诸如锌-空气电池、铝-空气电池、锂-空气电池),等等。

90.电池监测器/充电器778可被包括在边缘计算节点750中以跟踪电池776(如果包括的话)的充电状态(soch)。电池监测器/充电器778可用于监测电池776的其他参数以提供失效预测,诸如电池776的健康状态(state of health,soh)和功能状态(state of function,sof)。电池监测器/充电器778可包括电池监测集成电路,诸如来自线性技术公司

(linear technologies)的ltc4020或ltc2990、来自亚利桑那州的凤凰城的安森美半导体公司(on semiconductor)的adt7488a、或来自德克萨斯州达拉斯的德州仪器公司的ucd90xxx族的ic。电池监测器/充电器778可通过互连756将关于电池776的信息传输至处理器752。电池监测器/充电器778也可包括使处理器752能够直接监测电池776的电压或来自电池776的电流的模数(analog-to-digital,adc)转换器。电池参数可被用于确定边缘计算节点750可执行的动作,该电池参数诸如传输频率、网格网络操作、感测频率,等等。

91.功率块780或耦合至电网的其他电源可与电池监测器/充电器778耦合以对电池776充电。在一些示例中,功率块780可用无线功率接收器代替,以例如通过边缘计算节点750中的环形天线来无线地获得功率。无线电池充电电路(诸如来自加利福尼亚州的苗比达市的线性技术公司的ltc4020芯片,等等)可被包括在电池监测器/充电器778中。可以基于电池776的尺寸并且因此基于所要求的电流来选择特定的充电电路。可使用由无线充电联盟(airfuel alliance)颁布的airfuel标准、由无线电力协会(wireless power consortium)颁布的qi无线充电标准、或由无线电力联盟(alliance for wireless power)颁布的rezence充电标准等等来执行充电。

92.存储装置758可包括用于实现本文中公开的技术的软件、固件或硬件命令形式的指令782。虽然此类指令782被示出为被包括在存储器754和存储装置758中的代码块,但是可以理解,可用例如被内置到专用集成电路(asic)中的硬连线电路来代替代码块中的任一个。

93.在示例中,经由存储器754、存储装置758或处理器752提供的指令782可被具体化为非瞬态机器可读介质760,该非瞬态机器可读介质760包括用于引导处理器752执行边缘计算节点750中的电子操作的代码。处理器752可通过互连756来访问非瞬态机器可读介质760。例如,非瞬态机器可读介质760可由针对存储装置758所描述的设备来具体化,或者可包括特定的存储单元,诸如光盘、闪存驱动器或任何数量的其他硬件设备。非瞬态机器可读介质760可包括用于引导处理器752执行例如像参照上文中描绘的操作和功能的(一个或多个)流程图和(一个或多个)框图而描述的特定的动作序列或动作流的指令。如本文中所使用,术语“机器可读介质”和“计算机可读介质”是可互换的。

94.而且,在特定示例中,处理器752上的指令782(单独地或与机器可读介质760的指令782结合)可以配置受信任执行环境(trusted execution environment,tee)790的执行或操作。在示例中,tee 790作为处理器752可访问的受保护区域来操作,以用于指令的安全执行和对数据的安全访问。例如,可以通过使用软件防护扩展(software guard extensions,sgx)或extensions,sgx)或硬件安全扩展、管理引擎(management engine,me)或融合安全可管理性引擎(converged security manageability engine,csme)来提供tee 790的各种实现方式以及处理器752或存储器754中伴随的安全性区域。安全强化、硬件信任根、和受信任或受保护操作的其他方面可以通过tee 790和处理器752在设备750中实现。

95.在进一步的示例中,机器可读介质也包括任何有形介质,该有形介质能够存储、编码或携载供由机器执行并且使机器执行本公开方法中的任何一种或多种方法的指令,或者该有形介质能够储存、编码或携载由此类指令利用或与此类指令相关联的数据结构。“机器

可读介质”因此可包括但不限于固态存储器、光学介质和磁介质。机器可读介质的特定示例包括非易失性存储器,作为示例,包括但不限于:半导体存储器设备(例如,电可编程只读存储器(electrically programmable read-only memory,eprom)、电可擦除可编程只读存储器(electrically erasable programmable read-only memory,eeprom)和闪存存储器设备);诸如内部硬盘及可移除盘之类的磁盘;磁光盘;以及cd-rom和dvd-rom盘。可使用传输介质,经由网络接口设备,利用数个传输协议中的任何一种协议(例如,超文本传输协议(hypertext transfer protocol,http)),进一步通过通信网络来传送或接收由机器可读介质具体化的指令。

96.机器可读介质可以由能够以非瞬态格式主控数据的存储设备或其他装置提供。在示例中,存储在机器可读介质上或以其他方式提供在机器可读介质上的信息可以表示指令,诸如指令本身或者可以从中导出指令的格式。可以从中导出指令的该格式可以包括源代码、经编码的指令(例如,以压缩或加密的形式)、经封装的指令(例如,分成多个封装)等。表示机器可读介质中的指令的信息可以由处理电路系统处理成指令以实现本文所讨论的任何操作。例如,从信息中导出指令(例如,由处理电路进行的处理)可以包括:(例如,从源代码、目标代码等)编译、解释、加载、组织(例如,动态地或静态地进行链接)、编码、解码、加密、解密、打包、拆包,或者以其他方式将信息操纵到指令中。

97.在示例中,指令的推导可以包括(例如,通过处理电路系统)对信息进行汇编、编译、或解释,以从机器可读介质提供的某个中间或预处理的格式创建指令。当信息以多个部分提供时,可以对其进行组合、拆包和修改以创建指令。例如,信息可以处于一个或若干远程服务器上的多个经压缩的源代码封装(或目标代码、或二进制可执行代码等)中。源代码封装可以在通过网络传输时被加密,并且可以在本地机器处被解密、被解压缩、(如果必要的话)被汇编(例如,被链接),并且被编译或被解释(例如被编译或被解释成库、独立的可执行文件等),并且由本地机器执行。

98.图8图示用于通过链路而耦合到相应的网关的各个物联网(iot)网络的示例域拓扑。物联网(iot)是这样的概念,其中,大量计算设备互连至彼此并互连至因特网,以便在非常低的级别上提供功能和数据采集。因此,如本文中所使用,iot设备可包括执行功能(诸如感测或控制,等等)、与其他iot设备和范围更广的网络(诸如因特网)进行通信的半自主设备。

99.iot设备常在存储器、尺寸或功能方面受限,从而允许部署较大数量的设备,以实现与较少数量的较大设备类似的成本。然而,iot设备可以是智能电话、膝上型设备、平板设备、或pc、或其他较大的设备。进一步地,iot设备可以是虚拟设备,诸如智能电话或其他计算设备上的应用。iot设备可包括iot网关,这些iot网关用于将iot设备耦合至其他iot设备并耦合至云应用,以进行数据存储、过程控制,等等。

100.iot设备的网络可包括商用和家用自动化设备,诸如给水系统、配电系统、流水线控制系统、工厂控制系统、灯开关、恒温器、锁、相机、警报、运动传感器,等等。iot设备可以是通过远程计算机、服务器和其他系统可访问的,从而例如控制系统或访问数据。

101.因特网和类似网络的未来增长可涉及非常大量的iot设备。相应地,在本文中讨论的技术的情境中,用于此类未来联网的大量创新将解决所有这些层无障碍地增长、发现并制造能访问的经连接资源以及支持隐藏并分隔经连接资源的能力的需求。可使用任何数量

的网络协议和通信标准,其中,每种协议和标准被设计成解决特定的目标。进一步地,协议是支持无论地点、时间或空间而进行操作的人类可访问服务的结构的部分。创新包括:服务交付和相关联的基础结构,诸如硬件和软件;安全增强;以及基于在服务水平和服务交付协议中指定的服务质量(qos)条款的服务提供。如将理解的那样,使用诸如在图8和图9中介绍的那些iot设备和网络的iot设备和网络在包括有线和无线技术的组合的异构连接性网络中呈现出大量新挑战。

102.图8具体提供可用于大量物联网(iot)网络的域拓扑的简化图,大量iot网络包括iot设备804,其中iot网络856、858、860、862通过主干链路802耦合至相应的网关854。例如,大量iot设备804可与网关854通信,并且可通过网关854彼此通信。为了简化该图,不是每个iot设备804或通信链路(例如,链路816、822、828或832)都被标记。主干链路802可包括任何数量的有线或无线技术(包括光学网络),并且可以是局域网(local area network,lan)、广域网(wide area network,wan)或因特网的部分。另外,此类通信链路促进iot设备804和网关854两者之间的光学信号路径,包括使用促进各种设备的互连的复用/解复用组件。

103.网络拓扑可包括任何数个类型的iot网络,诸如利用网络856使用蓝牙低能量(ble)链路822而提供的网格网络。可能存在的其他类型的iot网络包括:用于通过ieee 802.11链路828与iot设备804通信的无线局域网(wlan)网络858;用于通过lte/lte-a(4g)或5g蜂窝网络与iot设备804通信的蜂窝网络860;以及低功率广域(lpwa)网络862,例如,与由lora联盟颁布的lorawan规范兼容的lpwa网络;或低功率广域网(lpwan)网络上的ipv6,其与由互联网工程任务组(internet engineering task force,ietf)颁布的规范兼容。进一步地,各个iot网络可使用任何数量的通信链路与外部网络提供商(例如,层2或层3提供商)通信,这些通信链路诸如lte蜂窝链路、lpwa链路、或基于ieee 802.15.4标准的链路(诸如)。各个iot网络也可伴随着各种网络和网际应用协议(诸如受约束的应用协议(constrained application protocol,coap))的使用来操作。各个iot网络还可与协调器设备集成,这些协调器设备提供链路链,该链路链形成经链接的设备和网络的集群树。

104.这些iot网络中的每一个iot网络可为新技术特征(诸如如本文中所描述的那些技术特征)提供机会。改善的技术和网络可实现设备和网络的指数式增长,包括将iot网络用到“雾”设备或集成到“边缘”计算系统中。随着此类改进技术的使用增长,可在无需直接的人类干预的情况下开发iot网络以实现自管理、功能进化和协同。改进的技术甚至可使iot网络能够在没有集中式受控的系统的情况下运作。相对应地,本文中描述的改进的技术可用于远超当前实现方式地使网络管理和操作功能自动化并增强网络管理和操作功能。

105.在示例中,iot设备804之间的(诸如主干链路802上的)通信可受分散化系统保护以进行认证、授权和记账(authentication,authorization,and accounting,aaa)。在分散化aaa系统中,可跨互连的异构网络基础结构实现分布式支付、信贷、审计、授权和认证系统。这允许系统和网络迈向自主操作。在这些类型的自主操作中,机器甚至可订立人力资源合约,并且与其他机器网络商议伙伴关系。这可允许针对概括的计划服务水平协议实现共同目标和均衡的服务交付,并且实现提供计量、测量、可追溯性和可跟踪性的解决方案。新供应链结构和方法的产生可在没有任何人类参与的情况下使大量服务能够被产生、被挖掘价值以及坍塌。

106.此类iot网络可通过将感测技术(诸如声、光、电子通信量、面部和模式识别、嗅觉、振动)集成到iot设备之间的自主组织中而进一步被增强。对传感系统的集成可允许对于针对合同服务目标、基于编排和服务质量(qos)的分群以及资源融合的服务交付的系统性和自主的通信和协调。基于网络的资源处理的单独的示例中的一些包括以下示例。

107.网格网络856例如可由执行串联式数据-信息变换的系统来增强。例如,包括多链路网络的处理资源的自形成的链能以高效的方式分布原始数据向信息的变换、在资产与资源之间进行区分的能力以及对每一者的相关联的管理。此外,可插入基于基础结构和资源的恰当组件的信任和服务索引以改善数据完整性、质量、保证,并递送数据置信度的度量。

108.wlan网络858例如可使用执行标准转换的系统以提供多标准连接性,从而实现使用不同协议进行通信的iot设备804。进一步的系统可提供跨多标准基础结构的无缝的互连接性,该多标准基础结构包括可见的因特网资源和隐藏的因特网资源。

109.蜂窝网络860中的通信例如可由转移数据的系统、将通信延伸至更远程的设备的系统或转移数据的系统、以及将通信延伸至更远程的设备的系统两者来增强。lpwa网络862可包括执行非网际(internet protocol,ip)至ip互连、寻址和路由的系统。进一步地,iot设备804中的每一个可包括用于与那个设备进行广域通信的适当的收发器。进一步地,每个iot设备804可包括用于使用附加的协议和频率进行通信的其他收发器。关于图10中所描绘的iot处理设备的通信环境和硬件进一步讨论了这一点。

110.最终,可装备iot设备的集群以与其他iot设备以及与云网络通信。这可允许iot设备在设备之间形成自组织(ad-hoc)网络,从而允许它们充当可被称为雾设备、雾平台或雾网络的单个设备。下面进一步参考图9来讨论该配置。

111.图9图示出与在联网的场景中作为雾平台操作的iot设备(设备902)的网格网络进行通信的云计算网络。iot设备的网格网络可被称为雾网络920,该雾网络920从在云900的边缘处操作的设备的网络建立。为了简化该图,没有对每个iot设备902进行标记。

112.雾网络920可被认为是大规模地互连的网络,其中数个iot设备902例如通过无线电链路922与彼此进行通信。雾网络920可以建立可被视为位于iot边缘设备与云或数据中心之间的水平、物理、或虚拟资源平台。在一些示例中,雾网络可以通过分层计算、联合计算、或分布式计算、存储、和网络连接操作来支持垂直隔离的、对等待时间敏感的应用。然而,雾网络也可以用于在边缘和云处以及边缘和云之间分发资源和服务。因此,在本文档中对“边缘”、“雾”、和“云”的引用不一定是离散的或彼此排他性的。

113.作为示例,该雾网络920可使用由开放连接性基金会

tm

(open connectivity foundation,ocf)发布的互连规范来促进。该标准允许设备发现彼此并建立通信以用于互连。也可使用其他互连协议,包括例如,最优链路状态路由(optimized link state routing,olsr)协议、或至移动自组织联网的更好方式(better approach to mobile ad-hoc networking,b.a.t.m.a.n)路由协议、或oma轻量型m2m(lightweight m2m,lwm2m)协议,等等。

114.尽管在本示例中展示三种类型的iot设备902:网关904、数据聚合器926、以及传感器928,但可以使用iot设备902和功能的任何组合。网关904可以是提供云900与雾网络920之间的通信的边缘设备,并且还可为从传感器928获得的数据(诸如运动数据、流数据、温度数据等)提供后端处理功能。数据聚合器926可从任何数量的传感器928收集数据,并执行后

端处理功能以用于分析。结果、原始数据或这两者可通过网关904传递至云900。传感器928可以是例如能够既收集数据又处理数据的完整的iot设备902。在一些情况下,传感器928在功能上可能更受限制,该功能例如,收集数据并允许数据聚合器926或网关904处理该数据。

115.来自任何iot设备902的通信可沿iot设备902中的任一者之间的方便的路径被传递以到达网关904。在这些网络中,互连的数目提供了大量冗余,这允许即使在损失数个iot设备902的情况下也维持通信。此外,网格网络的使用可允许使用功率非常低或位于距基础结构一定距离的iot设备902,因为连接到另一iot设备902的范围可能比连接到网关904的范围小得多。

116.从这些iot设备902提供的雾网络920可以被呈现给云900中的设备(诸如服务器906)作为位于云900的边缘处的单个设备,例如,作为设备或平台操作的雾网络。在该示例中,来自雾平台的警报可以被发送而不被标识为来自雾网络920内的特定iot设备902。以此方式,雾网络920可被视为分布式平台,该分布式平台提供计算和存储资源以执行处理或数据密集型任务(诸如数据分析、数据聚合和机器学习,等等)。

117.在一些示例中,可以使用命令性编程风格来配置iot设备902,例如,每个iot设备902具有特定功能和通信伙伴。然而,形成雾平台的iot设备902能以声明性编程风格配置,从而允许iot设备902重新配置它们的操作和通信,诸如响应于条件、查询和设备故障来确定所需的资源。作为示例,来自位于服务器906处的用户关于由iot设备902监测的装备子集的操作的查询可以导致雾网络920选择回答该查询所需的iot设备902,诸如特定的传感器928。然后,来自这些传感器928的数据在由雾网络920发送到服务器906以回答该查询之前,可由传感器928、数据聚合器926或网关904的任何组合来聚合并分析。在该示例中,雾网络920中的iot设备902可以基于查询来选择使用的传感器928,诸如添加来自流量传感器或温度传感器的数据。进一步地,如果iot设备902中的一些不可操作,则雾网络920中的其他iot设备902可以提供类似的数据(如果可用的话)。

118.在其他示例中,本文中描述的操作和功能可由电子处理系统的示例形式的iot或边缘计算设备来具体化,在该电子处理系统内,可执行指令序列的集合以使该电子处理系统执行根据示例实施例的本文中讨论的方法中的任一方法。设备可以是iot设备或iot网关,包括由以下各项的多个方面具体化的机器:个人计算机(personal computer,pc)、平板pc、个人数字助理(personal digital assistant,pda)、移动电话或智能电话、或能够执行指定要由该机器采取的动作的指令(顺序地或以其他方式)的任何机器。

119.此外,尽管在上述示例中可能仅描绘并引用了单个机器,但是也应当认为此类机器包括单独地或联合地执行一组(或多组)指令以执行本文中所讨论的方法中的任何一种或多中方法的机器的任何集合。此外,对于基于处理器的系统的这些示例和类似示例应当被认为包括由处理器、处理器集合或处理电路系统(例如,计算机)控制或操作以单独地或联合地执行指令来执行本文中所讨论的方法中的任何一种或多种方法的一个或多个机器的任何集合。因此,在各示例中,用于处理(例如,处理、控制、生成、评估等)的可适用装置可由此类处理电路系统来具体化。

120.图10图示出与数个物联网(iot)设备通信的云计算网络或云1000的图。云1000可表示因特网,或者可以是局域网(lan)、或广域网(wan),诸如用于公司的专属网络。iot设备可包括按各种组合分组的任何数量的不同类型的设备。例如,交通控制组1006可包括沿城

市中的街道的iot设备。这些iot设备可包括停车灯、交通流监测器、相机、天气传感器,等等。交通控制组1006或其他子组可通过有线或无线链路1008(诸如lpwa链路等等)与云1000进行通信。进一步地,有线或无线子网1012可允许iot设备诸如通过局域网、无线局域网等等来彼此通信。iot设备可使用另一设备(诸如网关1010或1028)来与远程位置(诸如云1000)通信;iot设备也可使用一个或多个服务器1030来促进与云1000或与网关1010的通信。例如,一个或多个服务器1030可充当中介网络节点以支持在局域网之间的局部边缘云或雾实现。而且,所描绘的网关1028可在诸如具有各种iot设备1014、1020、1024的云到网关到许多边缘设备配置中操作,各种iot设备1000、1020、1024对于云1000中的资源的分配和使用是受约束的或动态的。

121.iot设备的其他示例组可包括远程气象站1014、本地信息终端1016、警报系统1018、自动化柜员机1020、警报面板1022或移动交通工具(诸如应急交通工具1024或其他交通工具1026),等等。这些iot设备中的每一个可与其他iot设备、与服务器1004、与另一iot雾设备或系统(未示出但在图9中描绘)、或与其中的组合通信。这些iot设备的组可部署在各种住宅、商业和工业设定(包括私有环境或公共环境两者)中。

122.如从图10可见,大量iot设备可通过云1000进行通信。这可允许不同的iot设备自主地请求信息或将信息提供给其他设备。例如,iot设备的组(例如,交通控制组1006)可从可在没有人类干预的情况下提供预报的远程气象站的组1014请求当前的天气预报。进一步地,可由自动化柜员机1024向应急交通工具1020警告盗窃在进行中。当应急交通工具1024朝自动化柜员机1020行进时,它可访问交通控制组1006以请求清空该位置,例如,通过在足够的时间内亮起红灯以阻止交叉路口处的交叉交通流,以使应急交通工具1024能够畅通无阻地进入该交叉路口。

123.可装备iot设备的集群(诸如远程气象站1014或交通控制组1006)以与其他iot设备以及与云1000进行通信。这可允许iot设备在多个设备之间形成自组织网络,从而允许它们充当单个设备,该单个设备可被称为雾设备或系统(例如,如上文中参照图9所描述)。

124.如上所述,本文描述的系统和方法提供基于众包位置对恶意设备的区域标识。为了定位恶意用户(例如,干扰器、行为不当节点、攻击方等)的操作区域(在特定地理区域内),本文描述的系统和方法创建边缘基础设施(例如,bs/微-bs/rsu)服务的单元区域的无线电几何地图,其中可存在可能的干扰节点。在示例中,为了标出此类区域,本文描述的系统和方法使用ue众包,诸如处理从边缘基础设施附近的传输节点接收的无线信号i/q样本。这些样本可用于基于位置的指纹法,以向外映射地面真相无线电位置几何。例如,边缘基础设施(例如,边缘设备)收集无线/rf信号(例如,来自其服务附近的相邻ue),并被动、连续或按需地测量来自众包ue的报告。边缘基础设施可以根据其仓对接收的信号进行分类,其中仓是围绕精确位置(例如,在网格内)的小区域,并可以使用仓位置标识符(例如,仓id)训练位置验证神经网络(location-verification neural network,lvnn),以建立地面真相无线电-位置地图/几何。当恶意用户处于活跃时,其干扰信号在位置rx处。当馈入到经训练的nn时,rx随后可用于推断其仓id。根据仓id,可以推断出恶意用户的位置仓(例如,基于从之前或定期演进的训练中建立的经训练的nn模型)。

125.在示例中,边缘基础设施可收集环境或其他上下文传感器信息,这可已影响接收信号的属性。随着时间的推移,基础设施可标识那些传感器中的哪些正在影响接收信号中

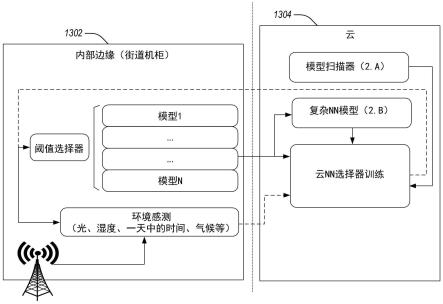

的一些接收信号如何被感知。那些传感器可作为nn的一部分被包括,以更好地捕获与仓位置相关联的上下文属性。在一些示例中,假肯定(诸如可能与环境噪声相关的不当行为)可以减去给定的基线环境信号。

126.本文描述的位置验证技术可用于私有工业iot和大规模iot网络中的弹性网络。例如,在智慧城市和智能交通用例中,这些技术可被部署(例如使用基于加密的传统认证机制),以为与边缘基础设施一体的边缘设备或iot设备创建多因素认证框架。ran发射器的位置验证(经由训练和推理)可以用作边缘计算平台的额外工作负荷或服务提供。

127.如下文进一步详细讨论的,本文描述的系统和方法可用于基于众包来定位恶意用户,以构建或建立边缘基础设施处区域的基于位置的指纹法(lbf)。lbf可基于对无线信道属性的利用,这可能有助于建立基本独特的指纹区域(fpr)。一旦地面真相fpr被建立,它们可用于测试来自潜在恶意源(例如,干扰器或行为不当的用户)的接收信号。接收信号可被映射到特定fpr,该特定fpr可用于标识或验证潜在恶意用户(pmu)位置(仓内与仓外)。

128.图11图示出根据示例的示出用于恶意用户位置验证的边缘基础设施的流程图。边缘基础设施的示例可包括蜂窝基站(base station,bs)、微型bs、部署在例如智慧城市内智能十字路口的路边单元(roadside unit,rsu)等。

129.图11图示出在本文所述技术的实现方式期间各种快照的四种表示1102-1108。表示1102对应于基础设施处的仓-地图建立,表示1104对应于众包数据的收集,表示1106对应于参考仓的地面真相建立的假设测试框架,以及表示1108对应于关于潜在恶意传输信号的部署或推断。在每个表示处和每个表示之间进行的这些表示和操作描述如下。

130.在表示1102中,覆盖区域(例如,蜂窝或微型bs的网络覆盖,路边单元的传感器视野覆盖等)被划分为仓的集合。如表示1102中所示,局部覆盖区域被划分为具有可配置的长度i和宽度j的逻辑x-y(2d)网格,包括a=i

·

j的区域。可以例如基于用户输入、资源可用性、区域大小等配置沿x轴的m网格和沿y轴的k网格的总数。构建由基础设施覆盖的a=mi x kj平方米面积的可配置逻辑划分覆盖区域。(i,j)=(1m,1m)的示例值用于一平方米的仓大小。在示例中,每个第k个仓被指派唯一的仓id k,其中k∈{1,2,..,mk}。虽然无线电覆盖区域为3d,但3d区域可以映射到2d区域,因为作为指纹区域(fpr)的位置以2d坐标表示。干扰器可以通过广播更强的信号(可能通过将自己定位在z空间中)来获得增益,但干扰器可以基于行为nn指纹而被检测到。

131.在表示1102的网格中建立仓后,在表示1104处可收集众包数据。建立逻辑仓-地图后,从已被认证或已知(并且可选信任)的设备获得数据。例如,基础设施设备的覆盖区域内的总共l个来源ue可发送用于定位的数据。

132.数据可以在被动或主动模式下收集。在被动模式下,众包ue可以定期报告其数据。数据可以在很长一段时间内获得。在示例中,当资源可用时(例如,当功率、带宽等过剩或可用时)数据可被收集。

133.在主动模式下,可以由基础设施选择众包ue或ue群,诸如取决于定位、位置、信号强度、干扰水平等。主动模式可以按需触发,诸如通过用户输入或根据需要(例如,当发生可疑的网络活动时,当发生恶意设备的报告时,当标识可疑的恶意设备时等)触发。可以专门探测ue或ue群来提供额外数据(根据诸如尚未具有数据的仓的需要),以帮助收集任何额外数据。

134.基础设施处来自每个第l个众包(l∈{1,2,..,l})、在通过无线信道c

l

(包括多路径衰落、路径丢失和阴影)并被噪声n

l

损坏之后的无线接收信号(i/q)可以表示为式1,如下所示:

135.y

l

=c

lsl

+n

l

136.式1

137.其中s

l

是众包l的tx信号。c

l

唯一地取决于发射器(tx)的位置和来自接收器(rx)的众包,其中路径损失和tx与rx之间的距离d成指数反比。

138.在这两种情况下,从ue收集到边缘基础设施的数据可包括报告的ue的x、y坐标位置、参数(诸如时间戳接收信号强度指示符(received signal strength indicator,rssi)、参考信号接收功率(reference signal received power,rsrp)、参考信号接收质量(reference signal received quality,rsrq)、功率净空报告(power headroom report,phr)、相应设备的干扰水平等之类),这些参数可以作为最小驱动器测试(minimum drive test,mdt)等的一部分获得(例如,当基础设施是蜂窝bs等)。这些参数可包括y

l

的接收原始i/q信号样本的后处理结果。在一些示例中,基础设施可使用其对原始信号样本的访问,并可直接处理原始信号或依赖于ue处理。

139.在表示1106中,假设测试框架可用于参考仓的地面真相建立。对于每个区域a=i

·

j平方米的km个仓总数,分类问题可以转换为km进制假设测试问题,其中基于接收信号,基础设施需要关于来自众包的接收信号可被分类至哪个仓作出决定。然后,基于km进制假设的分类可被表示为以下式2:

140.h0:tx在仓b

11

内

141.h1:tx在仓b

12

内

142.……

143.h

xy

:tx在仓b

xy

内

144.……

145.h

(k-1)(m-1)

:tx在仓b

km

内

146.式2

147.表示1106可包括将m进制假设测试框架简化为二进制假设测试。式2可用于测试每个仓中是否存在信号,可以通过对每个仓执行二进制分类来简化。式2具有可随k和m而成倍增加的分类复杂性和数量级,并且由此任何基于ml或非ml的分类器(例如,基于深度神经网络(deep neural network,dnn)或基于k-最近邻(k-nearest neighbor,knn)的分类器)可因基于穷尽搜索的分类(针对knn)或因大型和大数量级dnn的训练和部署而产生巨大的计算成本。在一些示例中,此类计算复杂的knn/dnn经由基础设施处的高计算能力是合理的。在其他示例中,可以使用低复杂度测试方法将m进制假设测试框架简化为以下式3形式的广义二进制假设测试框架:

148.h0:tx不在b

xy

中,

149.h1:tx在b

xy

中,

150.式3

151.可以对km仓中的每个运行二进制测试(x∈{1,2,..,k},y∈{1,2,..,m})。通过这种方式,由于分类器的关于在km假设--h0与h1、

……

、h

xy

与h

km

――之间分类的需求缩减到

在仅两个假设――h0与h1――之间分类,因此knn的搜索空间或任何dnn的大小可能大大减少。

152.表示1106可包括将众包接收信号与仓id的相关联。使用式1和式2或式3,给定众包从仓b

xy

内部传输(即在真正的假设h0下),从第l个众包到基础设施的信道,h

l

可被唯一关联到仓b

xy

。唯一的相关联可以归因于信道特征(属性),诸如rssi/rsrq/rsrp或与唯一仓相关联的多路径信道增益。对于rssi/rsrq/rsrp,基础设施处的接收众包信号的质量或强度同众包与基础设施之间的距离成反比。对于与唯一仓关联的多路径信道增益,给定仓中的iq样本可用于精细训练神经网络(nn),以便nn将相对应的信道增益向量关联或唯一地映射到仓id。信道到仓关联属性的此类唯一性依赖于以下原则,即由于产生唯一iq样本(向量:大小和相位两者)的唯一多路径特性,不同位置处的信道增益作为唯一的链路签名。

153.在随机方法(非ml)中,式1和式3可以在训练阶段用于任何众包(ue)发射器,l∈{1,2,..,l},因为c

l

是从自身到基础设施的信道。第l个接收信号y

l

是c

l

的函数,可以(例如,从式1)与标签t

(l)

=1相关联,用于从b

xy

内进行众包传输,否则t

(l)

=0。因此,当前任务是通过使用信道训练向量和仓id构建函数f(c

l

),如式4所述:

154.t=f(y

l

)∈{0,1}

155.式4

156.这将任何y

l

映射到关于ue位置是仓内还是仓外的决定。可以定义两个度量,包括错误警报的概率(pf)和错过检测的概率(p

md

),以捕获在下式5中定义的分类机制的错误性能:

157.pf=pr{t=1|h0}

158.p

md

=pr{t=0|h1}

159.式5

160.当y

l

的信道统计信息在这两个假设下已知或未知时,当前假设测试问题的示例强力测试由内曼-皮尔逊(neyman-pearson,np)标准确定,其中对数似然比(log likelihood ratio,llr)或广义似然比(generalized likelihood ratio,glrt)在信道统计未知并且需要在两个假设下分别估计y

l

的概率密度函数(probability density function,pdf)的情况下,产生最佳llr测试(llr test,llrt)或广义似然比测试(generalized likelihood ratio test,glrt)(在未知信道统计的情况下),使得如式6所述:

[0161][0162]

然后,根据np标准,简化为如式7所示:

[0163][0164]

其中θ是检测阈值,其可以基于各种标准选择,以最小化误差度量。

[0165]

设置阈值的一个标准是基于恒定的虚假警报率(cfar),其中θ被首先选择以确保获得期望的pf。其他标准可以基于检测中的总误差概率(pe)的最小化,其中pe定义如以下式

8:

[0166]

pe=p(h0)

·

pf+p(h1)

·

p

md

[0167]

式8

[0168]

在示例中,可以使用y

l

的分布的统计近似值(glrt构建所必需的)。在本示例中,实现式6包括h1和h0下的y

l

的精确pdf,用于构建在实践中很可能不可能的lrt或y

l

的pdf估计,这是一种更实用的技术。因此,用y

l

的估计pdf(其表示为)的glrt构建可以在以下式9中表示:

[0169][0170]yl

的联合pdf(其受到包括路径丢失、衰败或阴影在内的共同的影响)可以使用以下三个选项中的任何一个进行推导或估计,以实现在示例中,这可以基于长周期时间的mdt测量采集,然后经验pdf拟合来实现。在另一个示例中,这可以通过近似分布(例如,混合伽马技术),然后使用矩匹配来生成关于分布的超参数的关系来实现。也就是说,超参数可是矩的函数。然而,该方法需要最多k阶矩匹配,其中k≥1主要取决于相关近似pdf的超参数的数量。例如,在混合伽马模型的情况下,k的值越大意味着更准确的近似。然后,对于未知参数,此类高阶矩匹配式可以在数值(更实用)或分析(更理论)上求解。最终,该选项的结果是近似pdf,其接受位置坐标、路径损失指数、阴影标准偏差和衰落索引参数,并给出pdf。此类参数可能每个仓具有一定的值范围,并且一旦执行使用来自每个仓的“n”个接收信号的训练(例如,基于rx中的先导信号),所有这些值可被固定。然而,与上述方法相比,该技术可能是一种繁琐的方法。

[0171]

在另一个示例中,可以使用对信道i/q样本的估计来均衡接收信号。该方法可能将问题简化为关于缩放信号的仅基于加性噪声的信号损害(例如,在查看式1时)。然后,给定噪声和信号的平均值和方差可以在仓内估计,简单的高斯近似可用于h0和h1下的接收信号建模。该估计是实用的假设(例如,可以经由之前基于接收信号psd的基于mdt的测量获得,psd包括h1下的噪声和信号,以及h0下的仅噪声)。

[0172]

作为随机方法的补充或替代,基于nn的方法(基于ml)可被使用。上述基于非ml的方法中提出的框架适用于信道统计已知或可以以期望的置信度水平进行估计的场景。换句话说,当lrt或glrt可以通过了解或估计信道统计(例如,pdf)来构建时,这些是有效的。然而,实施起来可能既复杂又耗时,因为地面真相信道测量必须长期收集(基于接收信号中的导频/前同步码),并且需要基于lrt或glrt可用的测量来得出信道统计的改装/经验分布。蜂窝网络中的mdt可用来实现该方法。在示例中,训练仓位置或将仓位置与信道统计相关联可包括使用nn分类器。使用y

l

训练的基于nn可用于将获得的y

l

分类为各仓中的一个仓。在这种情况下,函数f(y

l

)是由nn实现的函数。在验证/推断阶段,经训练的nn用于测试t=f(c

l

)来提供关于t∈{0,1}的决定。为了完整,下面包括了对该方法的简短描述。

[0173]

出于该目的可以使用前馈nn,其中nn的输入为y

(0)

=y

l

,并且层(p-1)通过用q

(p-1)

神经元处理输入具有q

(p-1)

输出,其中第p层第r个神经元的输出可以如下式10表示:

[0174][0175]

其中和是经由训练获得的权重和偏置系数,并且σ(

·

)是sigmoid激活函数。然后,nn的最终输出如下式11所示:

[0176][0177]

其中p是层的总数。然后,测试函数可以与阈值λ进行比较,并在以下式12中表示:

[0178][0179]

该测试的pf和p

md

可以通过变化λ进行量化。关于nn训练,可采取诸如经由用于最小化ce的梯度下降算法的nn输出与标签之间的经验交叉熵(ce)之类的目标函数。

[0180]

在表示1108处,模型(例如,分类器或ml)的训练或构建完成,并且潜在恶意传输信号的部署或推断可能发生。一旦相关联(基于n-p的方法中)或训练(基于ml的方法中)阶段完成,该模型可根据训练期间建立的测试对来自潜在恶意用户信号的活跃接收信号进行分类。恶意用户信号可被称为待测信号(signal under test,sut)。在示例中,当潜在的恶意用户正在活跃地传输时,其在接收基础设施处的信号当馈入到已建立的基于llr的测试或经训练的nn时,可用于经由运行测试来推断其仓id。给定参考地图(基于之前和定期演进的训练中建立的经训练的nn模型),根据相关联的仓id,可以很容易地推断出恶意信号的仓或操作区域。此步骤对于基于n-p的方法和基于nn的方法(两者)相同。

[0181]

图12图示出根据示例的基于位置的仓-区域验证神经网络的跨层放置的示例。图12的跨层框架允许跨基础设施进行协作,包括通过关于两个或多个层或两个或多个边缘基础设施设备的协作位置标识来标识恶意设备或用户的位置。

[0182]

具有基于位置的指纹法(lfp)的跨层(例如,物理层到应用,全栈)框架可用于解决用户认证或不当行为检测。认证或检测可以基于ap/bs/rsu处的无线电地图环境提取。低维仓地图(例如,来自基于i/q样本处理的接入层)可以与更高层的上下文信息相结合,诸如地理、来自安全平面的其他信任参数、应用类、应用类型、应用要求或应用需求,诸如来自app层等。上下文信息可用于经由精确标识恶意用户(例如,干扰器或攻击方)来增强网络的弹性。

[0183]

在示例中,基于接入层的lbv技术可以与更高层(设施或中间件)技术相结合,以提高不当行为检测的可靠性。在5g/b5g its垂直领域中,设施层具有集体感知服务(collective perception service,cps),其中ue(交通工具、rsu)定期在邻近ue之间共享其本地或机载感知,作为检测到的物体及其属性(例如,物体的位置、尺寸、速度、加速度、方向等)的列表。当pmu(例如,干扰器或攻击方)已被标识,并且其操作区域已被提出的lbv定位时,cps可用于交叉检查已标识的仓或区域中恶意用户的存在性。来自当前定位于恶意用户附近的受信任ue的集体感知消息(collective perception message,cpm)可将恶意用户

报告为基于位置的指纹标识的位置处检测到的对象中的一个对象。在一些示例中,可以通过利用由rsu/bs/ap从当前定位于恶意用户附近的受信任ue接收到的cps消息来改进提出的lbv。这些受信任ue可在cpm的对象列表中报告仓-区域中恶意用户的精确传感器检测到的坐标。在另一个示例中,恶意用户可能在其cpm中报告错误位置,以混淆其他邻近ue。这些邻近ue可能具有在恶意ue声称的位置无法检测到任何物体的机载传感器。邻近ue可能知道恶意ue位于给定的地理区域(例如,基于无线电接入技术的通信范围),然而,标识行为不当用户的确切位置在设施层处可能具有挑战性。设施层可以对lbv组件(例如,经由标准接口)提供接口,以标识本示例中行为不当用户的确切位置。

[0184]

跨基础设施实体的协作可被使用以得到提高的弹性。在本示例中,为了标识或验证恶意用户可能存在的活跃区域时的提高的稳健性,可能涉及一个以上边缘基础设施。在许多情况下,多个边缘基础设施之间的协作可能是有益的,诸如当恶意用户被订阅到一个边缘基础设施,但试图攻击另一个边缘基础设施,并在订阅之间继续切换时,或者当恶意用户处于由两个或多个边缘基础设施覆盖的边界线或重叠的仓区域时。在此类情况下,可以使用协作跨边缘基础设施仓-区域标识或验证技术来提高仓-区域分类的置信度(通过降低pf、p

md

、pe)。在本示例中,以下信息中的一个或多个可以从一个边缘基础设施交换到另一个边缘基础设施:经训练的仓-地图、llr测试统计和阈值、在应用转移学习原理的情况下的nn的softmax层或更深层(其中的权重和偏差)、最后一次推断的恶意用户的仓-id以及原始测量(例如,可信(已经认证的)众包的位置、rsrp/rsrq/rssi、i/q样本、时间戳)等。

[0185]

对于提高的置信度的协作交叉验证(降低pf、p

md

、pe),多数(例如,n中的k)或其他投票规则(例如,根据邻近性加权)可用于组合仓-地图、llr或各边缘基础设施处的原始测量观测。遭受恶意用户的边缘基础设施(其可被称为“自我边缘基础设施”)可以借助附近的边缘基础设施(在可用时)来稳健地决定恶意用户的仓位置。关于转移学习情况,自我边缘基础设施可以将其nn的softmax层或更深层(其中的权重和偏差)发送到目的地边缘基础设施(当目的地边缘基础设施是相关的“自我边缘基础设施”时,谁可能请求它),或增强或提高其自己的nn的softmax层或更深层(其中的权重和偏差),以就恶意用户sut在感兴趣的仓-id中存在/不存在做出更具弹性的决定(使用较低的pf、p

md

、pe)。

[0186]

图13图示出根据示例的随着时间的推移更新的边缘设备的动力学。图13图示出与云1304通信的边缘设备1302(例如,内部边缘设备,诸如街道柜机、基站等)。

[0187]

如上所述,边缘的一个重要方面是可能围绕边缘装置的所有各种元件的动态性。例如,边缘基础设施的许多属性可能随着时间的推移而变化,诸如环境和上下文信息(例如,温度、湿度、风等)或边缘区域的物理属性。环境和上下文信息元件可能影响波在空气中穿透的方式,并可能改变无线信号或信道的行为方式。同样,特定装置的景观可能变化,从而导致信号或信道的变化。例如,新的支架可以在基站所定位的建筑物中添加。这些变化可导致来自对等体的无线信号的感知方式发生变化。

[0188]

在一些示例中,使用本文描述的技术和系统,可能出现潜在的恶意设备,该设备实际上不是恶意的,而是基于边缘处的系统变化被标识为恶意设备。标识潜在无线信号行为的模型实际上可能不标识不当行为,而是可能错误地将正常环境差异导致的变化标记为恶意。为了防止这种错误标识并确定活动是恶意的还是良性的,可以使用上下文信息。

[0189]

边缘设备1302(诸如基站或机柜)可收集与当发生不当行为时已标识的不当行为

ue一起存储的上下文信息。上下文数据的类型可包括捕获环境属性的传感器数据,或可用于标识物理变化的相机数据。基站将检测到的潜在异常和上下文数据流式传输到云1304或数据中心边缘。云1304或数据中心边缘可与其他基站进行众包,或进行更复杂的分析(或利用事后提供的更详细信息的事件),以确定已标识的异常是否真的是异常。

[0190]

云1304或数据中心边缘可以导出用于标识可能由模型触发的潜在假肯定的模型,并提出正确的模型(例如,可以针对不同上下文情况进行训练的模型)。这个元选择器模型(也称为阈值选择器)可负责选择针对当前环境或环境参数行为最好的异常检测的一个或多个正确模型。nn可用于基于标识由当前使用的nn模型触发的假肯定的程度或水平来动态选择模型(例如,基于阈值)。在示例中,这种用于创建选择器的学习可利用多个数据中心边缘之间的联合学习来提高数据集的准确性和频谱。

[0191]

图14图示出根据示例的示出用于基于众包位置对恶意设备进行区域标识的技术1400的流程图。技术1400可以由边缘网络中的边缘设备执行(例如,与一个或多个iot设备通信),边缘设备诸如基站、服务器、移动设备、iot设备等。

[0192]

技术1400包括操作1402,用于生成本地无线电覆盖区域的仓的网格。在示例中,仓的网格中的每个仓都有特定的尺寸,诸如一平方米(一米乘一米)、四平方米等。当资源为较小的仓提供机会(例如,在给定时间拥有足够资源的边缘设备)时,仓的大小可能小于一平方米。在示例中,仓的网格中的每个仓都有各自的唯一仓标识符。模型可以输出与本示例中接收信号相对应的唯一仓标识符。仓的网格可以是二维网格(例如,即使信号可能通过三维坐标或信息接收)。

[0193]

技术1400包括用于从本地无线电覆盖区域的多个设备接收位置数据的操作1404。在示例中,多个设备可被边缘设备信任或知道。例如,多个设备可以在可由边缘设备等验证的特定网络中进行预认证。

[0194]

技术1400包括用于使用假设测试对多个设备相对于仓的位置进行分类的操作1406。操作1406可被动发生,诸如在方便的时候(例如,当资源允许时,诸如当功率可用时、网络不繁忙、干扰低等)定期接收位置数据。在另一个示例中,操作1406可主动发生,诸如通过发送回显信息(ping)或查询连接的设备。在活跃示例中,操作1406可按需触发,诸如基于请求(例如,当未知或潜在恶意设备被标识或在附近、来自可疑或升级的网络通信量等)。在一些示例中,位置数据包括多个设备中的设备的报告的笛卡尔坐标(例如,x、y)。在一些示例中,位置数据包括发送数据的时间戳、接收信号强度指示符(rssi)、参考信号接收功率(rsrp)、参考信号接收质量(rsrq)、功率净空报告(phr)、多个设备中的相应设备的干扰水平等。假设测试可包括使用m进制测试来测试位置在什么仓,其中n对应于仓的网格中的仓数量。在另一个示例中,假设测试可包括使用与特定仓相对应的二进制测试来测试位置是否在特定仓中。

[0195]

技术1400包括操作1408,用于将多个设备中的每个设备的经分类位置与多个设备中的相对应设备的接收位置数据相关联。在示例中,操作1408可包括与上述操作1406中描述的任何位置数据相关联的经分类位置。操作1408可包括使用经训练的神经网络来映射多路径信道增益与仓的网格的仓。

[0196]

技术1400包括操作1410,用于从相关联的经分类位置和接收位置数据来生成模型。该模型可包括信道统计到仓的随机映射。在另一个示例中,模型是神经网络。在一些示

例中,神经网络可以基于从第二边缘设备接收的神经网络信息来进行更新,这些信息与第二边缘设备处生成的第二网格相对应。

[0197]

在示例中,技术1400可包括用于输出接收信号的仓位置标识的模型的操作。技术1400可包括使用模型来确定接收信号的仓位置,其中接收信号是潜在的恶意信号。

[0198]

应当理解,在本说明书中所描述的功能单元或能力可能已被称为或标记为组件或模块,从而特别强调其实现方式的独立性。此类组件可由任何数量的软件或硬件形式来具体化。例如,组件或模块可以被实现成硬件电路,该硬件电路包括定制的超大规模集成(very-large-scale integration,vlsi)电路或门阵列、诸如逻辑芯片、晶体管之类的现成的半导体,或其他分立的组件。组件或模块也可被实现在可编程硬件设备中,诸如现场可编程门阵列、可编程阵列逻辑、可编程逻辑器件等。组件或模块也可被实现在用于由各种类型的处理器执行的软件中。可执行代码的所标识的组件或模块可以例如包括计算机指令的一个或多个物理或逻辑框,其可被组织成例如对象、过程、或函数。然而,标识的组件或模块的可执行文件不需要物理地被定位在一起,而是可包括被存储在不同位置中的不同指令,这些位置当在逻辑上联合在一起(例如,包括通过导线、通过网络、使用一个或多个平台、无线地、经由软件组件等等)包括该组件或模块并实现针对该组件或模块的既定目的。

[0199]

实际上,可执行代码的组件或模块可以是单个指令或许多指令,并且甚至可以分布在若干不同的代码段上,分布在不同的程序之间以及跨若干存储器设备或处理系统分布。具体而言,所描述的过程的一些方面(诸如代码重写和代码分析)可能在与在其中部署代码的处理系统(例如,在嵌入在传感器或机器人的计算机中)不同的处理系统(例如,在数据中心中的计算机中)上进行。类似地,操作数据在此可被标识并示出在组件或模块内,并且能以任何合适的形式被具体化并且可以被组织在任何合适类型的数据结构内。操作数据可作为单个数据集被收集,或者可被分布不同的位置上(包括在不同存储设备上),并且可以至少部分地仅作为系统或网络上的电子信号存在。组件或模块可以是无源或有源的,包括可操作以执行期望功能的代理。

[0200]

当前所描述的方法、系统和设备实施例的附加示例包括下列非限制性实现方式。下列非限制性示例中的每一个示例可以独立存在,或可以与以下所提供的或遍及本公开的其他示例中的任何一个或多个示例按照任何排列或组合进行结合。

[0201]

这些非限制示例中的每个示例可独立存在,或可按照多种排列或组合与其他示例中的一个或多个示例组合。

[0202]

示例1是一种用于基于众包位置的恶意设备的区域标识的边缘设备,边缘设备包括:处理电路系统;以及包括指令的存储器,指令在由处理电路系统执行时,使处理电路系统执行操作,操作包括:生成本地无线电覆盖区域的仓的网格;从本地无线电覆盖区域中的多个设备接收位置数据;使用假设测试对多个设备中每个设备相对于仓的位置进行分类;将多个设备中每个设备的分类位置与多个设备中的相对应设备的接收位置数据进行关联;根据所关联的分类位置和接收位置数据生成模型;输出用于接收信号的仓位置标识的模型。

[0203]

在示例2中,示例1的主题包括,其中仓的网格中的每个仓大小为一平方米。

[0204]

在示例3中,示例1-2的主题包括,其中仓的网格中的每个仓具有各自的唯一仓标识符,并且其中模型用于输出与接收信号相对应的唯一仓标识符。

[0205]

在示例4中,示例1-3的主题包括,其中仓的网格是二维网格。

[0206]

在示例5中,示例1-4的主题包括,其中多个设备是边缘设备信任或已知的设备。

[0207]

在示例6中,示例1-5的主题包括,其中接收位置数据包括被动且周期性地接收位置数据。

[0208]

在示例7中,示例1-6的主题包括,其中接收位置数据包括基于请求来主动按需接收位置数据。

[0209]

在示例8中,示例1-7的主题包括,其中位置数据包括多个设备中的相应设备的报告笛卡尔坐标。

[0210]

在示例9中,示例1-8的主题包括,其中位置数据包括以下各项中的至少一项:发送数据的时间戳、接收信号强度指示符(rssi)、参考信号接收功率(rsrp)、参考信号接收质量(rsrq)、功率净空报告(phr)、或多个设备中的相应设备的干扰水平。

[0211]

在示例10中,示例9的主题包括,其中关联分类位置包括将分类位置与从每个设备接收到的rssi、rsrq或rsrp进行关联。

[0212]

在示例11中,示例1-10的主题包括,其中假设测试包括使用m进制测试来测试位置处于什么仓中,其中n对应于仓的网格中的仓的数量。

[0213]

在示例12中,示例1-11的主题包括,其中假设测试包括使用与特定仓相对应的二进制测试来测试位置是否处于特定仓中。

[0214]

在示例13中,示例1-12的主题包括,其中关联分类位置包括使用经训练的神经网络将多路径信道增益与仓的网格中的仓进行映射。

[0215]

在示例14中,示例1-13的主题包括,其中模型包括信道统计到仓的随机映射。

[0216]

在示例15中,示例1-14的主题包括,其中模型是神经网络。

[0217]

在示例16中,示例15的主题包括,操作包括基于从第二边缘设备接收到的、与第二边缘设备处生成的第二网格相对应的神经网络信息来更新神经网络。

[0218]

在示例17中,示例1-16的主题包括,操作包括使用模型来确定接收信号的仓位置,其中接收信号是潜在的恶意信号。

[0219]

示例18是一种用于基于众包位置对恶意设备的区域标识的设备,该设备包括:用于生成本地无线电覆盖区域的仓的网格的装置;用于从本地无线电覆盖区域中的多个设备接收位置数据的装置;用于使用假设测试对多个设备中每个设备相对于仓的位置进行分类的装置;用于将多个设备中每个设备的分类位置与多个设备中的相对应设备的接收位置数据进行关联的装置;用于根据所关联的分类位置和接收位置数据生成模型的装置;用于输出用于接收信号的仓位置标识的模型的装置。

[0220]

在示例19中,示例18的主题包括,其中多个设备是边缘设备信任或已知的设备。

[0221]

在示例20中,示例18-19的主题包括,其中位置数据包括以下各项中的至少一项:发送数据的时间戳、接收信号强度指示符(rssi)、参考信号接收功率(rsrp)、参考信号接收质量(rsrq)、功率净空报告(phr)、或多个设备的相应设备的干扰水平。

[0222]

在示例21中,示例20的主题包括,其中用于关联分类位置的装置包括用于将分类位置与从每个设备接收到的rssi、rsrq或rsrp进行关联的装置。

[0223]

示例22是一种用于基于众包位置对恶意设备的区域标识的方法,该方法包括:生成本地无线电覆盖区域的仓的网格;从本地无线电覆盖区域中的多个设备接收位置数据;

使用假设测试对多个设备中每个设备相对于仓的位置进行分类;将多个设备中每个设备的分类位置与多个设备中的相对应设备的接收位置数据进行关联;根据所关联的分类位置和接收位置数据生成模型;输出用于接收信号的仓位置标识的模型。

[0224]

在示例23中,示例1-22的主题包括,其中模型是神经网络,并且进一步包括基于从第二边缘设备接收到的、与第二边缘设备处生成的第二网格相对应的神经网络信息来更新神经网络。

[0225]

示例24是包括用于基于众包位置对恶意设备的区域标识的指令的至少一种机器可读介质,该指令当由处理电路系统执行时,使得该处理电路系统执行操作,操作包括:生成本地无线电覆盖区域的仓的网格;从本地无线电覆盖区域中的多个设备接收位置数据;使用假设测试对多个设备中每个设备相对于仓的位置进行分类;将多个设备中每个设备的分类位置与多个设备中的相对应设备的接收位置数据进行关联;根据所关联的分类位置和接收位置数据生成模型;输出用于接收信号的仓位置标识的模型。

[0226]

在示例25中,示例1-24的主题包括,操作包括使用模型来确定接收信号的仓位置,其中接收信号是潜在的恶意信号。

[0227]

示例26是包括指令的至少一种机器可读介质,该指令当由处理电路系统执行时,使得该处理电路系统执行操作以实现示例1-25中的任一项。

[0228]

示例27是一种设备,包括用于实现示例1-25中的任一项的装置。

[0229]

示例28是一种用于实现示例1-25中的任一项的系统。

[0230]

示例29是一种用于实现示例1-25中的任一项的方法。

[0231]

另一种示例实现方式是一种边缘计算系统,该边缘计算系统包括用于调用或执行示例1-25或者本文中所描述的其他主题的操作的相应边缘处理设备和节点。

[0232]

另一示例实现方式是一种客户端端点节点,该客户端端点节点可操作以用于调用或执行示例1-25或者本文中所描述的其他主题的操作。

[0233]

另一示例实现方式是一种处于边缘计算系统内或耦合至边缘计算系统的聚合节点、网络中枢节点、网关节点、或核心数据处理节点,该聚合节点、网络中枢节点、网关节点、或核心数据处理节点可操作以用于调用或执行示例1-25或者本文中所描述的其他主题的操作。

[0234]

另一示例实现方式是一种处于边缘计算系统内或耦合至边缘计算系统的接入点、基站、路边单元、或内部单元,该接入点、基站、路边单元、或内部单元可操作以用于调用或执行示例1-25或者本文中所描述的其他主题的操作。

[0235]

另一示例实现方式是一种处于边缘计算系统内或耦合至边缘计算系统的边缘供应节点、服务编排节点、应用编排节点、或多租户管理节点,该边缘供应节点、服务编排节点、应用编排节点、或多租户管理节点可操作以用于调用或执行示例1-25或者本文中所描述的其他主题的操作。

[0236]

另一示例实现方式是一种处于边缘计算系统内或耦合至边缘计算系统的边缘节点,该边缘节点操作边缘供应服务、应用或服务编排服务、虚拟机部署、容器部署、功能部署、以及计算管理,该边缘节点可操作以用于调用或执行示例1-25或者本文中所描述的其他主题的操作。

[0237]

另一示例实现方式是一种边缘计算系统,该边缘计算系统包括网络功能、加速功

能、加速硬件、存储硬件、或计算硬件资源的各方面,该边缘计算系统可操作以使用示例1-25或本文中所描述的其他主题来调用或执行本文中所讨论的用例。

[0238]

另一示例实现方式是一种边缘计算系统,该边缘计算系统适于支持客户端移动性、交通工具对交通工具(vehicle-to-vehicle,v2v)、交通工具对外界(vehicle-to-everything,v2x)、或交通工具对基础设施(vehicle-to-infrastructure,v2i)场景,并且任选地根据etsi mec规范来进行操作,该边缘计算系统可操作以使用示例1-25或本文中所描述的其他主题来调用或执行本文中所讨论的用例。

[0239]

另一示例实现方式是一种边缘计算系统,该边缘计算系统适于移动无线通信,包括根据3gpp 4g/lte或5g网络能力的配置,该边缘计算系统可操作以使用示例1-25或本文中所描述的其他主题来调用或执行本文中所讨论的用例。

[0240]

另一示例实现方式是一种边缘计算节点,该边缘计算节点可在边缘计算网络的层中或在边缘计算系统中作为聚合节点、网络中枢节点、网关节点、或核心数据处理节点操作,可在靠近边缘、本地边缘、企业边缘、自有边缘、接近边缘、中间、边缘、或远边缘网络层中操作,或者可在具有共同等待时间、定时、或距离特性的节点集合中操作,该边缘计算节点可操作以使用示例1-25或本文中所描述的其他主题来调用或执行本文中所讨论的用例。

[0241]

另一示例实现方式是一种联网硬件、加速硬件、存储硬件、或计算硬件,具有在其上实现的能力,该联网硬件、加速硬件、存储硬件、或计算硬件可在边缘计算系统中操作以使用示例1-25或本文中所描述的其他主题来调用或执行本文中所讨论的用例。

[0242]

另一示例实现方式是一种边缘计算系统,被配置成使用示例1-25或本文中所描述的其他主题来执行从以下各项中的一项或多项提供的用例:计算迁移、数据高速缓存、视频处理、网络功能虚拟化、无线电接入网络管理、增强现实、虚拟现实、工业自动化、零售服务、制造操作、智慧建筑、能量管理、自主驾驶、交通工具辅助、交通工具通信、物联网操作、对象检测、语音识别、医疗保健应用、游戏应用、或加速的内容处理。

[0243]

另一示例实现方式是一种边缘计算系统的设备,包括:一个或多个处理器、以及一种或多种计算机可读介质,该一种或多种计算机可读介质包括指令,这些指令在由一个或多个处理器执行时使得该一个或多个处理器使用示例1-25或本文中所描述的其他主题来调用或执行本文中所讨论的用例。

[0244]

另一示例实现方式是一种或多种计算机可读存储介质,包括指令,这些指令用于在由边缘计算系统的电子设备的一个或多个处理器对这些指令执行时使得该电子设备用于使用示例1-25或本文中所描述的其他主题来调用或执行本文中所讨论的用例。

[0245]

另一示例实现方式是一种边缘计算系统的设备,包括用于使用示例1-25或本文中所描述的其他主题来调用或执行本文中所讨论的用例的装置、逻辑、模块或电路系统。

[0246]

虽然已经参考特定示例性方面描述了这些实现方式,但将显而易见的是,可在不背离本发明的较宽范围的情况下对这些方面作出各种修改和改变。本文中所描述的布置和过程中的许多布置和过程可以与用于提供更大的带宽/吞吐量的实现方式以及用于支持可以使其可用于被服务的边缘系统的边缘服务选择的实现方式组合或并行地使用。相应地,说明书和附图应当被认为是说明性的,而不是限制性意义的。形成本文的部分的所附附图以说明性而并非限制性方式示出主题可在其中被实施的特定方面。足够详细地描述了所图示的方面以使本领域的技术人员能够实施本文中所公开的教导。可利用并由此推导出其他

方面,以使得可在不背离本公开的范围的情况下作出结构的和逻辑的替换和改变。因此,该具体实施方式不是在限制性的意义上进行的,并且各个方面的范围仅由所附权利要求书以及此类权利要求书所授权的等效方案完整范围来限定。

[0247]

可在本文中单独地和/或共同地引用发明性主题的此类方面,如果实际上公开了多于一个方面或发明性概念,则这仅仅是为方便起见而并不旨在主动将本技术的范围限于任何单个方面或发明性概念。由此,虽然在本文中已经图示并描述了特定方面,但应当领会,预计能够实现相同目的的任何布置可替换所示的特定方面。本公开旨在涵盖各个方面的任何和全部修改或变体。在回顾以上描述时,以上各方面和本文中未具体描述的其他方面的组合就对于本领域内技术人员而言将是显而易见的。

[0248]

本文所描述的方法可以至少部分是机器或计算机实现的。一些示例可包括用指令编码的计算机可读介质或机器可读介质,该指令可操作用于配置电子设备以执行如以上示例中所述的方法。此类方法的实现可包括代码,诸如微代码、汇编语言代码、较高级语言代码等。此类代码可包括用于执行各种方法的计算机可读指令。代码可形成计算机程序产品的多个部分。此外,在示例中,代码可被有形地存储在一个或多个易失性、非瞬态或非易失性有形计算机可读介质上,诸如在执行期间或其他时间。这些有形计算机可读介质的示例可包括但不限于硬盘、可移除磁盘、可移除光盘(例如,紧凑盘和数字视频盘)、磁带盒、存储卡或棒、随机存取存储器(ram)、只读存储器(read only memory,rom)等。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1