一种基于跨区域的车联网安全通信的认证方法

1.本发明涉及车联网的技术领域,具体涉及一种基于跨区域的车联网安全通信的认证方法。

背景技术:

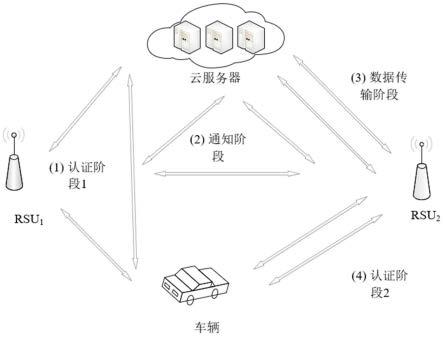

2.随着社会和经济的快速发展,汽车的数量快速增多,这使得交通状况变得更加复杂,进而导致一些交通问题的出现,例如交通阻塞和交通事故。另外,伴随着物联网的快速发展和普及,一种应用型的网络-车联网的概念被提出。车联网基于车内网、车际网和车载移动互联网,通过无线传感技术,实现车与车、人、基础设施和云之间的数据交换。车联网能够为驾驶员选择合适的驾驶路线,提供舒适、智能、高效的交通服务,以更好的实现智慧交通系统。在云架构中,云计算是通过互联网的方式将共享的软硬件资源和信息以按需的方式提供给计算机终端和其他设备。传统的车联网架构如图1所示,云服务器cs可以快速的处理和共享车联网产生的实时数据,能够更好的分析计算路况、大规模车辆路径规划等。

3.我们研究的动机包括两个方面:一方面,车联网是一个开放性的环境,会存在一些安全问题。例如:攻击者可能会伪装成车辆,向其他的通信实体发送虚假信息,这就可能会导致严重的交通问题。另外隐私保护也是值得关注的问题,如果车辆的身份和实时位置等敏感数据被攻击者截获,这就会导致用户的隐私被泄露。另一方面,如何实现车辆从一个区域行驶到另一个区域内的无缝切换认证的问题,成为了一个非常值得研究的课题。因此,为了在车联网中实现高效认证和隐私保护,设计一个有效且安全的协议是非常有必要的。

4.很多研究者提出关于车辆在某一区域内的认证协议,来确保通信的安全性,但是没有研究者提出当车辆实现跨区时如何确保车辆用户的安全性通信。因此,现需要一种能够实现车辆跨区的无缝切换认证,并且能够降低认证时延问题、保证通信顺畅性的车联网安全通信的认证方法。

技术实现要素:

5.本发明的主要目的在于提供一种基于跨区域的车联网安全通信的认证方法,以解决现有技术中车辆跨区不能无缝切换认证、不能保证通信顺畅性的问题。

6.为实现上述目的,本发明提供了一种基于跨区域的车联网安全通信的认证方法,系统模型包括:车辆用户,包括车辆或车辆用户,通过获取路边单元rsu收集到相关的实时道路信息;路边单元rsu,被布置在道路两边,用来收集实时路况信息的半信任设备;云服务器cs,可以负责大运量计算或长期存储任务的半信任实体,cs为注册中心,且不参与跨区后的认证过程;

7.通信过程包括如下步骤:

8.s1,在第一区域中,车辆用户和路边单元rsu1通过相互认证和建立会话密钥实现通信,在通信过程中,车辆用户告诉rsu1自己即将行驶到第二区域中;

9.s2,rsu1通知rsu2车辆用户要行驶到第二区域,这时双方在cs协助下实现认证;

10.s3,rsu2向cs请求关于车辆用户的私密数据,用于后续参与认证的参数计算;

11.s4,当车辆用户行驶到第二区域时与rsu2通信时,两者直接实现相互认证和建立会话密钥。

12.进一步地,提出的协议包括:

13.初始化阶段,cs选择一个1024比特的随机数k作为自己的私钥;

14.注册阶段,包括:vi向cs进行注册阶段、rsuj向cs进行注册阶段;

15.登录和第一认证阶段,此过程是车辆在第一区域中想要和rsu1进行通信时的第一认证阶段;

16.通知和数据请求阶段,即rsu1通知rsu2车辆即将前往阶段、rsu2向cs请求车辆私密数据阶段;

17.第二认证阶段,vi和rsu2在这个阶段中完成跨认证阶段。

18.进一步地,vi向cs进行注册阶段具体包括:

19.步骤1.1,vi选择身份idi、口令pwi、生物特征bioi和随机数ri,然后计算gen(bioi)=(σi,τi),最后将身份idi传送给cs,其中σi为生物其中特征密钥,τi为公共重构参数;

20.步骤1.2,cs收到消息idi身份后,选择随机数ri,计算伪身份pidi=h(idi||ri||k),临时身份tidi=h(pidi||ri)和车辆用户vi与cs之间的私密值ai=h(pidi||tidi||k),然后将临时身份和伪身份{tidi,pidi}保存在数据库中,最后将{tidi,pidi,ai}传送给vi;

21.步骤1.3,vi收到消息{tidi,pidi,ai}后,然后计算车辆用户密码rpwi=h(pwi||σi),加密值和authi=h(idi||rpwi||ai),最后将{tidi,pidi,a

′i,vi,τi}保存到车载单元中;

22.rsuj向cs进行注册阶段具体包括:

23.步骤2.1,rsuj首先选择身份idj,然后将消息{idj}发送给cs;

24.步骤2.2,cs收到消息后,选择随机数rj,然后计算pidj=h(idj||rj||k)和路边单元身份加密值存储消息{pidj,bj}到内存中,cs将消息{pidj}发送给rsuj;

25.步骤2.3,rsuj收到{pidj}后,将其存储在数据库中;

26.其中,h()为单向哈希函数,gen()为模糊提取器的生成函数。

27.进一步地,登录和第一认证阶段具体包括:

28.步骤3.1,vi首先输入自己的身份idi、口令pswi、生物特征bioi,计算σ

′i=rep(bioi,τi),rpwi=h(pswi||σ

′i),和车辆用户vi的登录验证值然后比较是否等于authi,如果两者相等,登录成功,若不等,登录失败,成功登录之后,vi选择随机数ri和时间戳t1,计算ri的加密值和验证车辆合法性值v1=h(pidi||ri||t1),最后vi将消息m

11

={tidi,r

′i,v1,t1}发送给rsu1,其中rep()为还原函数;

29.步骤3.2,rsu1收到来自vi的消息后,首先检验t1的新鲜度,若超出限制,认证终止,若没有,认证继续,之后,rsu1选择随机数rj和时间戳t2,计算rj的加密值cs验证rsu1合法性值v2=h(pid

j-1

||rj||t2),最后rsu1将消息m

12

={tidi,r

′i,v1,t1,pid

j-1

,r

′j,v2,t2}发送给cs;

30.步骤3.3,cs收到来自rsu1的消息后,检验t2的新鲜度,然后根据tidi匹配到伪身份

pidi,计算ai=h(pidi||tidi||k),和验证值然后比较是否等于v1,若相等,表明vi是合法的,否则,认证终止,cs根据pid

j-1

匹配到私密值b

j-1

,计算,计算和然后比较验证值是否等于v2,若相等,表明rsu1是合法的,否则,认证终止,认证vi和rsu1之后,cs选择时间戳t3,计算,计算和验证cs合法性值v3=h(pid

j-1

||id

j-1

||t3),最后将消息m

13

={ti,tj,v3,t3}发送给rsu1;

31.步骤3.4,rsu1收到cs发来的消息后,检验时间戳t3的新鲜度,计算的新鲜度,计算会话密钥sk=h(pidi||id

j-1

||ri||rj)和v3的验证值然后比较是否等于v3,若相等,表明cs是合法的,反之,认证失败,认证成功后,rsu1选择时间戳t4,计算车辆验证rsu1合法性值v4=h(pidi||ri||t4),rsu1最后将消息m

14

={ti,v4,t4}发送给vi;

32.步骤3.5,vi收到来自rsu1的消息后,首先检查时间戳t4的新鲜度,计算sk=h(idi||id

j-1

||ri||rj)和)和然后比较验证值是否等于v4,若相等,rsu1是合法的,反之,认证失败;

33.进一步地,rsu1通知rsu2车辆即将前往阶段具体包括:

34.步骤4.1,rsu1产生一个通知nj并选择时间戳t5,计算cs验证rsu1合法性值p1=h(pid

j-1

||id

j-1

||t5),最后rsu1将消息m

21

={nj,pid

j-1

,pid

j-2

,p1,t5}发送给cs;

35.步骤4.2,cs收到来自rsu1的消息后,首先检验t5的新鲜度,若超出限制,认证终止,若没有,认证继续,之后,cs根据pid

j-1

匹配私密值b

j-1

,计算,计算验证值认证rsu1之后,cs选择时间戳t6,根据pid

j-2

匹配私密值b

j-2

,计算rsu2验证cs合法性值p2=h(pid

j-2

||id

j-2

||t6),cs最后将消息m

22

={nj,p2,t6}发送给rsu2;

36.步骤4.3,rsu2收到来自cs的消息后,首先检验t6的新鲜度,然后计算验证值这时,rsu2成功验证rsu1的合法性并收到通知;

37.数据请求阶段具体包括:

38.步骤5.1,rsu2首先产生数据请求reqj,选择随机数rj和时间戳t7,计算,计算cs验证rsu2合法性值p3=h(pid

j-2

||id

j-2

||t7),最后,rsu2将m

23

={reqj,tidi,r

′j,p3,pid

j-2

,t7}发送给cs;

39.步骤5.2,cs收到来自rsu2的消息后,首先检验t7的新鲜度,然后计算的新鲜度,然后计算验证值验证成功后,cs计算ai=h(pidi||tidi||k),加密值cs选择时间戳t8,计算rsu2验证cs合法性值p4=h(pid

j-2

||dj||t8),并将消息m

24

={dj,p4,t8},其中e()是加密函数;

40.步骤5.3,rsu2收到来自cs的消息后,首先检验t8的新鲜度,然后计算和验证值最后将{tidi,pidi,ai}保存到防篡改装置tpd里;

41.其中,d()是解密函数。

42.进一步地,第二认证阶段具体包括:

43.步骤6.1,vi选择随机数ai和时间戳t9,计算随机数ai的加密值的加密值

和rsu2验证车辆值n1=h(pidi||ai||t9),最后vi将消息m

31

={tidi,a

′i,n1,t9}发送给rsu2;

44.步骤6.2,rsu2收到来自vi的消息后,检验t9的新鲜度,然后根据tidi在tpd匹配到{pidi,ai},计算验证值然后比较是否等于n1,若相等,表明vi是合法的,否则,认证终止,rsu2选择随机数bj和时间戳t

10

,计算加密值sk=h(pidi||id

j-2

||ai||bj)和n2=h(pid

i-2

||bj||t

10

),最后rsu2将消息m

32

={di,n2,t

10

}发送给vi;

45.步骤6.3,vi收到来自rsu2的消息后,首先检验t

10

的新鲜度,然后计算sk=h(pidi||id

j-2

||ai||bj)和)和这时,vi和rsu2在第二区域中完成认证。

46.本发明具有如下优点:

47.1.实现了车辆从一个区域行驶到另一个区域,即跨区域车辆用户的安全性通信,确保了车辆用户的隐私不能被泄露;

48.2.基于安全协议实现车辆跨区的无缝切换认证,该协议的提出能够降低认证的延时问题,从而确保通信的顺畅性。

附图说明

49.为了更清楚地说明本发明具体实施方式或现有技术中的技术方案,下面将对具体实施方式或现有技术描述中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图是本发明的一些实施方式,对于本领域普通技术人员来讲,在不付出创造性劳动的前提下,还可以根据这些附图获得其他的附图。在附图中:

50.图1示出了现有技术中传统车联网通信过程图;

51.图2示出了本发明的一种基于跨区域的车联网安全通信的认证方法的通信过程图;

52.图3示出了图2的vi向cs进行注册的流程图;

53.图4示出了图2的rsuj向cs进行注册的流程图;

54.图5示出了图2的登录和第一认证阶段;

55.图6示出了图2的通知和数据请求阶段;

56.图7示出了图2的第二认证阶段。

具体实施方式

57.下面将结合附图对本发明的技术方案进行清楚、完整地描述,显然,所描述的实施例是本发明一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都属于本发明保护的范围。

58.如图2所示的一种基于跨区域的车联网安全通信的认证方法,系统模型包括:车辆用户vi,包括车辆或车辆用户,通过获取路边单元rsu收集到相关的实时道路信息;路边单元rsu,被布置在道路两边,用来收集实时路况信息的半信任设备;云服务器cs,可以负责大运量计算或长期存储任务的半信任实体,cs为注册中心,且不参与跨区后的认证过程;

59.通信过程包括如下步骤:

60.s1,在第一区域中,车辆用户和路边单元rsu1通过相互认证和建立会话密钥实现

通信,在通信过程中,车辆用户告诉rsu1自己即将行驶到第二区域中;

61.s2,rsu1通知rsu2车辆用户要行驶到第二区域,这时双方在cs协助下实现认证;

62.s3,rsu2向cs请求关于车辆用户的私密数据,用于后续参与认证的参数计算;

63.s4,当车辆用户行驶到第二区域时与rsu2通信时,两者直接实现相互认证和建立会话密钥。

64.下面将结合表1:协议所用到的符号描述,介绍提出的协议。

[0065][0066][0067]

表1协议所用到的符号描述

[0068]

具体地,提出的协议包括:

[0069]

初始化阶段,cs选择一个1024比特的随机数k作为自己的私钥;

[0070]

注册阶段,包括:vi向cs进行注册阶段、rsuj向cs进行注册阶段;

[0071]

登录和第一认证阶段,此过程是车辆在第一区域中想要和rsu1进行通信时的第一认证阶段;

[0072]

通知和数据请求阶段,即rsu1通知rsu2车辆即将前往阶段、rsu2向cs请求车辆私密数据阶段;

[0073]

第二认证阶段,vi和rsu2在这个阶段中完成跨认证阶段。

[0074]

具体地,如图3所示的vi向cs进行注册阶段具体包括:

[0075]

步骤1.1,vi选择身份idi、口令pwi、生物特征bioi和随机数ri,然后计算gen(bioi)=(σi,τi),最后将身份idi传送给cs,其中σi为生物其中特征密钥,τi为公共重构参数;

[0076]

步骤1.2,cs收到消息idi身份后,选择随机数ri,计算伪身份pidi=h(idi||ri||k),临时身份tidi=h(pidi||ri)和车辆用户vi与cs之间的私密值ai=h(pidi||tidi||k),然后将临时身份和伪身份{tidi,pidi}保存在数据库中,最后将{tidi,pidi,ai}传送给vi;

[0077]

步骤1-3,vi收到消息{tidi,pidi,ai}后,然后计算车辆用户密码rpwi=h(pwi||σi),加密值和authi=h(idi||rpwi||ai),最后将{tidi,pidi,a

′i,vi,τi}保存到车载单元中;

[0078]

具体地,如图4所示的rsuj向cs进行注册阶段具体包括:

[0079]

步骤2.1,rsuj首先选择身份idj,然后将消息{idj}发送给cs;

[0080]

步骤2.2,cs收到消息后,选择随机数rj,然后计算pidj=h(idj||rj||k)和路边单

元身份加密值存储消息{pidj,bj}到内存中,cs将消息{pidj}发送给rsuj;

[0081]

步骤2.3,rsuj收到{pidj}后,将其存储在数据库中;

[0082]

其中,h()为单向哈希函数,gen()为模糊提取器的生成函数。

[0083]

具体地,如图5所示的登录和第一认证阶段具体包括:

[0084]

步骤3.1,vi首先输入自己的身份idi、口令pswi、生物特征bioi,计算σ

′i=rep(bioi,τi),rpwi=h(pswi||σ

′i),和车辆用户vi的登录验证值然后比较是否等于authi,如果两者相等,登录成功,若不等,登录失败,成功登录之后,vi选择随机数ri和时间戳t1,计算ri的加密值和验证车辆合法性值v1=h(pidi||ri||t1),最后vi将消息m

11

={tidi,r

′i,v1,t1}发送给rsu1,其中rep()为还原函数;

[0085]

步骤3.2,rsu1收到来自vi的消息后,首先检验t1的新鲜度,若超出限制,认证终止,若没有,认证继续,之后,rsu1选择随机数rj和时间戳t2,计算rj的加密值cs验证rsu1合法性值v2=h(pid

j-1

||rj||t2),最后rsu1将消息m

12

={tidi,r

′i,v1,t1,pid

j-1

,r

′j,v2,t2}发送给cs;

[0086]

步骤3.3,cs收到来自rsu1的消息后,检验t2的新鲜度,然后根据tidi匹配到伪身份pidi,计算ai=h(pidi||tidi||k),和验证值然后比较是否等于v1,若相等,表明vi是合法的,否则,认证终止,cs根据pid

j-1

匹配到私密值b

j-1

,计算,计算和然后比较验证值是否等于v2,若相等,表明rsu1是合法的,否则,认证终止,认证vi和rsu1之后,cs选择时间戳t3,计算,计算和验证cs合法性值v3=h(pid

j-1

||id

j-1

||t3),最后将消息m

13

={ti,tj,v3,t3}发送给rsu1;

[0087]

步骤3.4,rsu1收到cs发来的消息后,检验时间戳t3的新鲜度,计算的新鲜度,计算会话密钥sk=h(pidi||id

j-1

||ri||rj)和v3的验证值然后比较是否等于v3,若相等,表明cs是合法的,反之,认证失败,认证成功后,rsu1选择时间戳t4,计算车辆验证rsu1合法性值v4=h(pidi||ri||t4),rsu1最后将消息m

14

={ti,v4,t4}发送给vi;

[0088]

步骤3.5,vi收到来自rsu1的消息后,首先检查时间戳t4的新鲜度,计算sk=h(idi||id

j-1

||ri||rj)和)和然后比较验证值是否等于v4,若相等,rsu1是合法的,反之,认证失败;

[0089]

具体地,如图6所示的rsu1通知rsu2车辆即将前往阶段具体包括:

[0090]

步骤4.1,rsu1产生一个通知nj并选择时间戳t5,计算cs验证rsu1合法性值p1=h(pid

j-1

||id

j-1

||t5),最后rsu1将消息m

21

={nj,pid

j-1

,pid

j-2

,p1,t5}发送给cs;

[0091]

步骤4.2,cs收到来自rsu1的消息后,首先检验t5的新鲜度,若超出限制,认证终止,若没有,认证继续,之后,cs根据pid

j-1

匹配到私密值b

j-1

,计算验证值认证rsu1之后,cs选择时间戳t6,根据pid

j-2

匹配到私密值b

j-2

,计算,计算rsu2验证cs合法性值p2=h(pid

j-2

||id

j-2

||t6),cs最后将消息m

22

={nj,p2,t6}发送给rsu2;

[0092]

步骤4.3,rsu2收到来自cs的消息后,首先检验t6的新鲜度,然后计算验证值这时,rsu2成功验证rsu1的合法性并收到通知;

[0093]

如图6所示的数据请求阶段具体包括:

[0094]

步骤5.1,rsu2首先产生数据请求reqj,选择随机数rj和时间戳t7,计算,计算cs验证rsu2合法性值p3=h(pid

j-2

||id

j-2

||t7),最后,rsu2将m

23

={reqj,tidi,r

′j,p3,pid

j-2

,t7}发送给cs;

[0095]

步骤5.2,cs收到来自rsu2的消息后,首先检验t7的新鲜度,然后计算的新鲜度,然后计算验证值验证成功后,cs计算ai=h(pidi||tidi||k),加密值cs选择时间戳t8,计算rsu2验证cs合法性值p4=h(pid

j-2

||dj||t8),并将消息m

24

={dj,p4,t8},其中e()是加密函数;

[0096]

步骤5.3,rsu2收到来自cs的消息后,首先检验t8的新鲜度,然后计算和验证值最后将{tidi,pidi,ai}保存到防篡改装置tpd里;

[0097]

其中,d()是解密函数。

[0098]

具体地,如图7所示的第二认证阶段具体包括:

[0099]

步骤6.1,vi选择随机数ai和时间戳t9,计算随机数ai的加密值的加密值和rsu2验证车辆值n1=h(pidi||ai||t9),最后vi将消息m

31

={tidi,a

′i,n1,t9}发送给rsu2;

[0100]

步骤6.2,rsu2收到来自vi的消息后,检验t9的新鲜度,然后根据tidi在tpd匹配到{pidi,ai},计算验证值然后比较是否等于n1,若相等,表明vi是合法的,否则,认证终止,rsu2选择随机数bj和时间戳t

10

,计算加密值sk=h(pidi||id

j-2

||ai||bj)和n2=h(pid

i-2

||bj||t

10

),最后rsu2将消息m

32

={di,n2,t

10

}发送给vi;

[0101]

步骤6.3,vi收到来自rsu2的消息后,首先检验t

10

的新鲜度,然后计算sk=h(pidi||id

j-2

||ai||bj)和)和这时,vi和rsu2在第二区域中完成认证。

[0102]

通过上述协议实现了车辆从一个区域行驶到另一个区域,即车辆跨区域用户的安全性通信,确保了车辆用户的隐私不能被泄露;当车辆用户行驶到第二区域,并想与rsu2通信时,两者直接实现相互认证和建立会话密钥,并不需要cs参与,进而降低了认证延时,基于安全协议实现车辆跨区的无缝切换认证,该协议的提出能够降低认证的延时问题,从而确保通信的顺畅性。

[0103]

当然,上述说明并非是对本发明的限制,本发明也并不仅限于上述举例,本技术领域的技术人员在本发明的实质范围内所做出的变化、改型、添加或替换,也应属于本发明的保护范围。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1