一种用于分布式控制系统的安全防护装置的制作方法

1.本发明涉及工业控制技术领域,特别涉及一种分布式控制系统的信息安全防护领域。

背景技术:

2.分布式控制系统广泛应用于火电、核电、煤炭、石油、化工、交通、水利等领域,用于控制生产设备的运行。由于分布式控制系统大多采用通用的硬件、软件和通用协议与公共网络连接,木马、病毒扩散等将对系统运行带来巨大风险。而现有的信息安全防护主要是通过单向网关的数据传输方式进行防护,无法满足双向网络数据交互的信息安全问题。特别是目前的分布式控制系统设备层与控制层数据传输采用modbus tcp通讯协议完成,而modbus tcp通讯协议存在缺乏身份认证机制、协议完整性机制和功能码恶意修改等缺陷,易被攻击者利用造成很大的安全隐患。另外,分布式控制系统普遍存在系统漏洞不能被及时检测与修复的问题。一旦相关分布式控制系统的信息安全出现漏洞,将对工业生产运行和民生经济造成重大危害。

技术实现要素:

3.本发明要解决的技术问题是为了克服现有技术中分布式控制系统信息安全防护存在的缺陷,提供一种用于分布式控制系统的安全防护装置,解决双向数据交互带来的信息安全风险,以保证分布式控制系统的正常运行。

4.本发明是通过下述技术方案来解决上述技术问题:

5.本发明一方面提供一种用于分布式控制系统的安全防护装置,分布式控制系统包括设备层、控制层和网络层,安全防护装置包括安全检测模块和管理终端;

6.安全检测模块用于获取设备层的设备数据,并将设备数据转发至控制层;

7.控制层用于接收设备层数据,并基于设备层数据与网络层进行数据交互;

8.安全检测模块还用于对设备层数据进行安全检测,并将检测结果发送至管理终端;

9.管理终端用于接收并显示检测结果。

10.较佳地,安全检测模块包括第一交换机和安全检测单元;

11.第一交换机用于接收设备层发送的设备数据,并将设备数据转发至控制层和安全检测单元;

12.安全检测单元用于对设备数据进行安全检测。

13.进一步地,第一交换机设有第一端口、第二端口、第三端口、第四端口和第五端口,第一端口与设备层相连,第二端口与控制层相连,第三端口与安全检测单元连接,第四端口与安全检测单元连接,第五端口与管理终端相连;

14.第一交换机具体用于将第一端口的数据转发至第二端口,将第一端口的数据镜像至第三端口,以及将第四端口的数据转发至第五端口。

15.较佳地,安全防护装置还包括漏洞扫描模块,漏洞扫描模块用于对网络层的网络数据进行漏洞扫描,并将扫描结果发送至管理终端;

16.管理终端还用于接收并显示漏洞扫描结果。

17.较佳地,漏洞扫描模块包括第二交换机和漏洞扫描单元;

18.第二交换机用于接收网络层发送的网络数据,并将网络数据转发至漏洞扫描单元;

19.漏洞扫描单元用于对网络数据进行漏洞扫描。

20.进一步地,第二交换机设有第六端口、第七端口、第八端口和第九端口,第六端口与网络层相连,第七端口与漏洞扫描单元连接,第八端口与漏洞扫描单元连接,用于接收漏洞扫描单元的扫描结果,第九端口与管理终端相连;

21.第二交换机具体用于将第六端口的数据转发至第七端口,以及将第八端口数据转发至第九端口。

22.较佳地,安全防护装置还包括独立的系统时钟模块,系统时钟模块通过eth0网口与第二交换机相连,为网络层的设备进行授时。

23.较佳地,系统时钟模块可以通过sat端口与gps或者北斗卫星天线进行对时。

24.较佳地,系统时钟模块还可以通过外部的单向irig-b码源进行对时。

25.本发明第二方面还提供一种安全防护系统,包括分布式控制系统以及第一方面所述的安全防护装置。

26.本发明的积极进步效果在于,提供一种针对分布式控制系统的安全防护装置,通过对设备层和控制层之间数据的安全检测和对网络层设备的漏洞扫描,在保证控制系统正常数据交换的同时,大大增加整个控制系统的信息安全防护能力。通过设置独立的gps或者北斗卫星天线对时或单向irig-b码源对时,避免系统通过ntp协议获取外部不安全时钟源,进一步提高了整个分布式控制系统的信息安全等级。本发明通过集成的方式减少了信息安全解决方案的配置过程,整合了信息安全解决方案的外部接口,具有重要的工程应用意义。

附图说明

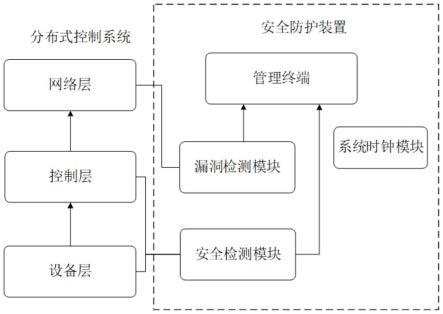

27.图1为本发明实施例1提供的一种安全防护装置与分布式控制系统的连接示意图。

28.图2为本发明实施例1提供的一种用于分布式控制系统的安全防护装置的内部结构示意图。

具体实施方式

29.下面通过实施例的方式进一步说明本发明,但并不因此将本发明限制在所述的实施例范围之中。

30.分布式控制系统包括设备层、控制层和网络层,系统的数据交互在设备层与控制层之间以及控制层与网络层之间进行,其数据运行方式如图1所示。

31.具体地,设备层对应工业现场的过程数据采集设备,例如仪器仪表、传感器等。控制层的功能是将接收到的设备层数据通过控制器转换为网络数据,并传输至网络层,网络层将数据提交给管理层,实现集中监控、操作和管理,管理层可通过人机接口对过程对象进行分析记录和操作控制。

32.实施例1

33.本实施例提供一种分布式控制系统的安全防护装置,该安全防护装置包括安全检测模块和管理终端,如图1所示。

34.安全检测模块用于获取设备层的设备数据,并将设备数据转发至控制层。控制层接收设备数据并基于设备数据与网络层进行数据交互;

35.控制层用于接收设备数据,并基于设备数据与网络层进行数据交互;

36.安全检测模块用于对设备数据进行安全检测,并将检测结果发送至管理终端;

37.管理终端用于接收并显示检测结果。

38.作为一种可选的实施例,安全检测模块包括第一交换机和安全检测单元;第一交换机用于接收设备层发送的设备数据,并将设备数据转发至控制层和安全检测单元;安全检测单元用于对设备数据进行安全检测。

39.作为一种可选的实施例,第一交换机设有第一端口、第二端口、第三端口、第四端口和第五端口,第一端口与设备层相连,第二端口与控制层相连,第三端口与安全检测单元连接,第四端口与安全检测单元连接,第五端口与管理终端相连。第一交换机具体用于将第一端口的数据转发至第二端口,将第一端口的数据镜像至第三端口,以及将第四端口的数据转发至第五端口。

40.在如图2所示的例子中,该第一端口包括端口1-1~1-3和端口2-1~2-3,第二端口包括1-4端口和2-4端口,第三端口也可以称为镜像端口,包括端口jx1和端口jx2,第四端口为管理端口gl1,第五端口为管理端口gl2。

41.该第一交换机具体用于接收设备层的设备数据,将该设备数据镜像给安全检测单元,并通过交换机的数据交换功能将设备数据转发给控制层。具体地,第一交换机将端口1-1~1-3的数据镜像给端口jx1,将端口2-1~2-3的数据镜像给端口jx2,镜像端口的数量可根据实际需求增减。第一交换机通过端口1-4和端口2-4将设备数据转发给控制层。第一交换机的管理端口gl1与安全检测单元的管理端口gl1相连,第一交换机的管理端口gl1接收安全检测单元的检测结果,并通过第一交换机的转发功能将检测结果转发至管理端口gl2,第一交换机的管理端口gl2与管理终端相连,管理终端通过第一交换机的管理端口gl2查看设备数据的检测结果。

42.在如图2所示的例子中,安全检测单元包括业务端口yw1、业务端口yw2和管理端口gl1。业务端口yw1与第一交换机端口jx1相连接,业务端口yw2与第一交换机端口jx2相连接,安全检测单元的管理端口gl1与第一交换机的管理端口gl1连,如图2所示。安全检测检测单元的业务端口与第一交换机实际使用的镜像端口一一对应,端口的数量按需增减。

43.安全检测单元具体用于对设备层的设备数据进行检测,并将检测结果通过管理端口上传到管理终端进行处理。需要说明的是,该安全检测单元通过配置内部ip地址将业务端口与第一交换机的镜像端口进行绑定。

44.具体地,安全检测单元针对主流工业协议包括modbus、iec-60870-104、bacnet、dnp3、ethernet ip、siemens s7、opc等通讯协议存在的已知风险进行分析,获取数据异常的特征信息,根据已知特征信息对设备层的设备数据进行实时检测,当发现可疑数据传输时确定数据的危险等级并记录保存,将检测结果发送到管理终端处理。

45.具体地,安全检测单元主要针对工业协议的特征信息进行数据异常检测,该特征

信息包括但不限于数据报文的ip头标志位错误、ip头传输层协议错误、异常的tcp syn报文、tcp连接报文长度过大、udp连接报文长度过大、icmp连接报文长度过大、异常的tcp.flags报文、异常的icmp.type报文、mac地址错误进行数据异常判定。

46.作为可选的一种实施例,安全防护装置还包括漏洞扫描模块。本实施例的漏洞扫描模块用于针对网络层设备进行漏洞扫描,并将扫描结果发送至管理终端进行处理。需要说明的是,该网络层设备可以包括但不限于网络上的工作站、服务器、交换机、vmware等虚拟化平台以及应用系统。

47.作为可选的一种实施例,漏洞扫描模块包括第二交换机和漏洞扫描单元;所述第二交换机用于接收网络层发送的网络数据,并将网络数据转发至漏洞扫描单元;漏洞扫描单元用于对网络层的网络数据进行漏洞扫描。

48.作为可选的一种实施例,第二交换机设有第六端口、第七端口、第八端口和第九端口,第六端口与网络层相连,第七端口与漏洞扫描单元连接,第八端口与漏洞扫描单元连接,用于接收漏洞扫描单元的扫描结果,第九端口与管理终端相连;第二交换机具体用于将第六端口的数据转发至第七端口,以及将第八端口数据转发至第九端口。

49.在如图2所示的例子中,该第六端口为端口1-1,第七端口为端口1-2,第八端口为管理端口gl1,第九端口为管理端口gl2。

50.该第二交换机具体用于接收网络层发送的网络层数据,并将网络数据转发至漏洞扫描单元。具体地,第二交换机通过端口1-1与网络层相连,接收网络数据,并通过第二交换机的转发功能将数据转发给端口1-2,管理端口gl1与漏洞扫描单元的管理端口gl1相连,用于接收漏洞扫描单元的扫描结果,通过第二交换机的转发功能将扫描结果转发至管理端口gl2,第二交换机的管理端口gl2与管理终端相连,管理终端通过管理端口gl2查看漏洞扫描的结果。

51.在如图2所示的例子中,漏洞扫描单元包括业务端口yw1和管理端口gl1。业务端口yw1与第二交换机的端口1-2相连,管理端口gl1与第二交换机的管理端口gl1相连。漏洞扫描单元用于针对网络层设备进行漏洞扫描。具体地,漏洞扫描单元通过第二交换机的数据交换功能访问网络层的网络设备,扫描这些网络设备的信息安全漏洞,并将漏洞扫描结果记录分类保存。

52.具体地,漏洞扫描单元中存储有针对网络层设备的漏洞数据库,并根据网络设备的ip地址对对应类型的设备端口进行扫描,将扫描数据与漏洞数据库进行比对,识别设备中是否含有漏洞。进一步地,漏洞扫描单元进行漏洞扫描的同时,还可以结合防病毒软件等信息防护手段,进一步增加系统的信息安全防护能力。

53.作为可选的一种实施例,安全防护装置包括系统时钟模块,该系统时钟模块通过eth0网口与第二交换机的1-4端口相连,如图2所示,用于为网络层的设备进行授时。具体地,该系统时钟模块通过与第二交换机进行数据交互,并通过ntp协议对接入网络层网络的设备授时。

54.作为可选的一种实施例,该系统时钟模块通过sat端口与gps或者北斗卫星时间源相连,或者通过外部的单向irig-b码源进行对时。从而避免了与外部不安全时钟时间的数据交互,大大降低了信息安全风险。

55.本实施例公开了一种用于分布式控制系统的安全防护装置,该安全防护装置针对

设备层数据进行安全检测,还可针对网络层设备进行漏洞扫描,并将检测结果发送至管理终端进行处理,安全防护装置设置独立的系统时钟模块,避免分布式控制系统通过ntp协议获取外部不安全时钟源,使得整个分布式控制系统获得更完善的信安防护。本安全防护装置具有集成度高、功能全面的优点,可以大大提高分布式控制系统的信息安全防护等级。

56.实施例2

57.本实施例提供一种安全防护系统,该安全防护系统包括分布式控制系统以及如实施例1所述的安全防护装置。安全防护系统的设计涵盖了设备层到控制层的数据安全检测和接入网络层设备的漏洞扫描,并提供更安全可靠的系统时间源,从而具备更完善的信息安全防护性。

58.虽然以上描述了本发明的具体实施方式,但是本领域的技术人员应当理解,这仅是举例说明,本发明的保护范围是由所附权利要求书限定的。本领域的技术人员在不背离本发明的原理和实质的前提下,可以对这些实施方式做出多种变更或修改,但这些变更和修改均落入本发明的保护范围。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1