流向控制方法及系统与流程

本技术涉及通信,尤其涉及一种流向控制方法及系统。

背景技术:

1、在单管理域场景中,发送端、接收端以及权限相关的控制器处于同一个管理域中,控制器对发送端和接收端之间传输的报文进行集中权限控制。随着网络技术的发展,跨管理域的数据传输的需求越来越多,其中,跨管理域传输的报文对应的发送端和接收端不在同一个管理域内,且由于多个管理域之间的安全属性信息无法共享,因此无法实现集中式的权限控制,导致现有的跨管理域传输报文时,无法对数据进行有效的流向控制。

技术实现思路

1、鉴于以上内容,有必要提供一种流向控制方法及系统,通过在发送端所在管理域对报文进行加密,与发送端处于不同管理域的接收端只有通过报文对应的控制器认证授权之后才可解密读取报文,从而实现了对报文的有效的流向控制。

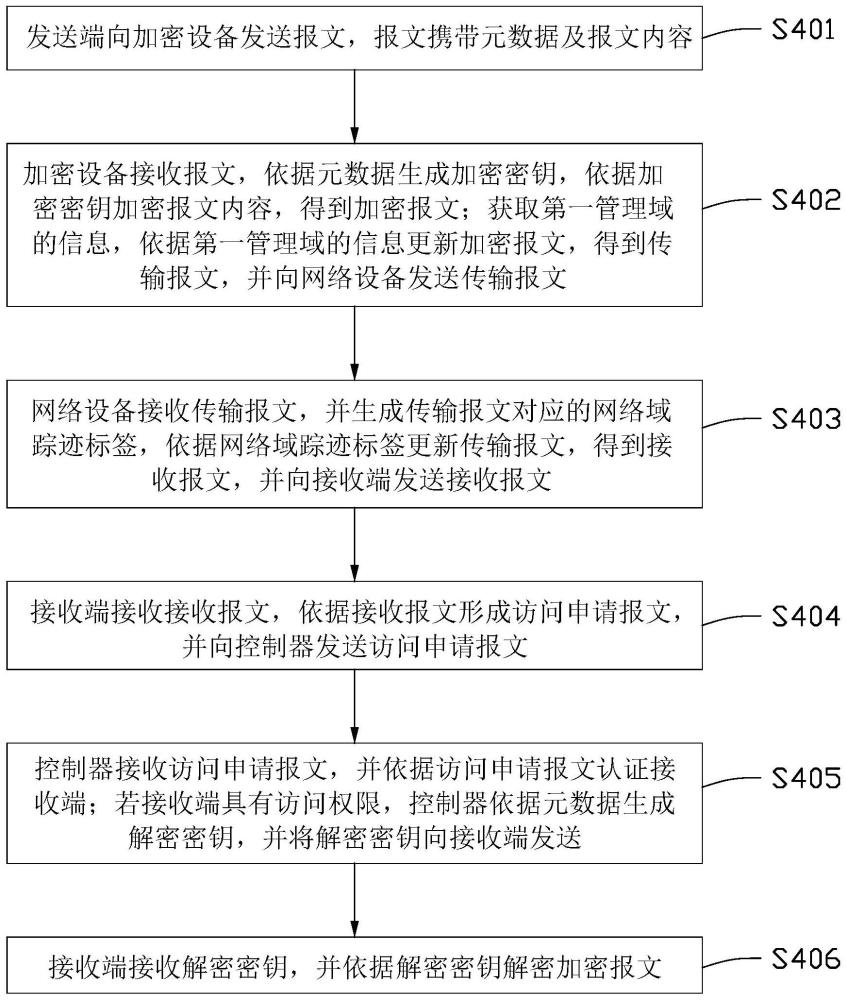

2、第一方面,本技术实施例提供了一种流向控制方法,流向控制方法包括:发送端向加密设备发送报文,报文携带元数据及报文内容,元数据包括报文内容对应的报文标志,发送端和加密设备属于第一管理域;加密设备接收报文,依据元数据生成加密密钥,依据加密密钥加密报文内容,得到加密报文;加密设备还用于获取第一管理域的信息,依据第一管理域的信息更新加密报文,得到传输报文,并向网络设备发送传输报文,传输报文携带第一管理域的信息、元数据和加密报文;网络设备接收传输报文,并生成传输报文对应的网络域踪迹标签,依据网络域踪迹标签更新传输报文,得到接收报文,并向接收端发送接收报文,接收报文携带网络域踪迹标签、元数据及加密报文,网络域踪迹标签用于指示报文经过的管理域,接收端和网络设备属于第二管理域,第一管理域不同于第二管理域;接收端接收接收报文,依据接收报文形成访问申请报文,并向控制器发送访问申请报文,访问申请报文携带网络域踪迹标签及元数据,控制器属于发布报文的管理域;控制器接收访问申请报文,并依据访问申请报文认证接收端;若接收端具有访问权限,控制器依据元数据生成解密密钥,并将解密密钥向接收端发送;接收端接收解密密钥,并依据解密密钥解密加密报文。

3、采用上述技术方案,发送端和接收端处于不同的管理域中,发送域在向接收域发送报文之前,依据报文内容生成加密密钥,并依据加密密钥对报文的报文内容进行加密,接收端接收到报文之后,通过向报文内容对应的控制器申请身份认证授权,认证授权通过后获取解密密钥,并依据解密密钥对接收的加密报文进行解密,而没有通过身份认证授权的接收端则无法读取报文,通过对报文进行加密,并保证接收报文的网络设备只有通过认证授权才可读取对应的报文,以实现对报文的跨管理域的流向控制。

4、在上述第一方面的一种可能的实现中,依据元数据生成加密密钥包括:依据第一管理域的信息、元数据生成加密密钥;控制器依据元数据生成解密密钥包括:依据网络域踪迹标签确定第一管理域的信息;依据第一管理域的信息、元数据生成解密密钥。采用上述技术方案,加密设备依据管理域的信息及元数据生成加密密钥,以使加密密钥与发送端的管理域的信息关联起来,以提升加密密钥的安全性,其中,第一管理域的信息可为第一管理域的标识或加密设备的标识。

5、在上述第一方面的一种可能的实现中,元数据还包括发送端的标识。采用上述技术方案,加密设备依据元数据中的发送端的标识及报文标识生成加密密钥,以使加密密钥与发送端标识关联起来,以提升加密密钥的安全性。

6、在上述第一方面的一种可能的实现中,流向控制方法还包括:控制器依据元数据和网络域踪迹标签确定报文的流向记录,流向记录用于记录报文传输经过的网络设备。采用上述技术方案,控制器生成流向记录,以便追溯报文传输经过的网络设备。

7、在上述第一方面的一种可能的实现中,依据访问申请报文认证接收端包括:控制器依据报文标识确定报文的权限策略;控制器依据网络域踪迹标签确定第一管理域的标识及第二管理域的标识;控制器依据权限策略、第一管理域的标识及第二管理域的标识认证接收端。采用上述技术方案,控制器依据管理域的信息及报文标识认证接收端,以保证读取报文的接收端具有读写报文的权限。

8、在上述第一方面的一种可能的实现中,访问申请报文还携带接收端的身份认证信息,控制器依据权限策略、第一管理域的标识及第二管理域的标识认证接收端包括:若第一管理域的标识及第二管理域的标识符合权限策略,控制器依据身份认证信息对接收端进行身份认证;

9、若接收端的身份认证通过,则控制器确定接收端具有访问权限。采用上述技术方案,通过认证信息认证接收端的身份,通过管理域的信息确定接收端的权限,两者结合以实现对用户读写权限的认证。

10、在上述第一方面的一种可能的实现中,控制器依据身份认证信息对接收端进行身份认证包括:控制器依据身份认证信息生成身份认证请求;控制器向接收端对应的身份管理服务器发送身份认证请求;控制器接收身份管理服务器发送的认证响应,认证响应携带接收端的身份认证结果。采用上述技术方案,元数据还包括基于报文内容生成的哈希值。加密设备依据元数据中的哈希值及报文标识生成加密密钥,以使加密密钥与哈希值关联起来,以提升加密密钥的安全性。

11、在上述第一方面的一种可能的实现中,元数据还包括基于报文内容生成的哈希值。

12、在上述第一方面的一种可能的实现中,流向控制方法还包括:控制器依据网络域踪迹标签更新元数据,并将更新后的元数据向接收端发送。

13、第二方面,本技术实施例提供一种流向控制系统,流向控制系统包括发送端、加密设备、接收端、网络设备及控制器,其中,发送端和加密设备属于第一管理域;接收端和网络设备属于第二管理域,第一管理域不同于第二管理域;发送端用于向加密设备发送报文,报文携带元数据及报文内容,元数据包括报文内容对应的报文标志,控制器属于初始发布报文的管理域;加密设备用于接收发送端发送的报文,依据元数据生成加密密钥,依据加密密钥加密报文内容,得到加密报文;加密设备还用于获取第一管理域的信息,依据第一管理域的信息更新加密报文,得到传输报文,并向网络设备发送传输报文,传输报文携带第一管理域的信息、元数据和加密报文;网络设备用于接收传输报文,并生成传输报文对应的网络域踪迹标签,依据网络域踪迹标签更新传输报文,得到接收报文,并向接收端发送接收报文,接收报文携带网络域踪迹标签、元数据及加密报文,网络域踪迹标签用于指示报文经过的管理域;接收端用于接收接收报文,依据接收报文形成访问申请报文,并向控制器发送访问申请报文,访问申请报文携带网络域踪迹标签及元数据;控制器用于接收访问申请报文,并依据访问申请报文认证接收端;若接收端具有访问权限,控制器还用于依据元数据生成解密密钥,并将解密密钥向接收端发送;接收端还用于接收解密密钥,并依据解密密钥解密加密报文。

14、在上述第二方面的一种可能的实现中,加密设备进一步用于:依据第一管理域的信息、元数据生成加密密钥;控制器进一步用于:依据网络域踪迹标签确定第一管理域的信息;依据第一管理域的信息、元数据生成解密密钥。

15、在上述第二方面的一种可能的实现中,元数据还包括发送端的标识。

16、在上述第二方面的一种可能的实现中,控制器还用于:依据元数据和网络域踪迹标签确定报文的流向记录,流向记录用于记录报文传输经过的网络设备。

17、在上述第二方面的一种可能的实现中,控制器进一步用于:依据报文标识确定报文的权限策略;依据网络域踪迹标签确定第一管理域的信息及第二管理域的信息;依据权限策略、第一管理域的信息及第二管理域的信息认证接收端。

18、在上述第二方面的一种可能的实现中,访问申请报文还携带接收端的身份认证信息,控制器进一步用于:若第一管理域的信息及第二管理域的信息符合权限策略,依据身份认证信息对接收端进行身份认证;若接收端的身份认证通过,则确定接收端具有访问权限。

19、在上述第二方面的一种可能的实现中,控制器进一步用于:依据身份认证信息生成身份认证请求;向接收端对应的身份管理服务器发送身份认证请求;接收身份管理服务器发送的认证响应,认证响应携带接收端的身份认证结果。

20、在上述第二方面的一种可能的实现中,控制器还用于:依据网络域踪迹标签更新元数据,并将更新后的元数据向接收端发送。

21、应当理解地,第一方面任一种设计所带来的技术效果可参考上文所提供的对应的系统中的有益效果,此处不再赘述。

- 还没有人留言评论。精彩留言会获得点赞!