基于安全组件的可信身份令牌的连续电子签名方法及系统与流程

1.本技术涉及信息安全技术领域,具体涉及一种基于安全组件的可信身份令牌的连续电子签名方法及系统。

背景技术:

2.随着云计算、大数据、区块链、数字货币、物联网、车联网、人工智能等新技术、新模式的广泛应用,密码技术积极护航新基建安全发展,在金融、能源、惠民、广播电视、政务服务等领域均有广泛发展,商用密码应用程度不断加深,电子签名技术在数据安全保障上发挥着重要作用。

3.电子签名,是指数据电文中以电子形式所含、所附用于识别签名人身份并表明签名人认可其中内容的数据。通俗点说,电子签名就是通过密码技术对电子文档的电子形式的签名,并非是书面签名的数字图像化。电子签名最常见的实现方式为数字签名,签名者使用私钥对待签名数据的杂凑值做密码运算得到的结果,该结果只能用签名者的公钥进行验证,用于确认待签名数据的完整性、签名者身份的真实性和签名行为的抗抵赖性。其中待签名数据可以是一个字符,一段文字或者一份电子文件,电子签名技术的应用保障了上述内容的安全、合法、有效。

4.由于现行法律规定:“电子签名制作数据仅由电子签名人控制”。因此判断电子签名是否可靠,需要以签署人进行意愿认证的方式来保证。意愿认证就是在电子签名过程中,对签署人是否出自真实意愿的确认。意愿认证是电子签名过程中的必备环节,如果没有这一环节,就需要借用录像设备,将签署人的签名行为进行录像,确保数据电文签署人的签署意愿,防止发生签署人否认签署行为时没有证据可以佐证的情况,也可以避免签署人账号、密码被其他第三方盗用后冒名顶替进行签署的情形。

5.早期意愿认证模式为智能密码钥匙认证,这是一种实现密码运算、密钥管理功能,提供密码服务的终端密码设备,一般使用usb接口形态(以下简称“usbkey”),usbkey的意愿认证模式为pin码验证。随着互联网移动技术的发展,智能设备不断升级、协同签名密码技术的不断完善,移动电子签名技术应运而生移动端的电子签名场景也越来越丰富。意愿认证的形式也展现多样化,包含不仅限于人脸识别、动态验证码、生物指纹、虹膜验证等。相比智能密码钥匙认证只需拔插钥匙然后输入pin验证码,移动端意愿认证虽然丰富多样,但是操作大多繁琐,首先业务系统需要先与移动端的电子签名系统建立安全连接,然后签署人需要登录移动端的电子签名系统核对当前认证的身份信息,接着签署人需要选择意愿认证方式(当存在多种认证方式的情况下),最后完成意愿认证(例如配合人脸验证完成一系列的活体检测)。

6.按要求签署人每做一次电子签名就需要完成一次意愿认证,从安全性角度无可厚非,然而实际签名场景往往会遇到在短时间内同一个签署人频繁多次使用电子签名的情况,此时如果严格采用“一签名一认证”的模式会造成用户体验下降的情况。以政府采购招标采购领域举例,为响应国家优化营商环境号召,推广在线交易应用,交易平台均会引进电

子签名系统保障交易安全。一名供应商在制作一份电子投标文件时,需要完成下列基本动作:(1)供应商登录交易平台制作电子投标文件;(2)供应商申请对电子投标文件做电子签名/签章;(3)供应商申请使用数字证书与电子印章;(4)供应商完成意愿认证,获得授权;(5)供应商获得授权后对电子投标文件做电子签名/签章。

7.上述步骤为供应商对一份电子投标文件进行电子签名的一个标准流程,然后在实际场景中间供应商制作一份电子投标文件时需要在多达数十份文档中做几十甚至上百次电子签名,以保证其提交的电子投标文件的真实性与有效性。这就意味着供应商需要在短时间内多次的、重复的完成意愿认证,虽然保障安全性,却忽略了用户的操作体验,并且短时间内频繁的意愿认证对系统的性能支撑造成不小的压力。同时意愿认证方式中的人脸识别等验证方式是需要成本支出的,这是对提供电子签名系统的平台方是一笔不小的开销。诸如此等问题造成用户抵触电子签名诸如上述情况会造成用户使用电子签名的意愿门槛增高,不利于电子签名的推广应用,与国家推广电子签名的初衷相悖,亟需解决。

技术实现要素:

8.本发明旨在提供一种基于安全组件配合可信身份令牌的机制的连续电子签名的方法及系统。本发明是通过可信身份令牌机制在签署人能够表达自己真实意愿的情况下,且签署人自己可控制的情况下,无需主动地、频繁地操作意愿认证即可完成电子签名。保证安全的前提下提供高效便捷的方法,为签署人减轻负担,为电子签名平台节约成本。

9.为了解决上述技术问题,本发明提供了一种基于安全组件的可信身份令牌的连续电子签名方法,包括以下步骤:

10.s1、业务系统向安全组件申请电子签名;

11.s2、所述安全组件获取电子签名参数;

12.s3、所述安全组件判断是否存在有效的可信身份令牌;若存在跳转到s4继续执行,若不存在跳转到s5继续执行;

13.s4、所述安全组件对比所述电子签名申请参数与安全身份数据,通过验证跳转s9继续执行,不通过验证跳转s5继续执行;

14.s5、所述安全组件与电子签名系统建立安全传输通道,并将所述电子签名申请参数发送给电子签名系统;

15.s6、在所述电子签名系统完成意愿认证,授权安全组件使用用户密钥;

16.s7、所述电子签名系统配合时间戳服务器创建所述可信身份令牌;

17.s8、所述电子签名系统对所述可信身份令牌做电子签名;并发送给所述安全组件;

18.s9、所述安全组件使用所述可信身份令牌加密所述电子签名申请参数,生成所述安全身份数据;

19.s10、所述安全组件配合签名验签服务器完成电子签名,返回结果给所述业务系统;

20.重复s1至s10,实现连续电子签名。

21.进一步地,所述安全组件形态包括不仅限于sdk、exe、dll库等;

22.进一步地,所述电子签名申请参数,包括所述业务系统承载的物理终端标识、所述业务系统标识、所述业务系统登录账号、一组随机数。

23.进一步地,所述电子签名申请参数中,所述随机数由所述安全组件生成。

24.进一步地,s3中所述安全组件判断是否存在有效的可信身份令牌,具体如下:

25.s31,所述安全组件配合签名验签服务器验证所述可信身份令牌数字签名有效性;验证通过继续s32,验证失败则跳转s5继续执行;

26.s32,所述安全组件验证配合时间戳服务器验证所述可信身份令牌是否处于有效期内,验证通过继续s4,验证失败跳转s5继续执行;

27.进一步地,s4中所述安全组件对比所述电子签名申请参数与安全身份数据,具体如下:

28.s41,所述安全组件使用对称加密算法,解密所述安全身份数据;

29.s42,所述安全组件对比已解密的安全身份数据与所述电子签名申请参数,对比内容有,所述业务系统承载的物理终端标识、所述业务系统标识、所述业务系统登录账号,两者一致情况下继续s43,两者不一致情况下跳转s5继续执行;

30.s43,所述安全组件对比已解密的安全身份数据与所述电子签名申请参数,对比内容有,所述随机数,两者不一致情况下继续s44,两者一致情况下跳转s5继续执行;

31.s44,所述安全组件使用对称加密算法,用可信身份令牌加密所述电子签名申请参数,替换所述安全身份数据;

32.进一步地,所述安全传输通道采用的是websocket和/或ssl/tls协议;

33.进一步地,所述电子签名系统根据所述业务系统安装形态不同,包含但不仅限于pc客户端,移动端;

34.进一步地,所述意愿认证方式包含但不仅限于签名密码、动态安全码、人脸识别、生物指纹、虹膜;

35.进一步地,所述s7中所述电子签名系统配合时间戳服务器创建所述可信身份令牌,具体如下:

36.s71,所述电子签名系统按照签署人意愿创建所述可信身份令牌;

37.s72,所述电子签名系统解析所述电子签名申请参数获取所述业务系统承载的物理终端标识、所述业务系统标识、所述业务系统登录账号、所述随机数;

38.s73,所述电子签名系统使用摘要算法,计算述业务系统承载的物理终端标识、所述业务系统标识、所述业务系统登录账号、随机数的哈希值;

39.s74,所述电子签名系统组合所述哈希值、时间戳生成所述可信身份令牌;

40.s75,所述电子签名系统按照签署人意愿设置所述可信身份令牌的有效时间;所述可信身份令牌的有效时间由安全策略与用户意愿共同决定;

41.进一步地,所述时间戳由国家授权中心提供的可信时间源生成;

42.进一步地,所述s9中所述安全组件使用所述可信身份令牌加密所述电子签名申请参数,具体如下:

43.s91,所述安全组件使用对称加密算法,利用可信身份令牌加密电子签名申请参数;

44.s92,生成加密后的所述安全身份数据;

45.s93,所述安全组件临时保存所述安全身份数据;

46.相应地,本技术还提供了一种基于安全组件的可信身份令牌的连续电子签名系

统,其特征在于包括业务系统,安全组件,电子签名系统,签名验签服务器,时间戳服务器;其中:

47.所述业务系统与所述安全组件相连接,用于所述业务系统向所述安全组件申请电子签名;

48.所述安全组件,分别与所述业务系统,所述电子签名系统、所述签名验签服务器、所述时间戳服务器相连接,用于所述安全组件向电子签名系统传输数据,用于所述安全组件从所述业务系统获取数据,用于所述安全组件向所述业务系统返回结果,用于所述安全中间验证签名,用于所述安全组件获取可信时间,用于临时存储所述安全身份数据,用于加解密所述电子签名申请参数,用于临时保存所述可信身份令牌;

49.所述电子签名系统与所述安全组件、所述签名验签服务器、所述时间戳服务器相连接,用于向所述安全中间传输数据,用于完成用于意愿认证,用于创建所述可信身份令牌,用于授权所述安全组件使用用户密钥,用户对所述可信身份令牌做电子签名;

50.所述签名验签服务器,与所述安全组件、所述电子签名系统连接,用于提供数字签名服务,用于提供数字签名验证服务;

51.所述时间戳服务器,与所述安全组件、所述电子签名系统连接,用于提供可信时间戳服务。

52.利用上述技术方案,本发明可以实现的有益效果有:

53.通过所述可信身份令牌机制,在所述安全组件闭环中处理签署人意愿认证,在一个可控可信的时间范围内,让签署人无需频繁操作意愿认证方式即可使用电子签名,简化用户操作,提高签名效率,缓解服务压力。

附图说明

54.图1是本发明基于安全组件的可信身份令牌的连续电子签名的步骤流程图。

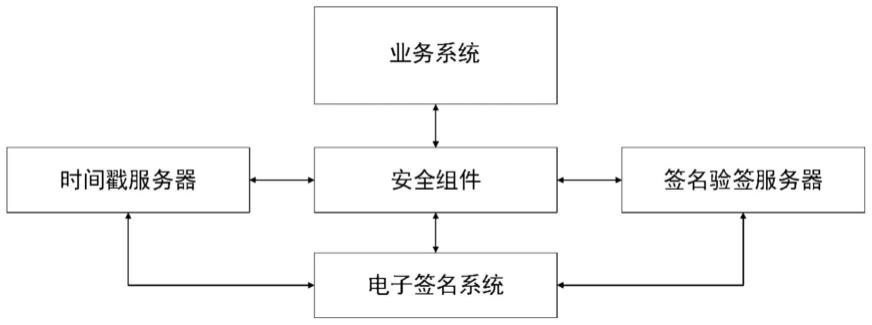

55.图2是本发明基于安全组件的可信身份令牌的连续电子签名方法及系统的架构图。

具体实施方式

56.下面将结合本发明实施例中的附图,对本发明实施例中的技术方案进行清楚、完整地描述。

57.如图1,是本发明实施例所述的基于安全组件的可信身份令牌的连续电子签名系统的架构图。所述基于安全组件的可信身份令牌的连续电子签名系统包括:业务系统,安全组件,电子签名系统,签名验签服务器,时间戳服务器。

58.所述业务系统与所述安全组件相连接,用于所述业务系统向所述安全组件申请电子签名;

59.所述安全组件,分别与业务系统、电子签名系统、签名验签服务器、时间戳服务器相连接;用于所述安全组件向电子签名系统传输数据,用于所述安全组件从所述业务系统获取数据,用于所述安全组件向所述业务系统返回结果,用于所述安全中间验证签名,用于所述安全组件获取可信时间,用于临时存储所述安全身份数据,用于加解密所述电子签名申请参数,用于临时保存所述可信身份令牌;

60.所述电子签名系统与所述安全组件、所述签名验签服务器、所述时间戳服务器相连接,用于向所述安全中间传输数据,用于完成用于意愿认证,用于创建所述可信身份令牌,用于授权所述安全组件使用用户密钥,用户对所述可信身份令牌做电子签名;

61.所述签名验签服务器,与所述安全组件、所述电子签名系统连接,用于提供数字签名服务,用于提供数字签名验证服务;

62.所述时间戳服务器,与所述安全组件、所述电子签名系统连接,用于提供可信时间戳服务。

63.如图2所示,是本发明基于安全组件的可信身份令牌的连续电子签名的步骤图,包括以下步骤:(本示例将以供应商使用投标客户端进行举例说明。)

64.s1、业务系统向安全组件申请电子签名;本技术中,业务系统是指企业或者机构为实现自身开展的业务功能而开发的信息系统,主要为数据电文提供从形成到办理这一过程中所涉及的业务功能,并提供与其它系统连接的数据接口。以政府采购行业举例,业务系统包含监管系统,交易系统,投标客户端,专家评审系统等。安全组件是用于实现电子签名功能的独立功能组件,负责电子签名整个过程中各环节与外部系统的各种交互操作,既可以作为一个通用模块集成到不同的业务系统之中,也可以单独部署为各种业务系统同时提供服务调用。当业务系统需要进行电子签名操作的时候,通过调用接口的方式向安全组件发起电子签名请求。同时安全组件也承担存临时存储与处理安全数据的职责。此示例中安全组件集成在投标客户端中,安全组件与投标客户端形成一个安全闭环。

65.s2、所述安全组件获取电子签名申请参数;本技术中,电子签名申请参数由业务系统承载的物理终端标识、业务系统标识、业务系统登录账号、一组随机数组成。业务系统承载的物理终端由业务系统部署安装的模式决定,包括移动端,pc端,定制化终端等。业务系统标识用于识别电子签名申请方的系统身份,防止为未授权系统违规调用电子签名服务。业务系统账号用于识别电子签名签署人的业务身份,其形态一般以账号+口令+权限组合为主。随机数由安全组件产生,用于保证每次调用事件的唯一性。此次示例中投标客户端承载的物理终端为pc端,业务系统登录账号形态为企业账号+口令+供应商权限。

66.s3、所述安全组件判断是否存在有效的可信身份令牌;若存在跳转到s4继续执行,若不存在跳转到s5继续执行;

67.当供应商在投标客户端点击电子签名时会进行以下判断:

68.s31,所述安全组件配合签名验签服务器验证所述可信身份令牌数字签名有效性;验证通过继续s32,验证失败则跳转s5继续执行;

69.s32,所述安全组件验证配合时间戳服务器验证所述可信身份令牌是否处于有效期内,验证通过继续s4,验证失败跳转s5继续执行;

70.首先需要验证可信身份令牌是否有效,此时安全组件向签名验签服务器申请验证可信身份令牌签名有效,用于保证可信身份令牌未被篡改与替换。其次安全组件会向时间戳服务器请求当前时间戳,用于比对可信身份令牌有效期。

71.本技术中,时间戳是对时间和其它待签名数据进行签名得到的数据,用于表明数据的时间属性,时间戳由产生与管理时间戳的可信服务机构提供。

72.本技术中,签名验签服务器基于pki体系和数字证书的数字签名,验证签名等运算功能的服务器,保证关键业务信息的真实性、完整性和不可否认性。

73.本技术中,判断可信身份令牌是否在有效期内,需结合安全策略共同分析决定,安全策略会判断供应商最近一次电子签名时间与本次电子签名时间的间隔,如果超过5分钟,无论可信身份令牌是否在有效期内,均需要供应商重新完成意愿认证,防止供应商在电子签名操作过程中,临时离开时被未授权人非法操作。

74.s4、所述安全组件对比所述电子签名申请参数与安全身份数据,通过验证跳转s9继续执行,不通过验证跳转s5继续执行;

75.本技术中,需要对比电子签名申请参数与安全身份数据,步骤如下:

76.s41,所述安全组件使用对称加密算法,解密所述安全身份数据;

77.s42,所述安全组件对比已解密的安全身份数据与所述电子签名申请参数,对比内容有,所述业务系统承载的物理终端标识、所述业务系统标识、所述业务系统登录账号,两者一致情况下继续s43,两者不一致情况下跳转s5继续执行;

78.s43,所述安全组件对比已解密的安全身份数据与所述电子签名申请参数,对比内容有,所述随机数,两者不一致情况下继续s44,两者一致情况下跳转s5继续执行;

79.s44,所述安全组件使用对称加密算法,用可信身份令牌加密所述电子签名申请参数,替换所述安全身份数据;

80.本技术中,电子申请参数由本技术中,电子签名申请参数由业务系统承载的物理终端标识、业务系统标识、业务系统登录账号、一组随机数组成。此次示例中投标客户端承载的物理终端为pc端,业务系统登录账号形态为企业账号+口令+供应商权限。此示例中随机数由安全组件产生。

81.本技术中,安全身份数据由供应商首次在电子签名系统中完成意愿认证时,安全组件获取的电子签名申请参数生成,临时保存在安全组件中。安全身份数据动态更新,保障每次申请事件的唯一性,防止出现重放攻击。

82.s5、所述安全组件与电子签名系统建立安全传输通道,并将所述电子签名申请参数发送给电子签名系统;

83.本技术中,安全传输通道采用的是websocket和/或ssl/tls协议,保障数据传输过程中的安全。

84.s6、在所述电子签名系统完成意愿认证,授权安全组件使用用户密钥;

85.本技术中,电子签名系统的意愿认证包含但不仅限于签名密码、动态安全码、人脸识别、生物指纹、虹膜。供应商需要根据数字证书的形态选择合适的意愿认证方式,例如供应商使用介质形态的数字证书时可使用签名密码来完成意愿认证。

86.s7、所述电子签名系统配合时间戳服务器创建所述可信身份令牌;

87.本技术中,可信身份令牌在电子签名系统中创建,具体步骤如下:

88.s71,所述电子签名系统按照签署人意愿创建所述可信身份令牌;

89.s72,所述电子签名系统解析所述电子签名申请参数获取所述业务系统承载的物理终端标识、所述业务系统标识、所述业务系统登录账号、所述随机数;

90.s73,所述电子签名系统使用摘要算法,计算述业务系统承载的物理终端标识、所述业务系统标识、所述业务系统登录账号、随机数的哈希值;

91.s74,所述电子签名系统组合所述哈希值、时间戳生成所述可信身份令牌;

92.s75,所述电子签名系统按照签署人意愿设置所述可信身份令牌的有效时间;所述

可信身份令牌的有效时间由安全策略与用户意愿共同决定;

93.本技术中,电子签名系统提供密码管理、密码运算能力,主要功能为意愿认证,电子签名,数据保护。

94.本技术中,时间戳服务器连接可信时间源提供可信时间戳服务,用于证明事件发生时时间属性的不可否认。包含时间戳的可信身份令牌才能在防止设置的有效时间被篡改。

95.本技术中,供应商需要授权启用可信身份令牌,供应商需要设置可信身份令牌的有效时间,保障用户对可信身份令牌的知情与可控,供应商可以在电子签名系统完成一次身份验证然后设置开启可信身份令牌。

96.本技术中,可信身份令牌的有效时间由安全策略与用户意愿共同决定,安全策略由大数据分析行业内用户制作电子投标文件时平均电子签名花费时间计算,得出一组可信时间阈值,例如15分钟,用户只能在这组可信时间阈值内设置可信身份令牌的有效时间,例如10分钟。

97.本技术中,可信身份令牌设置中断机制,供应商需要临时离开操作位置时,可在电子签名系统中中断可信身份令牌的授权。

98.s8、所述电子签名系统对所述可信身份令牌做电子签名;并发送给所述安全组件;

99.s9、所述安全组件使用所述可信身份令牌加密所述电子签名申请参数,生成所述安全身份数据;

100.本技术中,安全组件需要临时保存可信身份令牌与安全身份数据。安全身份数据通过对称加密进行加密,对称密钥为可信身份令牌。保障可信身份令牌与安全身份数据在使用时安全中间中实现闭环。

101.s10、所述安全组件配合签名验签服务器完成电子签名,返回结果给所述业务系统;

102.重复s1至s10,实现连续电子签名;

103.本技术中,当安全令牌被篡改或者替换时,需要供应商重新进行意愿认证。当电子签名申请参数与安全身份数据不一致时或者随机数出现重复时,需要供应商重新进行意愿认证。当安全令牌有效期失效时,需要供应商重新进行意愿认证。安全令牌与安全身份数据存储在安全组件中,安全组件集成在投标客户端中,实现了安全令牌与安全身份数据的闭环管理。安全组件与电子签名系统之间通过安全加密通道传输,保障数据的安全。安全令牌的创建与设置需要签署人授权。签署人可以在保障安全同时知情可控的情况下,不需要重复频繁的操作意愿认证即可实现连续的电子签名。

104.显然,所描述的实施例仅是本发明一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域普通技术人员在没有作出创造性劳动前提下所获得的所有其他实施例,都属于本发明保护的范围。上述具体实施方式只是对本发明的技术方案进行详细解释,本发明并不只仅仅局限于上述实施例,凡是依据本发明原理的任何改进或替换,均应在本发明的保护范围之内。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1