一种基于GHZ态的量子投票方法

一种基于ghz态的量子投票方法

技术领域

1.本发明涉及量子通信技术领域,特别是涉及一种基于ghz态的量子投票方法。

背景技术:

2.传统密码学以数学计算的复杂度为基础,想要破解密码信息就需要消耗大量算力,使得加密信息的价值超过破解信息所需要的代价,进而达到计算上安全。进入21世纪以后,随着单个计算机算力的迅速突破和分布式计算技术的普及,基于计算复杂度的传统密码体系面临巨大挑战。以量子力学原理为保密基础,如海森堡测不准原理、量子不可克隆定理、纠缠粒子的关联性和非局域性,量子密码体系作为新型加密方式得到快速发展。1984年,美国的bennett和加拿大的brassard利用单光子的偏振态共同研发了世界上第一个qkd(quantum key distribution)协议(bb84协议)。以此为开端,应对不同场景的量子协议被大量设计出来,并且取得了一系列的研究成果,如量子身份认证qia(quantum identity authentication),量子秘密共享qss(quantum secret sharing),量子隐私比较qpc(quantum private comparison),和量子安全直接通信qsdc(quantum secret direct communication)。

3.在现实中存在这样一种场景,如商业会议中的投票,存在两方合法用户和一个公布投票结果的半可信第三方,分别为alice,bob和tp(third part)。tp先发表需要对其进行投票的内容k1,alice和bob需要针对该内容进行投票,但投票结果对于tp是保密的。现有技术在投票阶段无法保证信息传输过程中的“信息论安全”,即通信过程中,使用经典密码体系对明文进行加密进而获得密文然后传输密文。在这一过程中,若投票信息被截获可以被拥有强大算力的计算机破解出来。本方案提出一种基于ghz态的量子投票方法能够解决这个问题。

技术实现要素:

4.本发明实施例提供了一种基于ghz态的量子投票方法,可以解决现有技术中存在的问题。

5.本发明提供一种基于ghz态的量子投票方法,投票主体包括两方合法用户alice、bob和半可信第三方tp,包括以下步骤:

6.第三方tp制备多组ghz态粒子对,将下标为1、2、3的粒子提取出来按顺序形成量子序列s1、s2和s3;

7.第三方tp在序列s2和s3中随机插入诱惑粒子,通过量子信道将s2发送给alice,将s3发送给bob;

8.alice和bob分别收到序列s2和s3之后通知第三方tp,第三方tp公布诱惑粒子位置及诱惑粒子对应的正确量子态,alice和bob进行第一次窃听检测;

9.确认无窃听后,第三方tp将需要投票的内容k1通过pauli矩阵加载到s1形成序列s1’

,按顺序公布自己所使用的pauli操作;

10.根据第三方tp公布的pauli操作,alice和bob获得投票内容,并对其进行投票,alice和bob分别将自己的投票倾向加载到s2和s3,得到s2’

和s3’

,同时分别在序列s2’

和s3’

中插入诱惑粒子,发送给第三方tp;

11.第三方tp收到s2’

和s3’

之后,alice和bob分别公布诱惑粒子位置及其测量基,第三方tp进行第二次窃听检测;

12.确认无窃听后,第三方tp丢弃窃听粒子,将s1’

,s2’

和s3’

中相同位置的三个粒子提取出来做联合测量,测量完成后按顺序公布测量结果序列,得到投票结果;

13.由第三方tp宣布投票结果。

14.优选的,ghz态包括8种不同状态,具体如下式表示:

[0015][0016][0017][0018][0019]

第三方tp制备的多组ghz态粒子对均处于φ0状态。

[0020]

优选的,第三方tp在序列s2和s3中随机插入诱惑粒子,每个诱惑粒子随机为|0》,|1》,|+》,|-》四种状态之一。

[0021]

优选的,alice和bob进行第一次窃听检测,包括以下步骤:

[0022]

alice和bob分别对序列s2和s3提取诱惑粒子,采用各位置诱惑粒子状态对应的正确测量基进行测量;

[0023]

将测量结果与第三方tp告知的诱惑粒子的初始态进行对比得到误差,将误差与设定的阈值进行对比;

[0024]

当误差低于设定的阈值时,则不存在外部窃听行为,协议进行到下一步;当误差高于设定的阈值时,则存在外部窃听行为,协议终止。

[0025]

优选的,所述k1为一个二进制序列。

[0026]

优选的,所述多组pauli矩阵根据下式进行单光子变换:

[0027]

σ

00

|0》=|0》,σ

00

|1》=|1》,σ

01

|0》=|1》,σ

01

|1》=|0》

[0028]

σ

10

》|0》=|0》,σ

10

|1》=-|1,》σ

11

|0》=|1》,σ

11

|1》=-|0》

[0029]

优选的,所述测量结果序列由φ0,φ1,φ2,φ3,φ4,φ5,φ6,φ7组合而成

[0030]

优选的,所述投票结果包括:

[0031]

若两名用户同意投票内容,则投票内容通过;反之,投票内容被否决。

[0032]

与现有技术相比,本发明的有益效果是:

[0033]

本发明利用三量子ghz态的物理纠缠特性对投票内容进行秘密传递,利用pauli矩阵对投票信息进行编码,因此能够保证投票人的信息是保密的。本发明的量子投票方法能够抵御假信号攻击,截获重发攻击和纠缠攻击,能够应用于两名合法用户的投票场景,并且对投票人的投票内容进行保密。

附图说明

[0034]

为了更清楚地说明本发明实施例或现有技术中的技术方案,下面将对实施例或现有技术描述中所需要使用的附图作简单地介绍,显而易见地,下面描述中的附图仅仅是本发明的一些实施例,对于本领域普通技术人员来讲,在不付出创造性劳动的前提下,还可以根据这些附图获得其他的附图。

[0035]

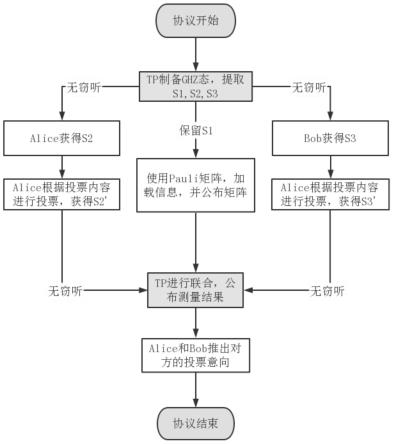

图1为本发明的一种基于ghz态的量子投票方法的流程图。

具体实施方式

[0036]

下面将结合本发明实施例中的附图,对本发明实施例中的技术方案进行清楚、完整地描述,显然,所描述的实施例仅仅是本发明一部分实施例,而不是全部的实施例。基于本发明中的实施例,本领域普通技术人员在没有做出创造性劳动前提下所获得的所有其他实施例,都属于本发明保护的范围。

[0037]

参照图1,本发明公开了一种基于ghz态的量子投票方法,该方法利用三粒子ghz态的纠缠特性,并借助于半可信第三方,实现两名用户对秘密信息秘密投票的功能。本发明的投票主体包括两方合法用户alice、bob和一个公布投票结果的半可信第三方tp,包括以下步骤:

[0038]

第一步:第三方tp制备充足的处于的ghz态粒子对,将下标为1、2、3的粒子提取出来按顺序形成量子序列s1、s2和s3,tp保留量子序列s1。

[0039]

ghz态包括8种不同状态,具体如下式表示:

[0040][0041][0042][0043][0044]

第二步:第三方tp在序列s2和s3中随机位置随机插入诱惑粒子做窃听检测,每个诱惑粒子可随机为|0》,|1》,|+》,|-》四种状态之一,通过量子信道将s2发送给alice,将s3发送给bob。

[0045]

第三步:alice和bob分别收到序列s2和s3之后通知第三方tp,第三方tp公布诱惑粒子位置及诱惑粒子对应的正确量子态,alice和bob进行第一次窃听检测。

[0046]

第一次窃听检测包括以下步骤:alice和bob分别对序列s2和s3提取诱惑粒子,采用各位置诱惑粒子状态对应的正确测量基进行测量;将测量结果与第三方tp告知的诱惑粒子的初始态进行对比得到误差,将误差与设定的阈值进行对比;当误差低于设定的阈值时,则不存在外部窃听行为,协议进行到下一步;当误差高于设定的阈值时,则存在外部窃听行为,协议终止。

[0047]

第四步:确认无窃听后,第三方tp将需要投票的内容k1(k1为一个二进制序列)通过pauli矩阵对s1中的每一位粒子进行pauli操作,形成新的量子序列s1’

,s1'=σis1,按顺序公

布自己所使用的pauli操作。具体的,根据表1对s1中的每一位粒子进行pauli操作。

[0048]

表1值与矩阵的对应关系

[0049][0050]

四种用于变换的pauli矩阵如公式(2)表示:

[0051][0052]

具有不同功能的pauli矩阵,分别作用于量子态|0》,|1》,那经过变换后的单光子有如公式(3)的变化:

[0053]

σ

00

|0》=|0》,σ

00

|1》=|1》,σ

01

|0》=|1》,σ

01

|1》=|0》

[0054]

σ

10

|0》=|0》,σ

10

|1》=-|1》,σ

11

|0》=|1》,σ

11

|1》=-|0》

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

(3)

[0055]

第五步:根据第三方tp公布的pauli操作,alice和bob获得投票内容,并对其进行投票,其中σ

00

为同意,σ

01

为反对。alice和bob分别将自己的投票倾向加载到s2和s3,得到s2’

和s3’

,同时分别在序列s2’

和s3’

中插入诱惑粒子,发送给第三方tp。

[0056]

第六步:第三方tp收到s2’

和s3’

之后,alice和bob分别公布诱惑粒子位置及其测量基,第三方tp进行第二次窃听检测。发现无窃听,协议进行到下一步;反之,终止协议。

[0057]

第七步:确认无窃听后,第三方tp丢弃窃听粒子,将s1’

,s2’

和s3’

中相同位置的三个粒子提取出来做联合测量,测量完成后按顺序公布测量结果序列,测量结果序列由φ0,φ1,φ2,φ3,φ4,φ5,φ6,φ7组合而成。得到投票结果。

[0058]

alice和bob都使用pauli矩阵将各自的信息加载在φ0的粒子上。tp对新粒子进行联合测量的所有结果如表2.1-2.3所示。表2.1-2.3对协议中秘密信息交换双方可能出现的所有情况进行汇总。即表2.1-2.3列出了协议中alice、bob两个合法用户和第三方tp,按照协议中规定的秘密信息pauli矩阵操作规则进行操纵后,最后tp联合测量得出的8种ghz态粒子对对应所有的pauli操作可能。

[0059]

表2.1φ0、φ1、φ2不同的pauli操作的结果

[0060][0061][0062]

表2.2φ3、φ4、φ5不同的pauli操作的结果

[0063][0064]

表2.3φ6、φ7不同的pauli操作的结果

[0065][0066]

第八步:由第三方tp宣布投票结果。若两名用户同意投票内容,则投票内容通过;反之,投票内容被否决。投票内容k1与投票内容通过的映射如表3所示。

[0067]

表3提案成功时ghz的状态

[0068][0069]

实施例1

[0070]

根据上述表格对方法进行简单举例说明。首先tp制备好三粒子ghz态φ0后,自己保留s1,s2发给用户alice,s3发给用户bob,由可得三个用户收到的量子态状态相同。

[0071]

假设被投票的信息为01:

[0072]

1、则tp选择σ

01

对s1进行操作得到s1’

,然后公布所选用的pauli矩阵σ

01

。

[0073]

2、根据被投票内容,alice赞成该内容,则选择σ

00

对s2进行操作,然后将s2’

返还给tp。

[0074]

3、根据被投票内容,bob反对该内容,则选择σ

11

对s3进行操作,然后将s3’

返还给tp。

[0075]

4、tp将s1’

,s2’

和s3’

联合测量获得φ6。

[0076]

5、根据表3可知,投票不通过。

[0077]

实施例2

[0078]

安全性分析

[0079]

1、对tp的安全性分析

[0080]

在方法中第三方tp需要做两件事情:

[0081]

(1)制备初始量子序列,第一次窃听检测,并分发量子序列。

[0082]

(2)接收加载过pauli矩阵的量子序列,第二次窃听检测,并公布联合测量结果。

[0083]

在制备初始量子序列的时候,该序列并不含有任何的信息,因此第三方tp是此时无法获得任何有效信息的。对于包含投票信息的两个量子,如果tp单独对其中一个进行测量,根据ghz态纠缠粒子的特效,tp依然得不到有效信息的。

[0084]

因此,协议中要求tp是半可信第三方,而不是完全可信第三方。

[0085]

2、截获/重发攻击

[0086]

若存在外部攻击者eve,在第三方tp向用户发送粒子序列的时,由于tp向alice发送的s2(bob发送的s3)中插入了诱惑粒子,进行第一次窃听检测。同理,在用户向tp发送粒子序列时候,用户在粒子序列中插入了诱惑粒子,进行第二次窃听检测。根据量子不可克隆定理(不破坏未知量子的情况下,克隆该量子是不可能的),eve的窃听行为必然带来对量子序列扰动。该扰动会通过误码率被用户发现,进而发现eve的窃听行为,进而终止协议。因此截获/重发攻击是不会成功的。

[0087]

2、纠缠攻击

[0088]

由于用户alice和bob具有等效性,窃听者eve对任意一个用户的窃听过程是一样的。假设窃听者eve对alice的粒子进行截获,并对s2中的粒子进行幺正操作e让其形成一个更大的希尔伯特空间,对|0》和|1》分别攻击之后形成的状态,如以下公式所示:

[0089][0090][0091][0092][0093]

其中{e

00

,e

01

,e

10

,e

11

}为算符e决定的四个纯态,满足归一化条件,如公式(8):

[0094]

[0095]

eve的幺正操作e的矩阵表示为公式(9):

[0096][0097]

由于ee*=i,所以a,b,a’,b’满足以下关系如公式(10):

[0098]

|a|2+|b|2=1

[0099]

|a'|2+|b'|2=1

[0100]

ab

*

=(a')

*

b'

ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

(10)

[0101]

进而得出公式(11):

[0102]

|a|2=|a'|2,|b|2=|b'|2ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

(11)

[0103]

如果eve对处于纠缠态的粒子进行攻击,窃听者的干扰必然引入错误,从而可以检测到窃听者的存在,概率为p,如公式(12):

[0104]

p=|b|2=1-|a|2=|b'|2=1-|a'|2ꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀꢀ

(12)

[0105]

当没有错误引入的时候,总粒子只能是与eve的辅助量子态的直积态。但是直积态表明辅助粒子与粒子之间没有任何关联性,所以窃听者不会获得任何有用的信息,由此证明纠缠攻击是不会成功的。

[0106]

尽管已描述了本发明的优选实施例,但本领域内的技术人员一旦得知了基本创造性概念,则可对这些实施例作出另外的变更和修改。所以,所附权利要求意欲解释为包括优选实施例以及落入本发明范围的所有变更和修改。

[0107]

显然,本领域的技术人员可以对本发明进行各种改动和变型而不脱离本发明的精神和范围。这样,倘若本发明的这些修改和变型属于本发明权利要求及其等同技术的范围之内,则本发明也意图包含这些改动和变型在内。

相关技术

网友询问留言

已有0条留言

- 还没有人留言评论。精彩留言会获得点赞!

1