攻击检测方法、装置、设备及可读存储介质与流程

本技术涉及计算机网络,尤其涉及一种攻击检测方法、装置、设备及可读存储介质。

背景技术:

1、网络攻击是利用网络信息系统存在的漏洞和安全缺陷对系统和资源进行攻击,以达到非法窃取系统数据资源等目的,如利用反序列化漏洞向目标服务器植入恶意脚本,以实现非法入侵和控制目标服务器。

2、面对网络攻击,一般采用网络防护设备对网络环境进行防护。传统防护设备通常根据已知的攻击特征检测入侵,定位发现流量中的已知攻击行为,但是无法检测到入侵攻击是否成功。

技术实现思路

1、有鉴于此,为解决上述技术问题,本技术提供一种攻击检测方法、装置、设备及可读存储介质。

2、具体地,本技术是通过如下技术方案实现的:

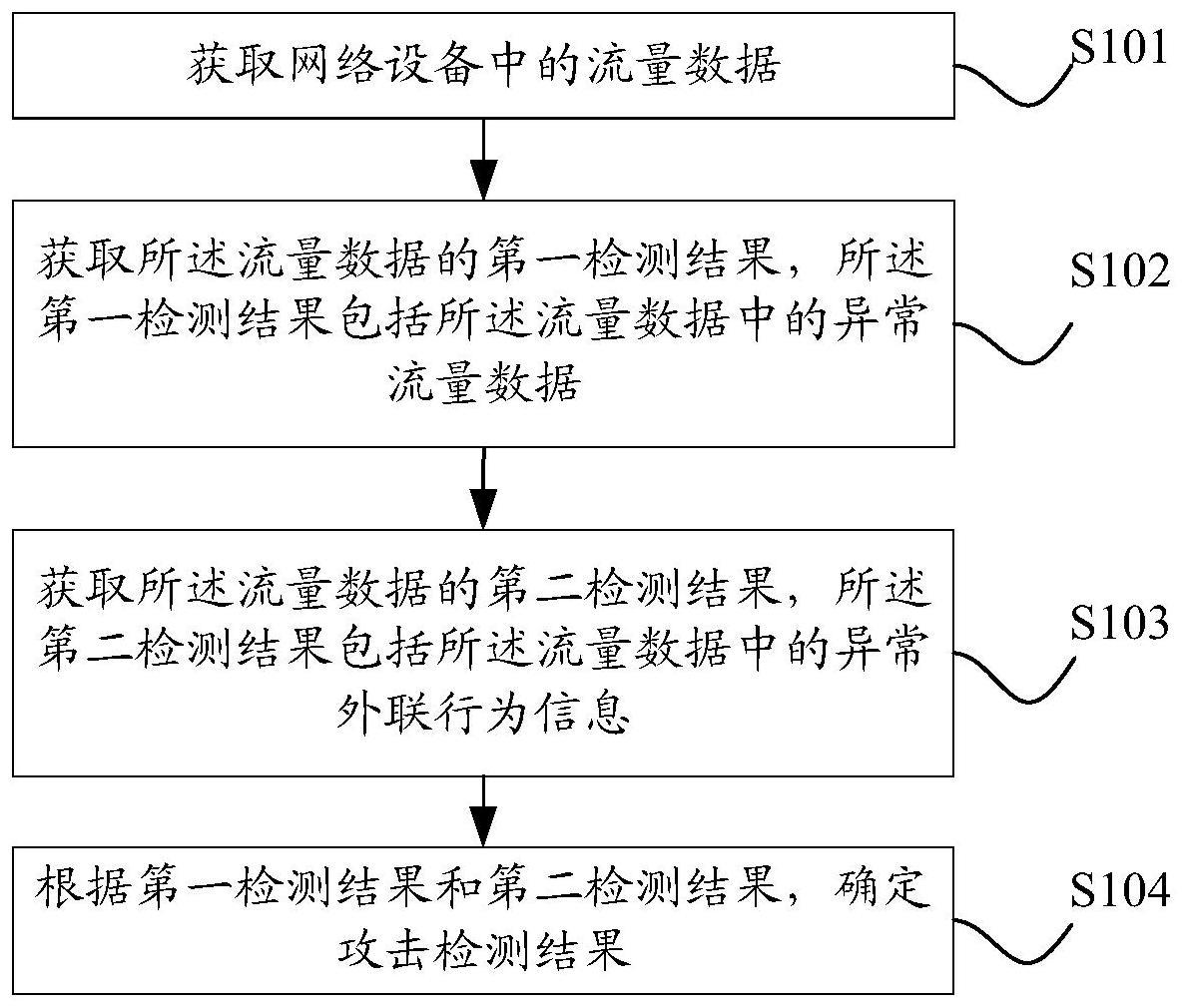

3、根据本技术实施例的第一方面,提供一种攻击检测方法,所述方法包括:

4、获取网络设备中的流量数据;

5、获取所述流量数据的第一检测结果,所述第一检测结果包括所述流量数据中的异常流量数据;

6、获取所述流量数据的第二检测结果,所述第二检测结果包括所述流量数据中包含的异常外联行为信息;

7、根据所述第一检测结果和所述第二检测结果,确定攻击检测结果。

8、可选地,所述获取所述流量数据的第一检测结果,包括:

9、将所述流量数据中的有效载荷与特征库所存储的多种攻击行为对应的攻击特征进行匹配;

10、响应于匹配结果指示所述有效载荷中包含所述攻击特征,得到第一检测结果,所述第一检测结果包括所述有效载荷对应的流量数据。

11、可选地,所述获取所述流量数据的第一检测结果,包括:

12、检测所述流量数据的有效载荷是否包含异常字符串,所述异常字符串包括域名、ip地址、编码字符串中的至少一项;

13、响应于所述有效载荷中包含异常字符串,得到所述第一检测结果,所述第一检测结果包括所述有效载荷对应的流量数据。

14、可选地,所述获取所述流量数据的第二检测结果,包括:

15、根据情报库存储的外联行为检测规则,判断所述流量数据是否指示外联行为;

16、将所述流量数据包含的地址与情报库所存储的多种攻击行为对应的异常地址进行匹配,获取地址匹配结果;

17、响应于所述流量数据指示外联行为、且所述流量数据对应的地址匹配结果指示异常地址匹配成功,得到所述第二检测结果。

18、可选地,所述外联行为包括对外的域名地址解析查询、ip地址的传输控制协议连接中的至少一项;所述流量数据包含的地址包括域名地址、ip地址中的至少一项。

19、可选地,响应于获取到的所述第二检测结果包括异常外联行为信息,所述根据所述第一检测结果和所述第二检测结果,确定攻击检测结果,包括:

20、获取所述第一检测结果中的异常流量数据对应的目的ip地址、所述异常流量数据对应的第一发送时间;

21、获取所述第二检测结果中所述异常外联行为信息对应的流量数据的源ip地址、所述流量数据对应的第二发送时间;

22、响应于所述目的ip地址与所述源ip地址相同、且所述第一发送时间和所述第二发送时间的时间差满足设定阈值,确定攻击检测结果指示攻击成功。

23、可选地,响应于获取到的第二检测结果中不包括异常外联行为信息,所述根据所述第一检测结果和所述第二检测结果,确定攻击检测结果,包括:

24、在所述第一检测结果包括异常流量数据的情况下,确定攻击检测结果指示攻击失败。

25、根据本技术实施例的第二方面,提供一种攻击检测装置,所述装置包括:

26、数据获取模块,用于获取网络设备中的流量数据;

27、第一检测模块,用于获取所述流量数据的第一检测结果,所述第一检测结果包括所述流量数据中的异常流量数据;

28、第二检测模块,用于获取所述流量数据的第二检测结果,所述第二检测结果包括所述流量数据中包含的异常外联行为信息;

29、结果确定模块,用于根据所述第一检测结果和所述第二检测结果,确定攻击检测结果。

30、可选地,所述第一检测模块具体用于:

31、将所述流量数据中的有效载荷与特征库所存储的多种攻击行为对应的攻击特征进行匹配;

32、响应于匹配结果指示所述有效载荷中包含所述攻击特征,得到第一检测结果,所述第一检测结果包括所述有效载荷对应的流量数据。

33、可选地,所述第一检测模块具体用于:

34、检测所述流量数据的有效载荷是否包含异常字符串,所述异常字符串包括域名、ip地址、编码字符串中的至少一项;

35、响应于所述有效载荷中包含异常字符串,得到所述第一检测结果,所述第一检测结果包括所述有效载荷对应的流量数据。

36、可选地,所述第二检测模块具体用于:

37、根据情报库存储的外联行为检测规则,判断所述流量数据是否指示外联行为;

38、将所述流量数据包含的地址与情报库所存储的多种攻击行为对应的异常地址进行匹配,获取地址匹配结果;

39、响应于所述流量数据指示外联行为、且所述流量数据对应的地址匹配结果指示异常地址匹配成功,得到所述第二检测结果。

40、可选地,所述外联行为包括对外的域名地址解析查询、ip地址的传输控制协议连接中的至少一项;所述流量数据包含的地址包括域名地址、ip地址中的至少一项。

41、可选地,响应于获取到的所述第二检测结果包括异常外联行为信息,所述结果确定模块具体用于:

42、获取所述第一检测结果中的异常流量数据对应的目的ip地址、所述异常流量数据对应的第一发送时间;

43、获取所述第二检测结果中所述异常外联行为信息对应的流量数据的源ip地址、所述流量数据对应的第二发送时间;

44、响应于所述目的ip地址与所述源ip地址相同、且所述第一发送时间和所述第二发送时间的时间差满足设定阈值,确定攻击检测结果指示攻击成功。

45、可选地,响应于获取到的第二检测结果中不包括异常外联行为信息,所述结果确定模块具体用于:

46、在所述第一检测结果包括异常流量数据的情况下,确定攻击检测结果指示攻击失败。

47、根据本技术实施例的第三方面,提供一种电子设备,所述电子设备包括:存储器和处理器;所述存储器,用于存储计算机程序;所述处理器,用于通过调用所述计算机程序,执行上述攻击检测方法。

48、根据本技术实施例的第四方面,提供一种计算机可读存储介质,其上存储有计算机程序,所述程序被处理器执行时实现上述攻击检测方法。

49、本技术实施例提供的技术方案可以包括以下有益效果:

50、在本技术提供的技术方案中,获取流量数据的第一检测结果和第二检测结果,根据第一检测结果可以确定是否存在攻击行为,基于第二检测结果可以确定是否存在异常外联行为;通常受攻击设备受到攻击后会外联互联网的某个特定站点,通过查看是否存在外联行为可以判断是否攻击成功。应用本技术的技术方案,结合检测结果指示的攻击行为和异常外联行为,可以判断是否攻击成功,以便更好地进行攻击行为阻断处理。

51、应当理解的是,以上的一般描述和后文的细节描述仅是示例性的和解释性的,并不能限制本技术。此外,本技术中的任一实施例并不需要达到上述的全部效果。

52、通常终端感染病毒或者木马程序后会主动外联互联网的某个特定站点进而被黑客控制,查看是否存在外联行为判断是否被黑客控制并发起网络攻击,

- 还没有人留言评论。精彩留言会获得点赞!