基于中间件进程植入的网络攻击反制方法及软件系统与流程

本技术涉及计算机网络安全,具体涉及基于中间件进程植入的网络攻击反制方法及软件系统。

背景技术:

1、攻击诱捕与反制技术是网络安全防御体系的核心组成部分,通过部署各类诱饵能够捕获穿透安全防御体系的高级攻击,并对其给予入侵反制。现有的攻击诱捕与反制技术主要是以下两种:通过agent在操作系统中部署监听常用端口以及通过专用设备伪造应用系统web页面。最终,当攻击流量触发后进行牵引,返回预定好的反制工具,进行攻击反制。

2、现有的攻击诱捕与反制技术由于实用性不足和危险性高等问题,存在诸多缺陷,主要缺陷为以下两点:

3、(1)动态效果不足

4、动态实时更新是攻击诱捕与反制的核心能力,对外模拟的各类服务需要与现有业务完美融合。但是由于技术路线等诸多原因,导致难以平衡仿真性和安全运营成本,导致该类技术整体实战效果不佳。

5、通过agent在操作系统中部署监听常用端口可以自定义模拟出相应的伪装服务,同时具有部署快捷的优点。但是监听端口的业务逻辑过于简易,无法与攻击者产生较为复杂的交互,几乎为纯静态模式,容易被发现绕过,且遭遇攻击时无法进行自动响应。

6、通过专用设备伪造应用系统web页面理论上可以模拟出具有较高仿真程度业务陷阱,也可以根据业务变化进行实时更新,但是问题在于需要仔细研究每一个web应用,根据其业务逻辑和项目代码进行诱饵的专项设计,并创建业务数据交互流。同时,由于该技术路线需要长期“养罐”,高昂的安全运营成本导致推广使用产生实战效果极难。

7、(2)危险性高

8、伪装服务需要对外进行暴露才能够产生相应的诱捕效果,但是直接暴露服务意味着引入更多的风险,现有的技术存在收益不对等的问题。因此,需要研究二者兼得的方式。

9、通过agent在操作系统中部署监听常用端口由于只有监听程序,不存在其他业务解析逻辑,但是却需要将服务器服务对外映射,增大了整体风险。

10、通过专用设备伪造应用系统web页面会大幅度提高危险性,为了进行高交互,内置了较多带有业务逻辑的问题代码,直接暴露存在被攻击者攻破后,破解整个专用设备的风险,引发更大的威胁。

技术实现思路

1、本技术正是为了解决上述技术问题而设计的一种基于中间件进程植入的网络攻击反制方法及使用该方法的软件系统和装置。通过开发新一代网络攻击诱捕和反制技术发现潜伏性攻击,并给予针对性地反制,克服原有环境中实用性不足和危险性高的问题,为现代化混合型数据中心的网络安全体系建设提供高效支撑能力。

2、本技术解决其技术问题所采用的技术方案是:

3、一种基于中间件进程植入的网络攻击反制方法,由网络服务端服务器执行,其中,所述方法包括:

4、s100:接收客户端访问请求;

5、s200:判定所述访问请求是否为http协议,若是,解析http请求;

6、s300:根据http请求的解析结果,判断是否需要对客户端进行反制;

7、s400:若是,则重定向系统api;

8、s500:根据http请求的解析结果,生成响应信息;

9、s600:返回响应信息至客户端。

10、所述基于中间件进程植入的网络攻击反制方法,其中,所述步骤s200中解析http请求包括:

11、解析出http请求中的请求类型、请求url、请求头和请求体。

12、所述基于中间件进程植入的网络攻击反制方法,其中,所述步骤s300中判断是否需要对客户端进行反制的方法包括:

13、根据http请求的解析结果判定其所访问的服务器进程是否为目标进程;所述目标进程的类型包括但不限于tomcat、nginx进程;

14、从目标进程中找到目标函数;所述目标函数包括但不限于send、recv函数。

15、所述基于中间件进程植入的网络攻击反制方法,其中,所述s400中重定向系统api包括:

16、定位至所述目标函数;

17、重写目标函数指令,将目标函数开头n个字节指令修改为jmp跳转指令,其中,5≤n≤9;

18、跳转至识别访问请求相关客户端的行为模式步骤。

19、所述基于中间件进程植入的网络攻击反制方法,其中,所述s500中根据http请求的解析结果,生成响应信息包括以下步骤:

20、识别访问请求相关客户端的行为模式;即:将所述步骤s200中http请求的解析结果与反制行为识别库比对,确定其属于哪类需要反制的行为模式;

21、生成对访问请求相关客户端的反制策略;即:根据其所属需要反制的行为模式与反制规则库进行比对,判断其是否符合反制规则库中的任意一条规则;

22、若是,由反制规则库生成对访问请求相关客户端的反制策略响应信息。

23、所述基于中间件进程植入的网络攻击反制方法,其中,所述反制行为识别库是一个可动态扩展反制行为识别的数据库,包括但不限于:高危url识别、敏感信息恶意下载识别、中间件漏洞利用识别和远程控制木马利用识别。

24、所述基于中间件进程植入的网络攻击反制方法,其中,所述反制规则库是一个可动态扩展处置规则的数据库,包括但不限于:

25、高危url规则,重写http响应,生成具有反制内容的脚本;

26、敏感文件下载规则,重写http响应,生成具有反制功能的可执行程序。

27、所述基于中间件进程植入的网络攻击反制方法,其中,所述具有反制内容的脚本包括但不限于:迷惑信息,提供虚假诱导型信息,诱导黑客进行后续的渗透工作;

28、所述具有反制功能的可执行程序包括但不限于:远控木马,通过返回远控木马使黑客下载并执行木马程序。

29、所述基于中间件进程植入的网络攻击反制方法,其中,所述返回响应信息至客户端,即通过重写响应流量,将反制策略响应信息以http响应的方式送回。

30、所述基于中间件进程植入的网络攻击反制方法,其中,所述方法包括对服务端服务器的部署:

31、在所述服务器部署统一管理模块并配置监控的进程;

32、在所述服务器配置行为识别模块和反制行为识别库;

33、在所述服务器配置处置决策模块及反制规则库;

34、在所述服务器配置重写响应流量模块;

35、所述统一管理模块包括:

36、生命周期管控:开启或关闭反制功能;

37、配置文件更新:将最新配置同步到反制行为识别库和反制规则库中。

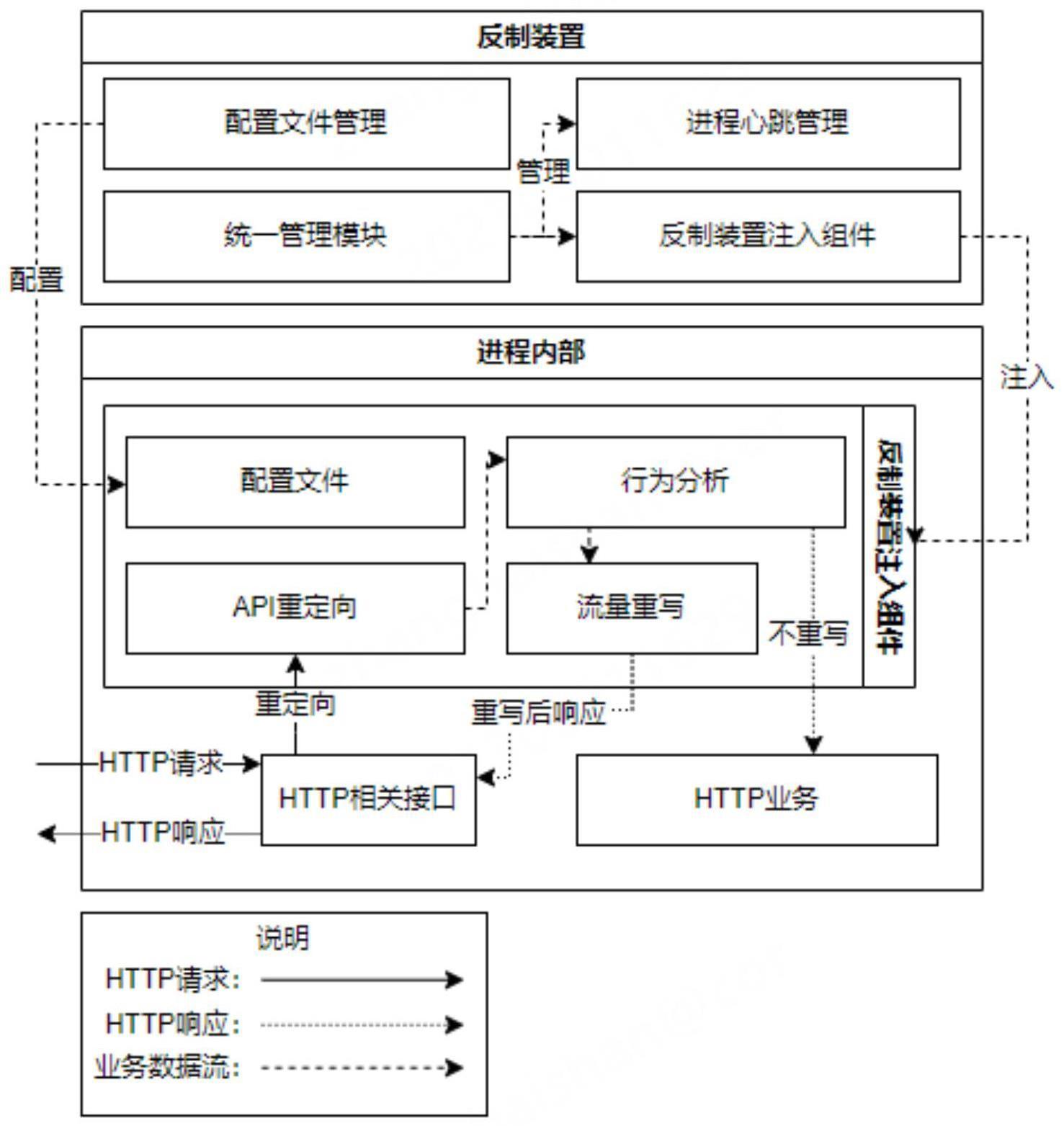

38、基于中间件进程植入的网络攻击反制方法的软件系统,其中,所述系统是具备所述任一项基于中间件进程植入的网络攻击反制方法的软件系统;所述系统包括统一管理模块、重定向系统api模块、行为识别模块、处置决策模块和重写响应流量模块;由统一管理模块对其他模块进行全生命周期的管理,重定向系统api模块用于进行操作系统内部的流量劫持,行为识别模块用于进行流量内部敏感操作的识别,处置决策模块用于根据不同的敏感操作作出处置和响应决策,重写响应流量模块用于针对响应体进行重写,将所需要的欺骗页面或反制程序写入其中。

39、基于中间件进程植入的网络攻击反制方法的装置,其中,所述装置是一台具备联网功能的电子设备、服务器或云服务平台;

40、所述电子设备加载了具备所述基于中间件进程植入的网络攻击反制方法的软件系统;

41、所述服务器加载了具备所述基于中间件进程植入的网络攻击反制方法的软件系统;

42、所述云服务平台加载了具备所述基于中间件进程植入的网络攻击反制方法的软件系统。

43、本技术的核心关键点是给真实应用系统,赋能http攻击反制,化被动为主动。应对传统的http攻击主要采用攻击“过滤”以及蜜罐“采集”攻击,就算有攻击反制也是在独立的蜜罐系统当中,由于蜜罐系统有明显的蜜罐特征,往往很难吸引攻击者进入提前“圈套”,而“植入式网络攻击反制方法”则可以给真实的业务系统植入反制模块,则可以最大程度的迷惑攻击者,引诱攻击者使用我们返回给攻击者的反制内容,最大程度提升反制效果。

44、本技术的实施将会直接推动国家网络安全体系的革新,真正、彻底的进入主动防御、动态防御的时代。

45、本技术实施例采用的上述至少一个技术方案能够达到以下有益效果:能够彻底解决现代攻防环境下攻击诱捕与反制体系的瓶颈,将自身感知系统隐藏在真实应用中,规避了“养罐”等复杂、危险的操作。通过实施关联规则,针对敏感行为及时响应,进行封堵和反制。

- 还没有人留言评论。精彩留言会获得点赞!