一种基于CP-ABE的边缘计算下时间敏感访问控制方法及装置与流程

本发明属于云计算模式安全领域,具体是一种基于cp-abe的边缘计算下时间敏感访问控制方法及装置。

背景技术:

1、作为云计算模式的拓展和延伸,边缘计算将用户终端的上行计算任务,或者云端的下行计算任务进行分解,并迁移到靠近数据源头的边缘节点进行处理,从而达到有效地缓解网络带宽负载、较好地支持实时响应等目的(culler, david e. the once andfuture internet of everything[j]. getmobile: mobile computing andcommunications, 2017)。然而,边缘计算的“云-边-端”框架,致使云计算的安全机制无法直接应用到该边缘计算中(周俊, 沈华杰, 林中允等. 边缘计算隐私保护研究进展[j].计算机研究与发展, 2020)。因此,如何设计面向边缘计算的数据共享方案,用于确保共享数据的机密性、完整性和可用性,是亟需解决的问题(张佳乐, 赵彦超等. 边缘计算数据安全与隐私保护研究综述[j]. 通信学报, 2018)(李辉, 李秀华, 熊庆宇等. 边缘计算助力工业互联网:架构、应用与挑战[j]. 计算机科学, 2021)。

2、cp-abe(bethencourt j, sahai a, waters b. ciphertext-policy attribute-based encryption[c]//2007 ieee symposium on security and privacy. piscataway:ieee press, 2007)可以提供一对多、细粒度的数据共享模式,但其存在无法满足时间约束需求、加解密的计算开销大,缺乏对不同实体身份的验证等问题,制约了其在边缘计算环境中的应用和推广。对此,国内外研究学者开展了大量的工作,尝试从时空约束、外包计算和轻量级计算等方面,对cp-abe进行改进和扩展,以满足边缘计算环境的要求。

3、(1)时空约束:文献(kan y, zhen l, jia x, et al. time-domain attribute-based access control for cloud-based video content sharing: a cryptographicapproach[j]. ieee transactions on multimedia, 2016)将时间嵌入到密文和密钥中,设计时间敏感的多媒体数据共享方案;文献(迪力夏提·吾普尔, 韩舒艳, 古丽米热·尔肯等. 基于时间限制的用户撤销cp-abe方案[j]. 新疆大学学报(自然科学版), 2019)提出了基于时间限制的cp-abe方案,通过指定用户访问数据的期限,实现对用户定时撤销的功能;对于具有层次化结构的用户,基于递归数据集,文献(zhang j w, ma j f, li t, etal. efficient hierarchical and time-sensitive data sharing with userrevocation in mobile crowdsensing[j]. security and communication networks,2021)设计了分层的时间敏感的cp-abe方案;将时间域信息和位置域信息融合到属性加密过程中,文献(彭红艳, 凌娇, 覃少华, 等. 面向边缘计算的属性加密方案[j]. 计算机工程, 2021)设计了同时满足时间约束和位置约束的cp-abe方案;针对边缘计算环境具有的实时性和移动性,文献(p. prathap nayudu; krovi raja sekhar. dynamic time andlocation information in ciphertext-policy attribute-based encryption withmulti-authorization[j]. intelligent automation&soft computing, 2023)设计了支持时间和位置属性的cp-abe方案。

4、(2)外包计算:文献(xiong h, zhao y, peng l, et al. partially policy-hidden attribute-based broadcast encryption with secure delegation in edgecomputing[j]. future generation computer systems, 2019)提出了可以实现隐藏部分策略、直接撤销和验证外包解密的cp-abe方案;文献(闫玺玺, 何广辉, 于金霞. 可验证的密文策略属性基加密安全外包方案[j]. 密码学报, 2020)设计了改进的模幂安全外包算法,并且实现了对外包解密的验证功能;文献(杨贺昆, 冯朝胜, 晋云霞, 等. 支持可验证加解密外包的cp-abe方案[j]. 电子学报, 2020)采用改进的安全模指数外包算法,将终端用户的加解密任务外包,设计了支持可验证的cp-abe方案;文献(王峥,孙枭. 雾计算中支持计算外包的微型属性加密方案[j]. 计算机工程与科学, 2022)提出了密钥与密文定长的个性化的微属性加密方案,并将部分加解密任务外包,从而减轻了终端设备的计算开销。

5、(3)轻量级计算:针对cp-abe中的双线性配对计算开销较大的问题,文献(odeluv, das a k. design of a new cp‐abe with constant‐size secret keys forlightweight devices using elliptic curve cryptography[j]. security andcommunication networks, 2016)提出了轻量级的基于椭圆曲线的属性加密方案,用于提高加解密的速度;文献(yang y, shi r, li k, et al. multiple access controlscheme for ehrs combining edge computing with smart contracts[j]. futuregeneration computer systems, 2022)在文献(董江涛, 闫沛文, 杜瑞忠. 雾计算中基于无配对cp-abe 可验证的访问控制方案[j]. 通信学报, 2021)的基础之上,引入区块链机制,设计了无配对cp-abe方案,用于实现验证访问事务正确性的功能。为了保护患者电子健康记录的隐私性,文献(yang y, shi r, li k, et al. multiple access controlscheme for ehrs combining edge computing with smart contracts[j]. futuregeneration computer systems, 2022)提出了支持外包和用户属性撤销的轻量级cp-abe方案。

6、综上所述,cp-abe机制虽然取得长足进展,但目前仍缺乏综合考虑时间约束需求、计算资源受限,以及身份验证等问题的方案。

技术实现思路

1、本发明的目的在于克服现有技术中存在的问题,提供一种基于cp-abe的边缘计算下时间敏感访问控制方法及装置。

2、本发明采取以下技术方案:一种基于cp-abe的边缘计算下时间敏感访问控制方法,包括:

3、s1:可信权威机构生成公共参数和主密钥;

4、s2:可信权威机构根据不同数据使用者的属性,生成对应的用户密钥,用户密钥包括唯一标识、属性密钥和签名密钥;

5、s3:数据使用者根据不同的属性密匙,生成对应的转换密匙;

6、s4:数据拥有者根据不同数据使用者的签名私钥以及访问树,生成密文给云服务器,以及生成时间约束信息给时间服务器;

7、s5:时间服务器根据时间约束信息,生成验证结果;

8、s6:边缘节点根据验证结果和时间陷门,生成时间令牌;

9、s7:数据使用者申请解密密文,将转换密钥发送给边缘节点,边缘节点从云服务器获取密文,边缘节点根据密文、转换密匙、访问树中叶子节点属性以及时间令牌,完成部分解密任务,生成部分解密密文;

10、s8:数据使用者执行,输入部分解密密文和数据使用者的属性密钥,输出明文。

11、在一些实施例中,所述步骤s1包括:

12、构造合数阶双线性群和质数阶线性群;

13、选取随机数;

14、选取四个哈希函数;

15、根据合数阶双线性群、质数阶线性群、随机数和哈希函数生成公共参数和主密钥。

16、在一些实施例中,步骤s2包括:

17、数据使用者向可信权威机构发出注册请求,可信权威机构为数据使用者选取唯一身份标识;

18、根据唯一身份标识生成属性密钥以及签名密钥,并发送给数据使用者。

19、在一些实施例中,步骤s3包括:用户选取随机数作为解密密钥,利用解密密钥和属性密钥,生成转换密钥。

20、在一些实施例中,步骤s4包括:

21、s41:构造访问树;

22、a)当节点与时间相关联时,则按照标准时间控制系统获取约束时间,根据计算,对签名得:

23、,式中p为系统公共参数,sksig为用户的签名私钥,id为用户唯一标识,ui为针对每个用户选取的随机数;

24、将签名后的时间约束信息发送给时间服务器;

25、b)每个节点 x有两个关联值和;

26、如果节点有时间约束,则添加关联值 t x,设置,而根据是否有时间约束分为两部分;和表示根节点的关联值,选取根节点秘密值,设置;

27、s42:随机选取对称密匙,利用对称加密算法加密明文,同时计算,式中 k为对称密匙,均为系统公共参数,为系统主密钥,h0为系统哈希函数之一,id为用户唯一标识;

28、s43:利用签名密钥对密文进行哈希签名;,式中,式中p为系统公共参数,为签名密匙,为对称加密算法加密后的明文,id为用户唯一标识,ui为针对每个用户选取的随机数,h为系统哈希函数之一;

29、s44:根据密文所在访问树节点属性生成,,式中 x为每个叶子的节点,为叶子结点的属性,kx1为每个节点对应的关联值,为系统公共参数,h1为系统哈希函数之一;

30、s45:令 y表示时间相关联的节点集合,对于任意关联节点,选取随机数,生成对应的陷门:,式中为随机数,、为系统公共参数,ty为有时间约束节点的关联值,h1和h2为系统哈希函数,为按照标准时间控制系统获取的约束时间;

31、s45:生成密文:。

32、在一些实施例中,步骤s5包括:

33、根据时间约束信息,验证是否成立,式中pksig为签名公钥, s和分别为s41和s43中生成的哈希签名;

34、若成立,将时间加入时间集合 t;否则,则拒绝此加入时间集合 t;

35、对时间,发布相应的验证结果,式中为系统公共参数。

36、在一些实施例中,步骤s6包括:

37、计算时间约束关联值:

38、

39、计算时间令牌:。

40、在一些实施例中,步骤s7包括:

41、s71:数据使用者申请解密密文,将转换密钥发送给边缘节点;

42、s72:计算所有叶子节点的普通属性值:

43、,

44、式中, q j和 q j ’为边缘节点的转换密钥,cx和cx’为访问树中所有叶节点加密后的密文;

45、s73:计算具有时间约束的叶子节点的时间约束值:

46、,

47、式中 q j为边缘节点的转换密钥,tky为系统中发布的时间令牌;

48、s74:合并各处理值,获得叶子节点值:

49、1)若节点不包含时间约束:

50、;

51、2)若节点与时间相关联:

52、;

53、s75:根据访问树性质,递归获得访问树非叶子节点值,非叶子结点的值为:

54、,

55、式中z为当前节点的孩子节点,,;

56、s76:计算访问树根节点的值:

57、;

58、s77:根据上传密文,生成部分解密密文:

59、。

60、在一些实施例中,步骤s8包括:

61、对部分解密密文进行验签,验证公式是否成立,若成立,则证明此时密文为原先数据拥有者发送且未被篡改;若公式不成立,则停止解密,并输出;

62、根据数据使用者属性密钥计算对称密钥:

63、,

64、式中c1和c2为加密后的部分密文,fr为访问树根节点的值,为用户解密密钥,q为用户的属性密钥;

65、解密获得明文。

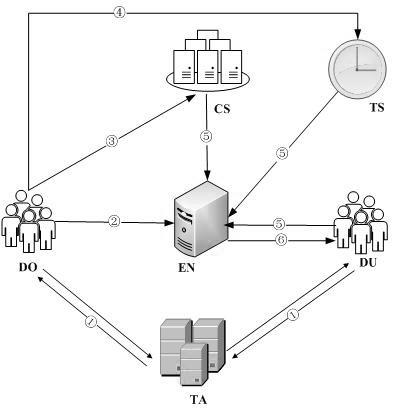

66、一种基于cp-abe的边缘计算下时间敏感访问控制装置,包括:

67、可信权威机构,负责生成公共参数和主密钥,并根据数据使用者的属性,生成对应的私钥;

68、云服务器,提供数据的存储和访问功能;

69、边缘节点,负责生成时间令牌,完成部分的解密任务;

70、时间服务器,负责统一时间约束的格式,验证时间约束的完整性;

71、数据拥有者,负责设置具有时间约束的访问控制策略,并根据此策略加密数据,上传至cs;提供无证书公钥哈希签名功能;

72、数据使用者,负责生成边缘节点的转换密钥;验证密文的完整性;并在其属性满足do的访问控制策略时,才能解密该密文。

73、与现有技术相比,本发明具有以下有益效果:

74、1、引入时间信息,构建时间约束的访问策略树,用于满足具有时间约束的数据共享需求;

75、2、将部分的解密任务外包给边缘节点,用于分担终端设备的计算任务;

76、3、对密文进行无证书公钥哈希签名,实现身份验证和完整性验证。

- 还没有人留言评论。精彩留言会获得点赞!