一种基于同态加密的网络控制系统隐私保护方法

本发明涉及信息物理系统控制,尤其涉及一种基于同态加密的网络控制系统隐私保护方法。

背景技术:

1、信息物理系统是集成计算、通信与控制等多领域为一体的新型人工智能系统,包含了网络通信、嵌入式计算和网络控制等多种系统工程,注重计算资源与物理资源的紧密结合与协调,现主要用于物联传感、智能家居、智能交通和智能电网等领域,因此,具有重要而广泛的应用前景。

2、信息物理系统主要由感知层、网络层和控制层三个部分组成。感知层主要采集环境中具体的信息数据。网络层主要进行数据传输,为系统提供实时的网络服务。控制层则需要对数据进行分析,并将分析结果返回客户端。然而,网络层作为连接信息世界和物理世界的桥梁,在开放的网络环境下,系统间的信息交互必然会受到物理世界诸多不确定因素的影响,数据传输的安全性将受到极大挑战。而且,控制层中的数据库存放着大量用户的隐私数据,若一旦被攻击就会出现大量的隐私泄露问题。因此,为保证数据不被恶意篡改,保持数据的完整性,以及用户隐私不被泄露,在数据在传输过程中采取必中要的安全措施至关重要。此外,由于物理设备的硬件约束,其计算和通信资源通常存在限制。综上所述,在存在资源限制的情况下,如何保护数据的隐私性和安全性,同时实现对网络控制系统的有效控制,是信息物理系统亟需解决的问题。

3、同态加密算法作为一种特殊的加密算法,允许直接对加密数据执行计算,且计算过程完美的保护了原始的数据信息,符合隐私计算的计算模式,即既提供了对数据处理能力,又实现了“数据不可见”的目标,是密码学研究的一个重要领域。针对合作竞争网络中的智能体隐私保护问题,中国优秀硕士学位论文数据库《基于隐私保护的多智能体系统二部一致性研究》基于paillier同态加密算法,设计一种加密交互协议,有效地保护了智能体初始状态的隐私性,并且实现了多智能体系统二部一致性。但其只保护了智能体的初始状态的隐私性,并未对整个通信过程中传递的智能体状态进行加密,而且并没有考虑硬件设备资源有限的问题;专利cn113312635a《一种基于状态隐私保护的多智能体容错一致性方法及系统》将隐私保护用在多智能体容错一致性问题上,基于加密算法对多智能体的系统状态及其与邻近智能体之间的状态差值进行多次加密运算,最终实现状态一致。但并未考虑通信资源受限的问题,而且计算与邻近智能体的状态差值后并未直接进行解密,而是进一步加密,使得算法更为复杂。因此,设计可允许直接在加密数据进行运算的资源节省型隐私保护控制方法,是确保网络控制系统稳定性及数据隐私性的核心问题。

技术实现思路

1、有鉴于此,本发明针对信息物理系统中的数据安全问题,提供了一种基于同态加密的网络控制系统隐私保护方法,这是一种仅利用加密数据即可保证系统渐近稳定的控制方法,可以避免了通信资源的浪费,又降低了频繁数据传输和存储过程中潜藏的数据泄露风险,尽最大程度地保证了系统数据隐私性。

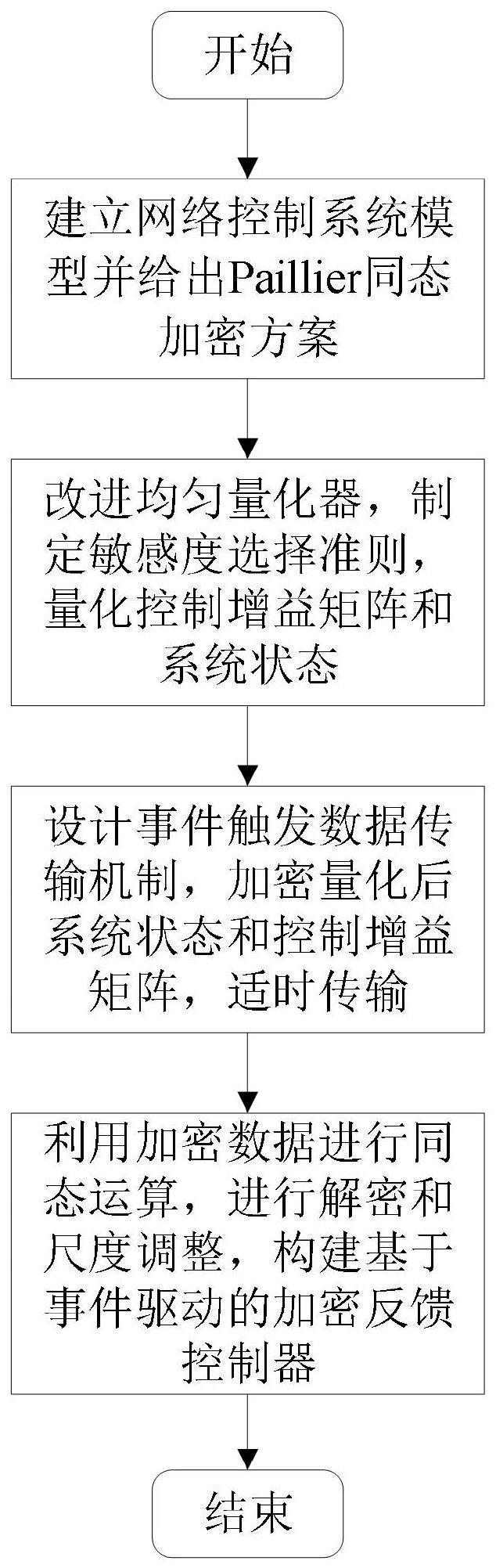

2、本发明提供的一种基于同态加密的网络控制系统隐私保护方法,包括如下步骤:

3、s1:建立网络控制系统模型,并介绍paillier同态加密算法及性质;

4、s2:改进均匀量化器,制定静态和动态量化敏感度选择准则,分别对控制增益矩阵和系统状态进行量化;

5、s3:设计基于事件触发的数据传输机制,确定传输时刻后加密量化后的系统状态和控制增益矩阵得到加密数据,将其传输到控制器端;

6、s4:利用接收的加密数据进行同态运算,将加密结果传回到系统,而后进行解密和尺度调整,构建基于事件驱动的加密反馈控制器,保证网络控制系统的渐近稳定。

7、在一种可能的实现方式中,在本发明提供的上述基于同态加密的网络控制系统隐私保护方法中,步骤s1,建立网络控制系统模型,并给出paillier同态加密方案,具体包括:

8、利用一般线性离散系统方程对网络控制系统进行模型描述:

9、x(t+1)=ax(t)+bu(t) (1)

10、其中,t=1,2,...表示采样时刻;表示t个采样时刻的状态;表示状态矩阵,表示输入矩阵;表示k个采样时刻的控制输入。如果系统是稳定的,一定存在增益矩阵使得a-bk的所有特征值所有负实部。和分别表示维度为n,n×n,n×m和m×n的实数空间。因此,控制输入形如u(t)=-kx(t)。特别地,对于系统(1),可以通过求解离散时间线性二次规划问题,通过离线计算得到增益矩阵k。而且任意给定的正定矩阵q=qt,必存在矩阵p=pt,满足下列代数riccati方程:

11、(a-bk)tp(a-bk)-p+q=0 (2)

12、同时基于步骤s1,paillier同态加密方案的加密原理如下:

13、(1)密钥生成

14、随机选择两个长度相等且互相独立的大素数p和q,满足gcd(pq,(1-p)(1-q))=1,其中运算“gcd(a,b)”表示整数a和整数b的最大公约数为1。在这种情况下,得到公钥kp=pq。进一步令λ=lcm(p-1,q-1),其中运算“lcm(a,b)”表示整数a和整数b的最小公倍数。进一步令μ=λ-1mod kp,其中运算符号“mod”表示模运算。在这种情况下,得到私钥ks=(λ,μ)。

15、(2)加密

16、输入明文x(t),满足表示区间[0,kp)的整数集合。然后,根据等概率分布在选择随机数r,满足gcd(x(t),kp)=1,其中表示上的正整数集合。基于此,对明文x(t)进行加密运算得到的密文为c=enc(x(t),kp)。

17、(3)解密

18、输入密文表示在区间内的正整数集合。然后,对于任意整数z,定义整数除法函数l(z)=(z-1)/kp。基于此,对密文c进行解密运算得到的明文为m=dec(x(t),kp,ks)。

19、此外,paillier同态加密方案是一种满足加法和数乘的同态加密算法,具有以下性质:加法同态性质:对于明文m1+m2的密文enc(m1+m2,kp)由下列式子计算得到:

20、

21、数乘同态性质:对区间(0,kp)内的正整数k,明文km的密文enc(km,kp)由下列式子计算得到:

22、

23、在一种可能的实现方式中,在本发明提供的上述基于同态加密的网络控制系统隐私保护方法中,步骤s2,改进均匀量化器,制定静态和动态量化敏感度选择准则,分别对控制增益矩阵和系统状态进行量化,具体包括:

24、首先,对于任意实数x,均匀量化器设计如下:

25、

26、其中,m和δ为整数,分别表示量化器的饱和值和敏感度;运算符号表示向下取整函数。特别地,对于区间内[-m,m]的任意整数ν,如果x∈[(v-1/2)δ,(v+1/2)δ],通过上述量化器量化可以得到qu(x)=v。

27、然后,基于上述量化器,选择如下静态敏感度δk,对控制增益矩阵k量化。

28、

29、其中,ε1>0为正实数,λmin(q)表示矩阵q的最小特征值。假设量化后的控制增益矩阵为当敏感度δk如上选择时,利用量化后的控制增益矩阵仍能够保证网络控制系统渐近稳定,所以对于任意给定的正定矩阵必存在矩阵使得成立。

30、进一步,基于上述量化器,选择如下动态敏感度δx,对系统状态x(k)量化。

31、δx≤σ||x(t)|| (7)

32、其中,

33、

34、假设量化后的系统状态为利用量化后的控制增益矩阵和系统状态仍能够保证网络控制系统渐近稳定,即对于任意给定的正定矩阵必存在矩阵使得成立。

35、在一种可能的实现方式中,在本发明提供的上述基于同态加密的网络控制系统隐私保护方法,其特征在于,基于步骤s3,设计基于事件触发的数据传输机制,确定传输时刻后加密量化后的系统状态和控制增益矩阵得到加密数据,将其传输到控制器端,具体包括:

36、设计基于事件触发的数据传输机制为:

37、

38、其中,

39、

40、tk表示第k个触发时刻,t∈[tk,tk+1)表示触发误差,运算符号“inf{·}”表示下确界函数。

41、基于上述的基于事件触发的数据传输机制,确定特定的触发时刻。然后,选择满足要求的大素数p,q和随机数r,得到公钥kp,对和加密,分别记为和并将其传递给控制器端。

42、在一种可能的实现方式中,在本发明提供的上述基于同态加密的网络控制系统隐私保护方法,其特征在于,基于步骤s4,利用接收的加密数据进行同态运算,将加密结果传回到系统,而后进行解密和尺度调整,构建基于事件驱动的加密反馈控制器,保证网络控制系统的渐近稳定,具体包括:

43、基于加密数据和利用paillier同态加密方案的加法和数乘运算性质,可计算密文数据将其传递回系统,利用秘钥ks对其进行解密,进一步对进行尺度调整,得到基于事件驱动的加密反馈控制器。

44、

45、网络化控制系统的加密控制流程图如图2所示。

46、本发明提供的上述基于同态加密的网络控制系统隐私保护方法,针对信息物理系统中存在的通信资源有限和数据安全等问题,提出一种基于同态加密的网络控制系统隐私保护方法,仅利用加密数据即可实现系统渐近稳定。首先对网络控制系统进行建模,并介绍paillier同态加密方案;然后,改进均匀量化器,制定静态和动态量化敏感度选择准则,分别对控制增益矩阵和系统状态进行量化;接着,设计基于事件触发的数据传输机制,确定传输时刻,加密量化后的系统状态和控制增益矩阵得到加密数据,将其传输到控制器端;最后,利用加密数据进行同态运算,将加密结果传回到系统而后进行解密和尺度调整,构建基于事件驱动的加密反馈控制器,保证网络控制系统的渐近稳定。上述方法利用paillier同态加密算法,设计基于事件驱动的加密反馈控制器,对系统状态信息均进行了加密保护,有效避免了第三方用户对系统数据的监听和窃取;并且设计事件触发数据传输机制,既避免了通信资源的浪费,又降低了频繁数据传输和存储过程中潜藏的数据泄露风险,尽最大程度地保证了系统数据隐私性。

- 还没有人留言评论。精彩留言会获得点赞!