一种基于入侵检测的跳变周期调整系统、方法及电子设备

本发明属于信息与网络安全,涉及一种跳变周期调整系统、方法及电子设备,尤其涉及一种基于入侵检测的跳变周期调整系统、方法及电子设备。

背景技术:

1、为应对诸如木马、蠕虫、病毒、dos等网络攻击,传统网络防御技术如签名、访问控制、安全漏洞扫描、防火墙、入侵检测等陆续地被研究出来。这些技术极大地提高了网络防御水平,逐渐成为了网络安全防御的标配。但是,随着网络攻击手段的不断更新,在面对诸如木马端口跳变、跳代理攻击、协议转化攻击、ddos攻击以及其他各种不同的未知攻击手段面前,目前广泛采用的防御技术越来越显得力不从心。为改变gogns局面,移动目标防御思想被提了出来,其致力于构建一种动态的、异构的、不确定的网络,通过增加系统随机性或减少系统的可预见性,以达到预防、延迟或阻断网络攻击的目的。跳变网络技术是在移动目标防御思想的基础上构建起来的一种防御技术,它很好的弥补了传统防御技术的不足,为抵抗不确定的或者未知的攻击提供了良好的防御能力,在较高安全性的应用场景中具有重要的作用。

2、然而,目前的跳变网络技术还不够成熟,远远达不到应用需求,主要是由于自身的性能问题一直没有得到有效的解决,从而严重制约了其在实际场景中的应用。在众多的影响跳变网络性能的因素中,其中一个比较重要的影响因素是调整跳变周期的问题。调整跳变周期会影响到网络的抗攻击能力,以及网络的传输性能。这是由于当跳变周期设置较短时,网络地址在单位时间内变化的速度就会足够快,从而能够抵抗网络攻击,但也使得系统消耗较多的网络资源,从而降低网络的传输性能;反之,当跳变周期设置较长时,敌人则会有较多的时间分析出网络地址,从而发起网络攻击。因此,调整跳变周期时不仅要考虑跳变网络的抗攻击能力,也要考虑其网络传输性能。但是,由于网络的抗攻击能力和传输性能是相互矛盾的,因而跳变周期的设置相对困难。如何使得跳变周期能够较好地平衡抗网络攻击能力与网络传输性能,是跳变网络性能优化所面临的一个难点。针对这一难点,国内外研究者进行了深入的探索,并取得了一些不错的研究成果。jafarian j等人利用openflow开发了一个移动目标防御(mtd)的软件架构,并提出了一种基于openflow的周期性随机分配主机虚拟ip的方法(文献1)。该方法使用openflow控制器在预设的跳变周期内为主机分配一个随机虚拟ip,并将其转换为主机的真实ip,使其能够抵御诸如隐蔽扫描、蠕虫病毒传播等攻击。但是,这种方法面对网络攻击时经常凭经验预设跳变周期,为主机随机分配虚拟地址,然而跳变周期小而会频繁地为主机分配虚拟地址,会降低系统的可用性能。针对jafarian j等人的问题,李伟等人基于量子密钥,提出了终端地址跳变图案生成方法(文献2)。在预设跳变周期后,通信双方可以使计算出的跳变图谱按照预设的跳变周期进行跳变,这使得除通信双方以外的第三方无法得知当前提供服务的网络地址,从而保证了网络的安全。但是跳变周期的设置往往凭借设计者的经验与感觉,因此容易出现跳变周期设置不合理的问题,从而影响网络的抗攻击能力和传输性能。针对李伟等人的问题,cheng lei等人提出了自适应的跳变周期调整的端地址跳变方法(文献3)。该方法通过感知敌人攻击的策略,即分辨出扫描攻击,以及针对因高跳变开销大而造成的低可用性问题,以建立满意模型理论的方式,来指导端地址进行周期性跳变,从而提高了网络的抗攻击能力和传输性能。然而,该方法因常用在端跳变的场景,仅有局部的抗攻击能力,而不具备在网络环境下的抗攻击能力。鉴于此,防御者在设置跳变周期作为网络防御技术时需要综合考虑外部的攻击能力、系统的可用性以及网络的安全性等多种因素。回顾基于网络地址跳变的防御技术,大多数仅利用端口、地址跳变来达到抵抗网络攻击的目的。然而,这些技术容易被攻击者破解从而无法实现对网络强有力的保护。因此,如何对网络攻击的能力进行感知,并据此自适应地调整跳变周期,以间接地改变网络地址,提高网络的抗攻击能力成为了现阶段的研究重点。

3、参考文献

4、[1]jafarian j,alshaer e,duan q.august).openflow random host mutation:transparent moving target defense using software defined networking.[c]//workshop on hot topics in software defined networks.acm,2010.

5、[2]李伟,卢刚,一种安全通信方法、一种安全通信系统及通信终端地址跳变图案生成方法,2020,cn111224775a.

6、[3]lei chen,zhang h q,ma d h,et al.network moving target defensetechnique basedrnon self-adaptive end-point hopping[j].arabian journal forscience and engineering,2017,42(8):3249-3262.

技术实现思路

1、针对如何对网络攻击的能力进行感知,并据此自适应地调整跳变周期,以间接地改变网络地址,提高网络的抗攻击能力的问题,本发明提供了一种基于入侵检测的跳变周期调整系统、方法及电子设备。本发明依赖可信环境,可信环境包含,普通网络节点内嵌可信设备,并且在可信设备内和网络地址变化及动态配置的控制模块构成网络跳变节点。跳变节点与普通网络节点以完全兼容的方式接入网络,并能像普通的网络节点一样正常地进行相互联连接和访问。

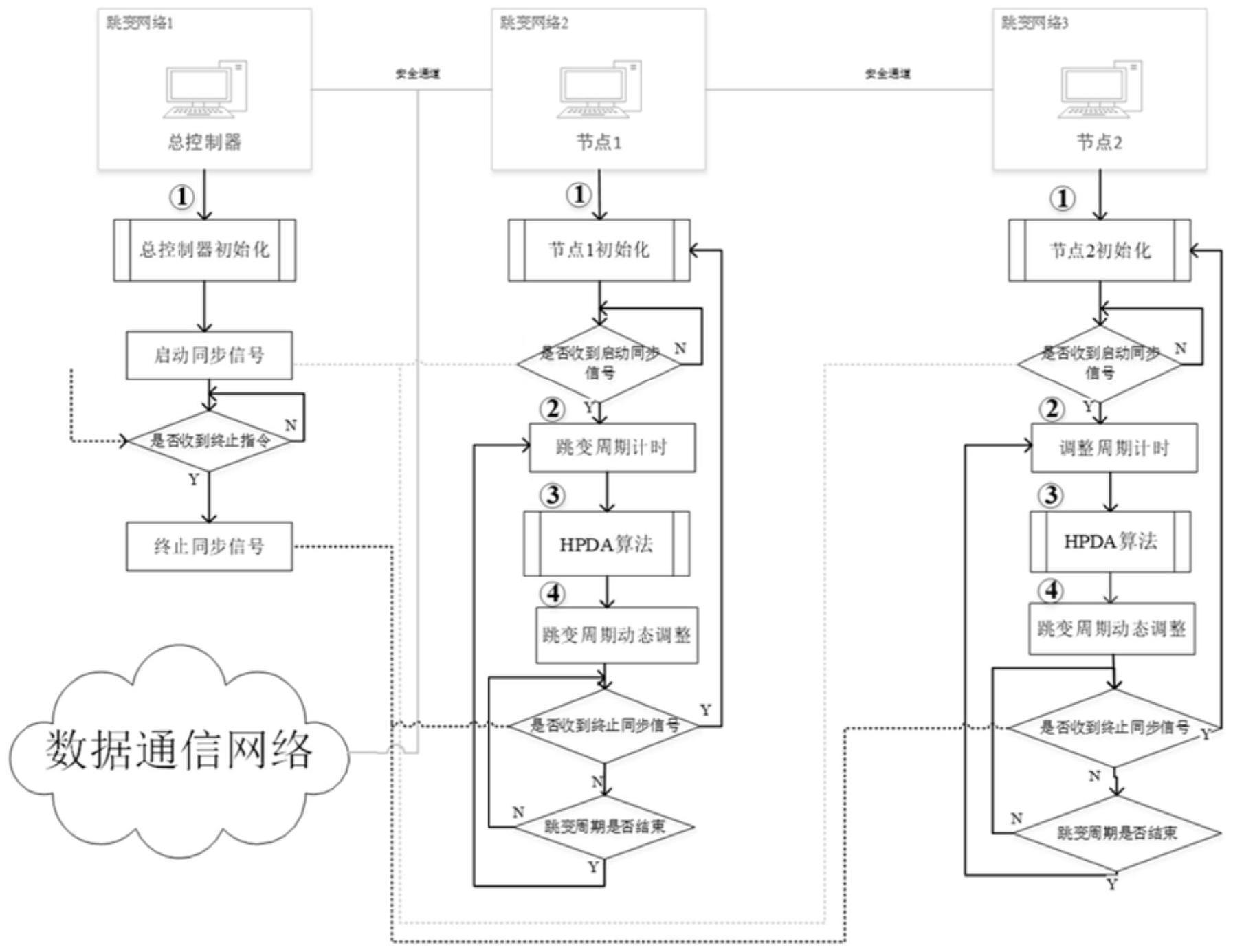

2、本发明的系统所采用的技术方案是:一种基于入侵检测的跳变周期调整系统,包括若干网络跳变节点;所述网络跳变节点是内嵌可信设备的普通网络节点;所述可信设备包括可信计算模块、入侵检测模块、控制模块;

3、指定一个网络跳变节点为控制节点,控制节点内嵌跳变控制模块,并配置跳变启动指令模块、跳变停止指令模块、高精度时钟同步模块、以及安全传输通道;

4、所述网络跳变节点与普通网络节点一样以完全兼容的方式接入网络,网络跳变节点之间用安全传输通道连接。

5、本发明的方法所采用的技术方案是:一种基于入侵检测的跳变周期调整方法,包括以下步骤:

6、步骤1:设置跳变周期配置参数文件,控制节点通过安全传输通道向网络跳变节点发送跳变周期配置参数文件,以及跳变启动指令或发送跳变停止指令;

7、步骤2:网络跳变节点接到跳变周期配置参数文件和跳变启动指令后,完成系统参数初始化;

8、步骤3:入侵检测模块一旦检测到攻击,便分析与统计攻击情况,获取攻击强度,并将其更新于跳变周期配置参数文件中;

9、步骤4:跳变周期动态计算,网络跳变节点根据跳变周期配置参数文件和在高精度时钟同步模块控制下,进行跳变周期调整,并在控制模块中更新计算结果。

10、作为优选,步骤1中所述跳变周期配置参数,包括上一跳变周期ti-1,当前跳变周期ti,下一跳变周期ti+1,系统合格率p0,偏好因子σ,调整尺度μ,入侵检测误差系数α,攻击次数λ,一次攻击成功率p和攻击强度θ。

11、作为优选,步骤3的具体实现包括以下子步骤:

12、步骤3.1:入侵检测模块检测m种攻击类型,记为s1,s2,s3,s4,…,sm,以及攻击类型对应的攻击次数分别为λ1,λ2,λ3,λ4,…,λm,和一次攻击成功的概率分别为p1,p2,p3,p4,…,pm;

13、步骤3.2:根据攻击强度θ=λp,计算m种攻击类型所对应的攻击强度分别为λ1p1,λ2p2,λ3p3,λ4p4,…,λmpm;其中,λ为攻击次数,p为一次攻击成功率,θ为攻击强度;

14、步骤3.3:计算平均攻击强度

15、作为优选,步骤4的具体实现包括以下子步骤:

16、步骤4.1:计算攻击强度θ=λ·p;其中,λ为攻击次数,p为一次攻击成功率,θ为攻击强度;

17、步骤4.2:计算系统防御力pd(t)=e-pλt;其中,t表示攻击间隔时间;

18、步骤4.3:计算最大系统收益其中,t为跳变周期,σ为偏好因子;

19、步骤4.4:计算当前跳变周期ti=ti-1+μ(ti-1-argmaxc(t));其中,ti-1为上一跳变周期,μ为调整尺度,argmaxc(t)指最大系统收益的所对应的参数t;

20、步骤4.5:计算下一跳变周期ti+1=ti+μ(pd(t)-p0);其中,p0为系统合格率,pd(t)表示系统的防御力。

21、作为优选,步骤4.4的具体实现包括以下子步骤:

22、步骤4.4.1:定义二维数组a=[][],一维数组t_ar=[5,60],变量ti=0;

23、步骤4.4.2:将变量i赋值min(t_ar);

24、步骤4.4.3:计算ti=ti+i/50,计算攻击强度θ=λ·p,计算系统收益

25、步骤4.4.4:a(i)(1)=c(ti),a(i)(2)=ti;

26、步骤4.4.5:将变量i值加1;

27、步骤4.4.6:比较i的值是否小于max(t_ar)的值,若是,则回转执行步骤4.4.3;若不是,则执行步骤4.4.7;其中,max()表示获取数组中最大值的元素;

28、步骤4.4.7:ti=argmax(a),ti为当前跳变周期。

29、作为优选,步骤4.4.7的具体实现包括以下子步骤:

30、步骤4.4.7.1:将变量j赋值1;

31、步骤4.4.7.2:判断j+1与length((j)(1))的关系;其中length()表示求数组元素的数;length((j)(1)表示二维数组a第一列的个数;

32、若j+1小于length((j)(1)),则比较a(j)(1)的值是否小于a(j+1)(1)的值,若是,执行步骤4.4.7.2;若不是,则执行步骤4.4.7.3;

33、步骤4.4.7.3:交换a(j+1)(1)与a(j)(1)的值;

34、步骤4.4.7.4:将变量j值加1;

35、步骤4.4.7.5:判断;若j等于length(a),则sort(a),其中,sort()为排序函数,即将数组的元素从小到大排序,ti=a(max(length(a)))(2),并返回ti;否则继续执行步骤4.4.7.2。

36、本发明的电子设备所采用的技术方案是:一种电子设备,包括:

37、一个或多个处理器;

38、存储装置,用于存储一个或多个程序,当所述一个或多个程序被所述一个或多个处理器执行时,使得所述一个或多个处理器实现所述的基于入侵检测的跳变周期调整方法。

39、本发明的有益效果包括:

40、(1)机密性良好;本发明选择一种可靠的安全通道来传递系统参数以及本发明所涉及的相关参数。此外,本发明还采用了一种可信设备来建立可信计算区域,因此本发明的全部计算过程,以及计算结果是安全且难以被预测的;

41、(2)自适应性良好;本发明依赖入侵检测系统对网络攻击的感知能力,根据感知的攻击情况动态地进行跳变周期的计算,以获得自适应的跳变周期;

42、(3)抗攻击性强;采用发明计算得到的跳变周期配置参数文件的跳变周期,使得网络地址按照跳变周期的设置值进行周期性跳变,降低了暴露或者被跟踪网络地址的风险,具有抗攻击能力;

- 还没有人留言评论。精彩留言会获得点赞!