一种基于等值测试的密文审查方法、装置和系统

本发明涉及端到端的通讯加密(end-to-endencrypted,简称:e2ee),尤其涉及一种基于等值测试的密文审查方法、装置和系统。

背景技术:

1、端到端的通讯加密技术(end-to-endencrypted)已经成为大势所趋,如国外流行的whatsapp,telegram等即时通讯app都已经采用了e2ee技术。最基本的e2ee模型如图1所示,假设alice与bob正在通过第三方平台(如:facebook,whatsapp)进行端到端的通信,alice和bob事先已经通过密钥协商建立了共享密钥。alice发送消息"hello"至bob,该消息首先会在alice的客户端上进行加密再经过第三方平台转发至bob,bob接收到加密消息后,通过客户端解密,最终呈现消息“hello”。从e2ee模型可以看出,e2ee保证了消息的保密性和完整性,只有拥有密钥的双方能够解密消息,即使是第三方平台也无法得知消息的具体内容。

2、显然,正确的使用e2ee技术能够更好的保护用户的隐私安全和数据安全。这主要是因为,在e2ee技术之前,很多提供即时通讯服务的厂商所推出的应用中,用户所发送的消息对中心服务器而言都是透明的。这在一定程度上来说,与近年提出的个人隐私安全保护是背道而驰的。因此,使用e2ee技术将用户发送的信息进行加密,可以使得中心服务器无法知道用户发送的具体内容。然而如果采用e2ee技术,那又将会给内容审核造成阻碍。如何在不解密用户密文的情况下去检查密文是否包含违规信息是极具挑战的。到目前为止,厂商采用的e2ee环境下的内容审核技术主要有:用户举报、可追踪技术、元数据分析。

3、其中,用户举报功能一方面依赖于群体的力量,比如在一些社交媒体类的应用中(如:新浪微博)对于能够看到的内容,用户可以对一些违反社区规定的发文进行举报,提升用户的内容审核参与感;另一方面依赖于消息接收方的积极响应或维权(如:微信),在一些即时通讯的应用中,接收者对消息发起举报。平台接收到举报后,可以进一步的对消息进行处理。因此,用户举报比较依赖于群体的力量,然而,在e2ee环境下,只有发送方和接收方才可以知道明文信息,这就导致群体的力量在e2ee环境下是失效的。

4、追踪技术:其主要是为了满足违规消息的溯源需求,为了能够打击违法犯罪分子或惩戒发布违规内容的用户,需要能够追踪到消息的源头发送者。然而在e2ee环境下消息可能是匿名发送,则不能直接追踪到源发送者。目前存在两种方案可供选择:(a)在每一个消息的元数据方面增加源发送者的加密后的身份标识信息;(b)厂商维护一个消息摘要数据库。一旦违规消息的摘要确定,那么通过消息摘要数据库则可以找到消息的源发送者。因此,追踪技术只能用作事后的溯源使用,无法阻止违规信息的发送。它只能用作一种事后的分析手段去追究违规用户的责任。因此这种技术只能在违规信息发送前起到一定的警示作用,但无法直接阻止违规操作的发生。

5、元数据分析:在内容审核范围内的元数据分析一般是指针对发送消息的元数据分析,主要包括对消息的发送时间、发送对象、发送者、发送频率等相关数据进行分析,分析过程中还会结合机器学习等人工智能模型。元数据分析一般都是在用户设备的客户端上进行的,通常来说元数据分析是发生在用户设备上并且在分析过程中不存储、使用和发送未加密的消息,则认为是保证了用户的个人隐私的。但是这种基于用户客户端分析的技术会极大的消耗客户端的计算资源,同时其分析的内容也是用户未加密前的明文,这种伪隐私保护技术难以在实际生活环境中得到运用。

6、综上,目前在e2ee通信环境下,对用户发送的密文进行有效审核大多为概率分析或事后溯源,无法对密文内容进行有效审核。

技术实现思路

1、本发明的目的在于解决上述现有技术存在的缺陷,提供一种基于等值测试的密文审查方法、装置和系统。

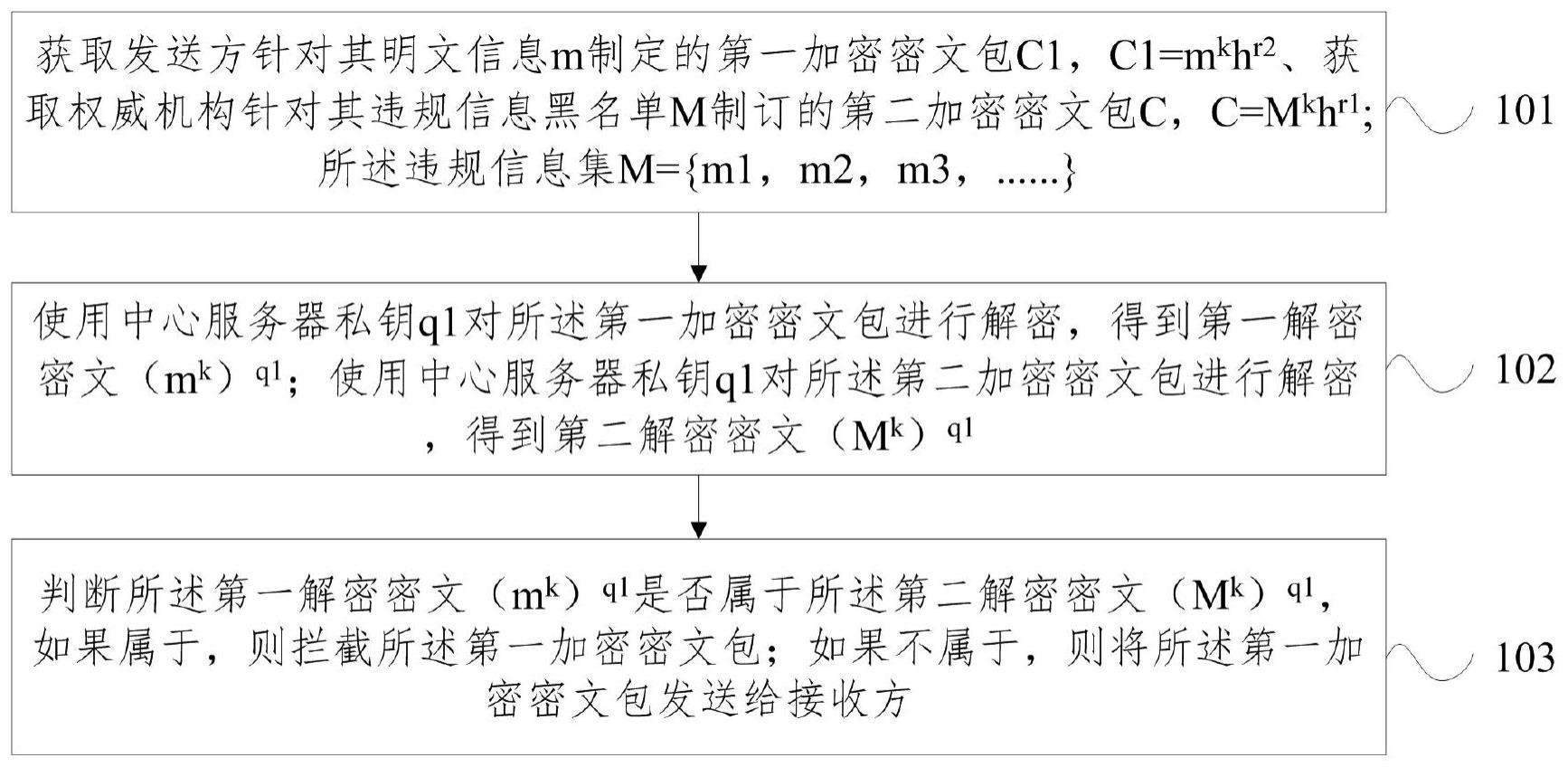

2、一种基于等值测试的密文审查方法,包括:

3、获取发送方针对其明文信息m制定的第一加密密文包c1,c1=mkhr2、获取权威机构针对其违规信息黑名单m制订的第二加密密文包c,c=mkhr1;所述违规信息集m={m1,m2,m3,......};其中,k为权威机构设定的公共参数,h为中心服务器公钥的其中一个参数;r1为权威机构选择的随机数,与中心服务器的公钥参数h一起用于对黑名单m进行加密;r2为发送方选择的随机数,与中心服务器的公钥参数h一起用于对明文消息m进行加密;

4、使用中心服务器私钥q1对所述第一加密密文包进行解密,得到第一解密密文(mk)q1;使用中心服务器私钥q1对所述第二加密密文包进行解密,得到第二解密密文(mk)q1;

5、判断所述第一解密密文(mk)q1是否属于所述第二解密密文(mk)q1,如果属于,则拦截所述第一加密密文包;如果不属于,则将所述第一加密密文包发送给接收方。

6、进一步,如上所述的基于等值测试的密文审查方法,所述第一加密密文包的制定包括:

7、获取所述公共参数k,并根据所述公共参数k对所述明文信息m进行加密,得到第一密文段mk;

8、获取中心服务器的公钥pk,pk=(n,g,g1,e,g,h);

9、选择随机数r2,并根据所述随机数r2、参数h对所述第一密文段mk进行加密,得到所述第一加密密文包c1,c1=mkhr2。

10、进一步,如上所述的基于等值测试的密文审查方法,所述第二加密密文包的制定包括:

11、获取所述公共参数k,并根据所述所述公共参数k对所述违规信息黑名单m进行加密,得到第二密文段mk;

12、获取中心服务器的公钥pk,pk=(n,g,g1,e,g,h);;

13、选择随机数r1,并根据所述随机数r1、参数h对所述第二密文段mk进行加密,得到所述第二加密密文包c,c=mkhr1。

14、进一步,如上所述的基于等值测试的密文审查方法,所述获取中心服务器的公钥pk包括:

15、获取安全参数τ,τ∈z+;

16、根据所述安全参数τ运行g(τ),以获得元组(q1,q2,g,g1,e);

17、根据所述元组(q1,q2,g,g1,e)输出中心服务器的公钥pk=(n,g,g1,e,g,h)、私钥sk=q1;其中,n=q1*q2;随机生成数g,h=uq2。

18、进一步,如上所述的基于等值测试的密文审查方法,所述对所述第一加密密文包进行解密,得到第一解密密文包括:

19、获取中心服务器的私钥sk,sk=q1;

20、根据所述私钥sk对所述第一加密密文包c1进行解密,得到第一解密密文c1q1:

21、c1q1=(mkhr2)q1=(mk)q1。

22、进一步,如上所述的基于等值测试的密文审查方法,所述对所述第二加密密文包进行解密,得到第二解密密文包括:

23、获取中心服务器的私钥sk,sk=q1;

24、根据所述私钥sk对所述第二加密密文包c=mkhr1进行解密,得到第二解密密文cq1:

25、cq1=(mkhr1)q1=(mk)q1={(m1k)q1,(m2k)q1,(m3k)q1,......}1。

26、进一步,如上所述的基于等值测试的密文审查方法,所述判断所述第一解密密文是否属于所述第二解密密文,如果属于,则拦截所述第一加密密文包包括:

27、若所述明文信息m属于所述违规信息黑名单m,则有(mk)q1∈(mk)q1,即(mk)q1与(mk)q1中的某个值相等,则m为违规信息,并对该消息进行拦截。

28、一种基于等值测试的密文审查装置,包括:

29、获取单元,用于获取发送方针对其明文信息m制定的第一加密密文包c1,c1=mkhr2、获取权威机构针对其违规信息黑名单m制订的第二加密密文包c,c=mkhr1;所述违规信息集m={m1,m2,m3,......};其中,k为权威机构设定的公共参数,h为中心服务器公钥的其中一个参数;r1为权威机构选择的随机数,与中心服务器的公钥参数h一起用于对黑名单m进行加密;r2为发送方选择的随机数,与中心服务器的公钥参数h一起用于对明文消息m进行加密;

30、解密单元,使用中心服务器私钥q1对所述第一加密密文包进行解密,得到第一解密密文(mk)q1;使用中心服务器私钥q1对所述第二加密密文包进行解密,得到第二解密密文(mk)q1;

31、判断单元,用于判断所述第一解密密文(mk)q1是否属于所述第二解密密文(mk)q1,如果属于,则拦截所述第一加密密文包;如果不属于,则将所述第一加密密文包发送给接收方。

32、一种基于等值测试的密文传输系统,包括:

33、发送方,用于根据中心服务器的公钥pk=(n,g,g1,e,g,h)、权威机构生成的公共参数k、接收方的公钥pk=g2,对其明文信息m进行加密,得到发送方密文包;所述发送方密文包包括:第一加密密文包c1、第二加密密文包c2、第三加密密文包c3、第四加密密文包c4、第五加密密文包c5;

34、c1=mkhr2;

35、c2=g”r2’;r2’=h1(r2)

36、c3=g2r2’*r2

37、c4=h2(c1||c2||c3||m||r2)

38、c5=(s1,s2);s1=g”xmodp,s2=(c4-α*s1)x-1mod(p-1)

39、其中,r2、x为发送方选择的随机数、p为发送方输出的系统参数、α为发送方随机选取的整数、g”为接收方输出的系统参数、g2为接收方公钥,g2=g”β;

40、中心服务器,用于接收权威机构的第二加密密文包c,c=mkhr1、接收所述发送方的发送方密文包;

41、还用于对所述发送方密文包中的第一加密密文包c1解密,得到第一解密密文;对所述第二加密密文包c进行解密,得到第二解密密文;

42、还用于判断所述第一解密密文是否属于所述第二解密密文,如果属于,则拦截所述发送方密文包;如果不属于,则将所述发送方密文包发送给接收方;

43、接收方,用于根据发送方的公钥对所述第四加密密文包c4、第五加密密文包c5进行签名验证;

44、还用于在通过所述签名验证后,根据所述第二加密密文包c2、使用其私钥β对所述第三加密密文包c3进行解密,以获取接收方的随机数r2;

45、还用于根据所述公共参数k、中心服务器公钥中的参数h、随机数r2对所述第一加密密文包c1进行解密,有并最终得到发送方的明文消息m。

46、本发明提供的基于等值测试的密文审查方法,一方面,通过中心服务器使用自己的私钥q1对发送方的第一加密密文包进行解密,得到第一解密密文(mk)q1;并通过使用中心服务器的私钥q1对违规信息黑名单进行解密,得到第二解密密文(mk)q1;并通过判断如果第一解密密文(mk)q1是属于第二解密密文(mk)q1,则拦截发送方的加密密文包,该方法使得中心服务器在不解密发送方密文的前提下,便能判断密文中是否包含违规信息,实现了在保护用户通信隐私的同时,又能做到对密文消息进行审核的目的,阻止了违规消息的传播;另一方面,本发明在发送方发送的消息为密文的形式的前提下,通过审核第一解密密文(mk)q1是属于第二解密密文(mk)q1,就可以准确、唯一地对发送发的解密密文mk进行审核,避免了伪造密文通过审核的漏洞,从而提高了密文审核的精度;再一方面,本发明在接收方接收到消息之前,就可以对违规密文进行有效拦截,从而提高了密文审核的效率。而且,本发明提供的方法,还可以对通过的密文进行批量的审核。

- 还没有人留言评论。精彩留言会获得点赞!