一种基于Esper的DDos攻击检测的方法及装置与流程

本发明涉及通信领域,尤其是一种基于esper的ddos攻击检测的方法及装置。

背景技术:

1、现有的技术采用日志分析的方式:通过分析网络设备、服务器、应用程序等的日志数据,尝试发现与ddos攻击相关的异常活动或异常流量模式。但是,仅仅依靠日志分析可能需要耗费大量的时间和人力,并且对于实时检测和响应来说效果有限。并没有采用esper的实时计算的技术,不能满足实时性的要求,计算效率低下,数据偏差较大。

2、esper是一个开源的实时复杂事件处理(cep)引擎,用于处理和分析实时数据流。它提供了一种高效的方式来检测和处理复杂的事件模式,并通过规则和查询语言实现实时的事件分析和响应。esper可以在实时数据流中进行模式匹配、过滤、聚合和转换,以便识别关键的事件和趋势,并支持动态的事件处理和逻辑编排。

3、esper计算框架简介:

4、esper是一种实时复杂事件处理(cep)计算引擎,用于处理和分析实时数据流。它提供了一个高性能、可扩展的平台,用于实时监控、数据分析、规则匹配和复杂事件处理。以下是对esper计算引擎的一些介绍:

5、实时处理:esper专注于实时数据处理和分析,能够处理高速数据流,并在毫秒级别的延迟下进行实时决策和响应。它支持快速的数据处理和实时计算,适用于需要快速响应和及时决策的应用场景。

6、复杂事件处理:esper引擎具备复杂事件处理(cep)的能力,可以识别和处理多个事件之间的关系和模式。通过定义事件规则、模式匹配和窗口操作,esper能够捕获和处理复杂事件,从而提取有价值的信息和洞察。

7、查询语言:esper引擎使用esper查询语言(epl)作为其查询和规则定义的语言。epl是一种类sql语言,用于定义事件模式、规则、过滤条件和聚合操作等。它提供了灵活的语法和功能,便于开发人员定义和调整事件处理逻辑。

8、事件模型:esper使用基于事件的模型来处理数据。事件可以是从传感器、日志、消息队列等数据源实时接收到的数据。esper引擎将这些事件视为实时流,并在流上进行处理和分析,以实现事件驱动的实时计算。

9、可扩展性:esper引擎具有良好的可扩展性,能够处理大规模的数据流和高并发的请求。它支持分布式部署和水平扩展,可以通过添加多个节点来实现更高的处理能力和容错性。

10、应用领域:esper广泛应用于金融领域、物联网、网络安全、运营监控等实时数据处理场景。它可以用于实时风险管理、交易监控、实时报警、异常检测和预测分析等各种实时数据处理任务。

11、总体而言,esper是一种强大的实时复杂事件处理引擎,用于实时数据处理和分析。它提供了高性能、可扩展的计算平台,帮助用户从实时数据流中提取有价值的信息,并支持快速决策和实时响应

12、它是一种能够实时处理数据流的工具,它可以帮助我们分析正在发生的事件,比如实时的网络数据、传感器数据等。esper能够帮助我们寻找并识别复杂的事件模式,并且可以根据我们定义的规则来实时分析和响应这些事件。它可以帮助我们筛选、聚合和转换数据,以便更好地理解正在发生的事情。它可以帮助我们快速地发现关键的事件和趋势,从而支持我们做出及时的决策和行动。总之,esper就像是一个实时数据处理的助手,帮助我们更好地理解和应对正在发生的事件。

技术实现思路

1、为解决现有技术存在的问题,本发明提供一种基于esper的ddos攻击检测的方法及装置,采用了esper引擎作为核心组件,利用其实时事件处理和复杂事件处理(cep)的能力,通过高效的数据分析和事件模式识别,能够快速准确地检测和识别ddos攻击行为,针对ddos攻击的特征和行为模式进行建模和描述,根据实际情况和需求进行定制和调整,以实现更准确的攻击检测。

2、为实现上述目的,本发明采用下述技术方案:

3、在本发明一实施例中,提出了一种基于esper的ddos攻击检测的方法,该方法包括:

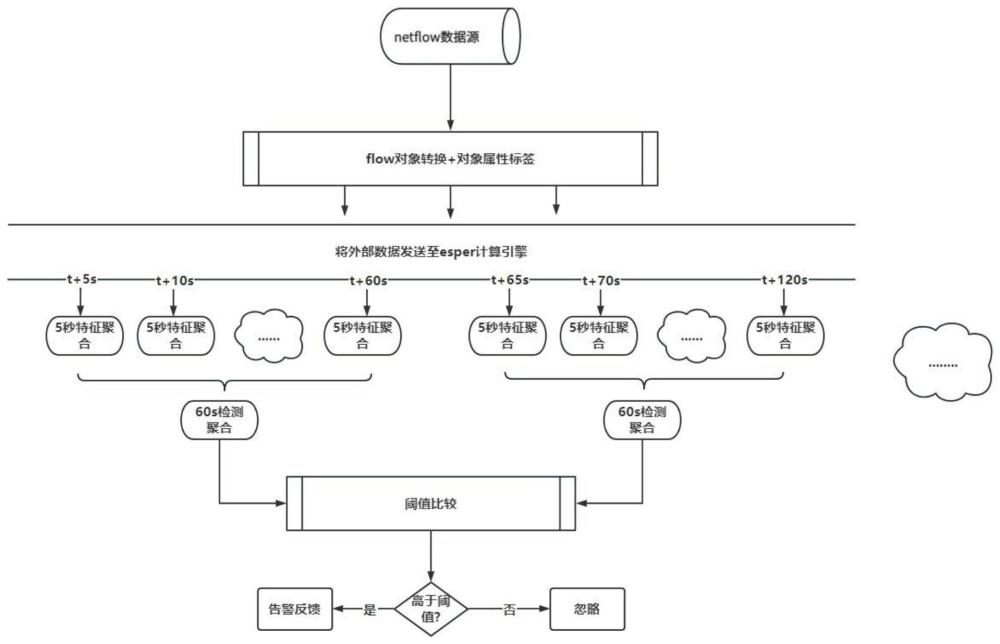

4、s01、数据源的接入:以socket传输作为接入为例,应用程序打开udp接收数据端口,接收来自路由器的实时的netflow数据作为数据源,保持路由器接入的数量,控制规格;

5、进一步地,所述s01包括:

6、接入netflow数据源,并将其转换为flowrecord对象;

7、根据预加载的攻击特征对flowrecord中标识进行赋值,将打过标签之后的flow数据发送到esper的计算引擎中。

8、s02、事件规则的导入或者定义,根据ddos攻击的特征和行为模式,定义相应的事件规则;

9、进一步地,所述事件规则基于流量的特征、频率、协议异常进行定义,以捕获ddos攻击的各种变体。

10、进一步地,所述事件规则基于在先定义的攻击特征以及攻击阈值,所述事件规则预先加载到计算引擎之中,进行计算。

11、进一步地,所述事件规则是在esper中定义感兴趣事件模式和规则的方式,通过事件规则控制esper匹配和处理特定类型的事件。

12、进一步地,所述事件规则的定义流程包括:

13、s021、定义事件类型,即关注事件的结构和属性,比如事件的时间戳、来源ip地址、目标ip地址等;

14、s022、使用esper的查询语言来定义事件模式,即匹配的事件模式;

15、进一步地,所述事件模式的定义通过逻辑运算符比如and、or、not和其他操作符,比如通配符、范围和关系操作符来定义模式。

16、s023、添加条件进一步筛选和匹配事件,条件基于事件类型的属性进行比较、计算和逻辑判断;

17、s024、定义窗口,规定在事件流中应用规则的时间范围或事件数量,用以控制事件处理的范围;

18、s025、定义动作,规则匹配时执行的操作或响应,包括:触发自定义动作、发送警报或调用外部服务等;

19、s026、通过组合事件类型、事件模式、条件、窗口和动作,灵活地定义事件规则,用于实时事件处理和分析;

20、s027、esper引擎会根据规则对输入的事件流进行模式匹配和分析,识别和触发匹配的事件模式,并执行相应的操作。

21、就是定义计算的规则,比如在一定的时间窗口内依据某个维度去计算聚合流量的大小,提供给后续的业务使用。

22、s03、事件模式识别,通过esper引擎的查询语言(epl)定义事件模式来识别ddos攻击。

23、进一步地,所s03包括:通过定义事件窗口和时间窗口,对比定义的特征以及事件规则,捕获具有特定模式的事件序列,用于识别可能的攻击行为。

24、s04、复杂事件处理,通过esper引擎的cep能力,将多个事件规则和模式组合起来进行复杂事件处理,通过对多个事件的关联和组合,可以进一步提高对ddos攻击的检测准确性;

25、进一步地,所述s04包括:

26、s041、规则数据的预加载,加载攻击特征项的数据以及攻击阈值项的数据于内存中,方便后续计算使用;

27、s042、构建esper的执行环境;

28、s043、加载攻击检测的epl,将攻击特征模型和检测模型的epl加载进esper引擎中;

29、s044、攻击检测事件的过期以及监听,实现updatelistener并对攻击检测事件进行处理,对过期数据处理,同时加载epl时增加对检测事件的监听。

30、s05、实时监控和告警,通过esper引擎的实时监控和反馈机制,实时显示检测到的ddos攻击事件,包括攻击类型、攻击源ip、攻击目标等信息。这有助于安全运维人员实时了解当前的攻击状况并采取相应的应对措施。

31、进一步地,所述s05包括:

32、阈值的比较以及告警反馈,在定义的检测事件监听器中处理过期的数据,把结果中的bps按分组要求同相应的攻击特征的阈值进行判断。

33、在本发明一实施例中,还提出了一种基于esper的ddos攻击检测的装置,该装置包括:

34、数据源的接入模块,打开udp接收数据端口,接收来自路由器的实时的netflow数据作为数据源,保持路由器接入的数量,控制规格;

35、进一步地,所述数据源的接入模块包括:

36、接入模块,接入netflow数据源,并将其转换为flowrecord对象;

37、数据发送模块,根据预加载的攻击特征对flowrecord中标识进行赋值,将打过标签之后的flow数据发送到esper的计算引擎中。

38、事件规则模块,根据ddos攻击的特征和行为模式,定义相应的事件规则;

39、进一步地,所述事件规则基于流量的特征、频率、协议异常进行定义,以捕获ddos攻击的各种变体。

40、进一步地,所述事件规则基于在先定义的攻击特征以及攻击阈值,所述事件规则预先加载到计算引擎之中,进行计算。

41、进一步地,所述事件规则是在esper中定义感兴趣事件模式和规则的方式,通过事件规则控制esper匹配和处理特定类型的事件。

42、进一步地,所述事件规则模块包括:

43、定义事件类型模块,即关注事件的结构和属性,比如事件的时间戳、来源ip地址、目标ip地址等;

44、事件匹配模块,使用esper的查询语言来定义事件模式,即匹配的事件模式;

45、进一步地,所述事件模式的定义通过逻辑运算符比如and、or、not和其他操作符,比如通配符、范围和关系操作符来定义模式。

46、筛选匹配模块,添加条件进一步筛选和匹配事件,条件基于事件类型的属性进行比较、计算和逻辑判断;

47、定义窗口模块,规定在事件流中应用规则的时间范围或事件数量,用以控制事件处理的范围;

48、定义动作模块,规则匹配时执行的操作或响应,包括:触发自定义动作、发送警报或调用外部服务等;

49、事件规则定义模块,通过组合事件类型、事件模式、条件、窗口和动作,灵活地定义事件规则,用于实时事件处理和分析;

50、执行模块,esper引擎会根据规则对输入的事件流进行模式匹配和分析,识别和触发匹配的事件模式,并执行相应的操作。

51、事件模式识别模块,通过esper引擎的查询语言(epl)定义事件模式来识别ddos攻击。

52、进一步地,所事件模式识别模块包括:通过定义事件窗口和时间窗口,对比定义的特征以及事件规则,捕获具有特定模式的事件序列,用于识别可能的攻击行为。

53、复杂事件处理模块,通过esper引擎的cep能力,将多个事件规则和模式组合起来进行复杂事件处理,通过对多个事件的关联和组合,可以进一步提高对ddos攻击的检测准确性;

54、进一步地,所复杂事件处理模块包括:

55、规则数据预加载模块,加载攻击特征项的数据以及攻击阈值项的数据于内存中,方便后续计算使用;

56、esper环境模块,构建esper的执行环境;

57、加载攻击检测的epl模块,将攻击特征模型和检测模型的epl加载进esper引擎中;

58、攻击检测事件的过期以及监听模块,实现updatelistener并对攻击检测事件进行处理,对过期数据处理,同时加载epl时增加对检测事件的监听。

59、实时监控和告警模块,通过esper引擎的实时监控和反馈机制,实时显示检测到的ddos攻击事件。

60、进一步地,所述实时监控和告警模块包括:

61、阈值比较及告警反馈模块,在定义的检测事件监听器中处理过期的数据,把结果中的bps按分组要求同相应的攻击特征的阈值进行判断。

62、在本发明一实施例中,还提出了一种计算机设备,包括存储器、处理器及存储在存储器上并可在处理器上运行的计算机程序,处理器执行计算机程序时实现前述基于esper的ddos攻击检测的方法。

63、在本发明一实施例中,还提出了一种计算机可读存储介质,计算机可读存储介质存储有执行基于esper的ddos攻击检测的方法的计算机程序。

64、有益效果:

65、本发明一种基于esper的ddos攻击检测的方法及装置,能够处理高速数据流,并在毫秒级别的延迟下进行实时计算和决策,采用了优化的算法和数据结构,具备高效的事件处理和查询执行能力。

66、本发明通过esper引擎可以识别和处理多个事件之间的关系和模式,支持定义复杂的事件规则、模式匹配和窗口操作,能够捕获和处理复杂事件,从而提取有价值的信息和洞察。

67、本发明支持灵活的查询语言,esper引擎使用esper查询语言(epl)作为其查询和规则定义的语言,具备灵活的语法和丰富的功能,便于开发人员定义和调整事件处理逻辑,支持事件过滤、聚合操作、时间窗口、模式匹配等丰富的查询功能。

- 还没有人留言评论。精彩留言会获得点赞!