数据访问方法、系统、电子设备、存储介质及程序产品与流程

本技术涉及数据访问,尤其涉及一种数据访问方法、系统、电子设备、存储介质及程序产品。

背景技术:

1、随着计算机技术的发展,越来越多的用户客户端需要访问数据系统,以获取数据,因此系统网络安全认证变得尤为重要。

2、为了提升系统网络安全,目前大多数针对数据系统访问的控制都是基于用户访问权限进行控制的,以防止恶意入侵对系统网络安全造成重大影响。例如,在用户注册登录某一数据系统后,对应的用户客户端会获得一个统一的用于访问该数据系统的访问令牌,后续用户客户端根据该访问令牌可以访问该数据系统中的所有数据。这种方式,虽然在一定程度上保证了系统网络安全,但是数据系统中的数据很庞大,可能存在有一部分数据不允许用户访问,或者每个用户能够访问的数据存在不同的情况,因此现有通过访问令牌访问整个数据系统的方式,并不能保证用户客户端访问各数据的安全性,存在数据安全隐患。

技术实现思路

1、本技术提供一种数据访问方法、系统、电子设备、存储介质及程序产品,用以实现对用户客户端访问数据的权限进行认证,以防止无访问权限的用户客户端访问数据,从而造成数据安全隐患的问题。

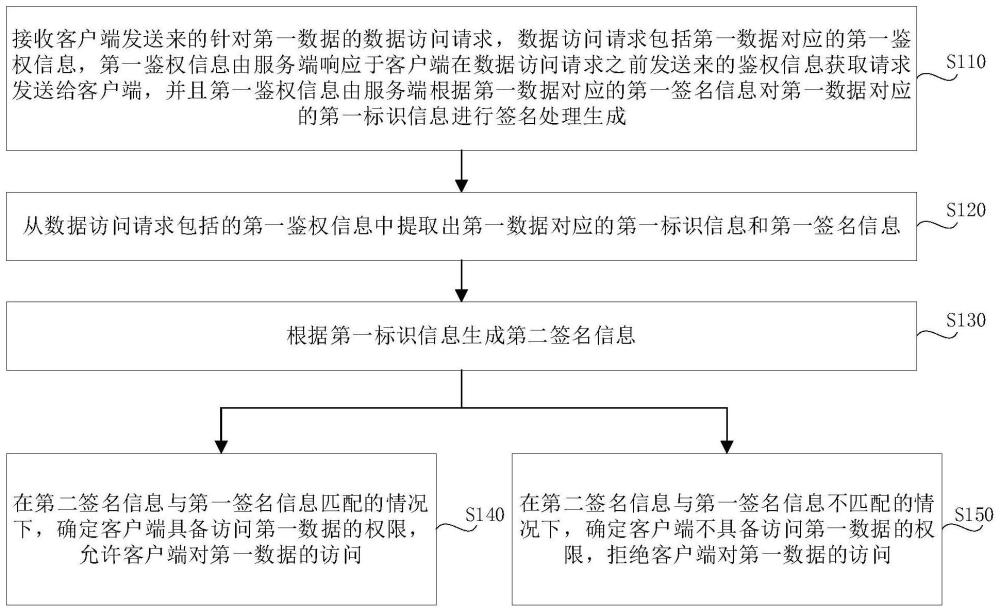

2、第一方面,本技术提供一种数据访问方法,应用于服务端,该方法包括:接收客户端发送来的针对第一数据的数据访问请求,数据访问请求包括第一数据对应的第一鉴权信息,第一鉴权信息由服务端响应于客户端在数据访问请求之前发送来的鉴权信息获取请求发送给客户端,并且第一鉴权信息由服务端根据第一数据对应的第一签名信息对第一数据对应的第一标识信息进行签名处理生成;从数据访问请求包括的第一鉴权信息中提取出第一数据对应的第一标识信息和第一签名信息;根据第一标识信息生成第二签名信息;在第二签名信息与第一签名信息匹配的情况下,确定客户端具备访问第一数据的权限,允许客户端对第一数据的访问;在第二签名信息与第一签名信息不匹配的情况下,确定客户端不具备访问第一数据的权限,拒绝客户端对第一数据的访问。

3、本技术实现方式提供的数据访问方法,服务端接收客户端发送来的针对第一数据的数据访问请求,从数据访问请求包括的第一鉴权信息提取出第一数据的第一标识信息和第一签名信息,根据第一标识信息生成第二签名信息,在第二签名信息和第一签名信息匹配的情况下,确定客户端具备访问第一数据的权限,允许客户端对第一数据的访问,在第二签名信息与第一签名信息不匹配的情况下,拒绝客户端对第一数据的访问。如此,能够实现客户端对任意数据的访问权限的鉴权验证,以防止无访问权限的用户访问该第一数据,而导致数据泄露,因此,本技术提供的数据访问方法确保了数据访问的安全性。

4、在本技术实现方式提供的数据访问方法的一种实现方式中,鉴权信息获取请求包括客户端的第二标识信息,响应于客户端在数据访问请求之前发送来的鉴权信息获取请求将第一鉴权信息发送给客户端,包括:响应于鉴权信息获取请求,根据鉴权信息获取请求包括的第二标识信息确定目标列表,目标列表包括客户端具备访问权限的目标数据的标识信息和对应的鉴权信息,目标数据包括第一数据,标识信息包括第一标识信息,鉴权信息包括第一鉴权信息;将目标列表发送给客户端。

5、本技术实现方式中,在客户端对各数据进行访问之前,先基于客户端对服务端的访问请求确定目标列表,以根据客户端具备访问权限的目标数据的标识信息和签名信息生成目标列表,将目标列表发送至客户端。如此,客户端后续对其中的数据进行访问时,仅需提供该数据对应的鉴权信息(也即标识信息和签名信息),以使服务端根据鉴权信息对客户端访问该数据的权限进行验证。如此,实现了对单条数据的权限管理,确保了数据访问的安全性。

6、在本技术实现方式提供的数据访问方法的一种实现方式中,第二标识信息为客户端对应的第一用户的用户标识信息,根据鉴权信息获取请求包括的第二标识信息确定目标列表,包括:根据用户标识信息对第一用户进行鉴权处理,得到鉴权结果;在鉴权结果为鉴权通过的情况下,确定第一用户具备访问权限的目标数据,并根据目标数据的标识信息和签名信息生成目标列表。

7、本技术实现方式中,在客户端进行第一次访问时(也即发出鉴权信息获取请求时),先根据客户端对应的第一用户的用户标识信息对第一用户进行鉴权处理,以在第一用户通过鉴权认证之后,再向第一用户提供对应的目标列表。

8、在本技术实现方式提供的数据访问方法的一种实现方式中,第一签名信息根据第一标识信息生成;第二签名信息根据第一标识信息生成。

9、本技术实现方式中,根据各数据的标识信息生成各数据对应的签名信息,以使根据签名信息对客户端对各数据的访问权限进行验证,以确保客户端访问数据时的安全性。

10、在本技术实现方式提供的数据访问方法的一种实现方式中,该方法还包括:确定第一用户的第一用户标识信息,第一用户为对第一数据具有访问权限的用户;第一签名信息根据第一标识信息和第一用户标识信息生成;第二签名信息根据第一标识信息和第一用户标识信息生成第二签名信息。

11、本技术实现方式中,根据数据的标识信息和具备访问权限的用户标识信息生成签名信息。如此能够针对每个用户生成独一无二的针对该数据的签名信息,防止其他用户使用该用户的签名信息对数据进行访问,进一步确保了数据访问的安全性。

12、在本技术实现方式提供的数据访问方法的一种实现方式中,该方法还包括:若数据访问请求中不包括第一鉴权信息,确定客户端不具备访问第一数据的权限,拒绝客户端对第一数据的访问。

13、本技术实现方式中,若访问请求中不包含鉴权信息,则说明客户端对该数据不具备访问权限,则拒绝客户端对该数据的访问,如此确定数据访问的安全性。

14、第二方面,本技术的实施方式提供了一种数据访问方法,应用于客户端,该方法包括:向服务端发送针对第一数据的数据访问请求,以使服务端从数据访问请求包括的第一鉴权信息中提取出第一数据对应的第一标识信息和第一签名信息,根据第一标识信息生成第二签名信息,并且在第二签名信息与第一签名信息匹配的情况下,确定客户端具备访问第一数据的权限,允许客户端对第一数据的访问,在第二签名信息与第一签名信息不匹配的情况下,确定客户端不具备访问第一数据的权限,拒绝客户端对第一数据的访问,第一鉴权信息由服务端响应于客户端在数据访问请求之前发送来的鉴权信息获取请求发送给客户端,并且第一鉴权信息由服务端根据第一数据对应的第一签名信息对第一数据对应的第一标识信息进行签名处理生成。

15、第三方面,本技术的实施方式提供了一种数据访问方法,应用于数据访问系统,数据访问系统包括服务端和客户端,该方法包括:客户端向服务端发送针对第一数据的数据访问请求,数据访问请求包括第一数据对应的第一鉴权信息,第一鉴权信息由服务端响应于客户端在数据访问请求之前发送来的鉴权信息获取请求发送给客户端,并且第一鉴权信息由服务端根据第一数据对应的第一签名信息对第一数据对应的第一标识信息进行签名处理生成;服务端接收数据访问请求,从数据访问请求包括的第一鉴权信息中提取出第一数据对应的第一标识信息和第一签名信息;服务端根据第一标识信息生成第二签名信息;服务端在第二签名信息与第一签名信息匹配的情况下,确定客户端具备访问第一数据的权限,允许客户端对第一数据的访问;服务端在第二签名信息与第一签名信息不匹配的情况下,确定客户端不具备访问第一数据的权限,拒绝客户端对第一数据的访问。

16、第四方面,本技术的实施方式提供了一种数据访问系统,包括客户端和服务端,其中,客户端用于向服务端发送针对第一数据的数据访问请求,数据访问请求包括第一数据对应的第一鉴权信息,第一鉴权信息由服务端响应于客户端在数据访问请求之前发送来的鉴权信息获取请求发送给客户端,并且第一鉴权信息由服务端根据第一数据对应的第一签名信息对第一数据对应的第一标识信息进行签名处理生成;服务端用于接收数据访问请求,从数据访问请求包括的第一鉴权信息中提取出第一数据对应的第一标识信息和第一签名信息;根据第一标识信息生成第二签名信息;在第二签名信息与第一签名信息匹配的情况下,确定客户端具备访问第一数据的权限,允许客户端对第一数据的访问,在第二签名信息与第一签名信息不匹配的情况下,确定客户端不具备访问第一数据的权限,拒绝客户端对第一数据的访问。

17、第五方面,本技术的实施方式提供了一种电子设备,包括:处理器,以及与处理器通信连接的存储器;存储器存储计算机执行指令;处理器执行存储器存储的计算机执行指令,以实现如上述第一方面的实现方式所提供的数据访问方法,或者第二方面的实现方式所提供的数据访问方法,或者第三方面的实现方式所提供的数据访问方法。

18、第六方面,本技术的实施方式提供了一种计算机可读取存储介质,计算机可读存储介质中存储有计算机执行指令,计算机执行指令被处理器执行时用于实现如上述第一方面的实现方式所提供的数据访问方法,或者第二方面的实现方式所提供的数据访问方法,或者第三方面的实现方式所提供的数据访问方法。

19、第七方面,本技术的实施方式提供了一种计算机程序产品,包括计算机程序,该计算机程序被处理器执行时实现如上述第一方面的实现方式所提供的数据访问方法,或者第二方面的实现方式所提供的数据访问方法,或者第三方面的实现方式所提供的数据访问方法。

20、可以理解的是,上述第二方面至第七方面的有益效果也可以参见上述第一方面中的相关描述,在此不再赘述。

21、本技术实现方式提供的数据访问方法,在客户端向服务端发送鉴权信息获取请求之后,服务端向客户端反馈目标列表,目标列表中包括客户端具备访问权限的目标数据的标识信息和鉴权信息,在客户端向服务端发送对某一数据(例如第一数据)的数据访问请求(也即数据访问请求)之后,服务端从数据访问请求包括的鉴权信息中提取出该数据对应的标识信息和签名信息(也即第一签名信息),并根据标识信息生成新的签名信息(也即第二签名信息),若提取到的签名信息(也即第一签名信息)和生成的签名信息(也即第二签名信息)匹配,则说明客户端具备访问该数据的权限,允许客户端对该数据的访问,若提取到的签名信息和生成的签名信息不匹配,则说明客户端不具备访问该数据的权限,拒绝客户端对该数据的访问。

22、进一步地,本技术实现方式中,还可以根据用户标识信息(也即第一用户标识信息)生成签名信息,以使一个用户客户端对应一个签名信息,如此,防止多个用户使用同一签名信息,对本无权限的数据进行访问,导致数据泄露的问题。

- 还没有人留言评论。精彩留言会获得点赞!