一种融合NSGA-II和DS证据论的网络攻击检测方法

本发明属于信息安全检测、网络安全及化工流程一体化以及复杂工业互联系统过程安全,具体是一种融合nsga-ii和ds证据论的网络攻击检测方法。

背景技术:

1、网络攻击检测技术是目前工业控制系统安全控制的关键技术,随着网络信息技术的发展,恶意攻击者可以通过网络攻击设备层上传的数据,致使运行控制器给出错误的控制指令;攻击者也可以通过网络攻击运行层下传控制指令。两种攻击都会导致设备层控制器给出错误的反馈控制信号,造成设备层系统运行在非经济工况,甚至失稳。故而造成了网络攻击下工业控制系统输出难测量、数据可靠性难保障等问题。

2、为解决这些难题,工业控制系统中的网络攻击检测技术日益完善,目前市场上主要存在入侵检测系统(ids)、防火墙技术、安全信息与事件管理(siem)等方法。入侵检测系统(ids)通过监控网络流量和系统活动来检测潜在的攻击,可以分为网络入侵检测系统(nids)和主机入侵检测系统(hids)。防火墙技术被广泛应用于监控和控制进出网络的流量,防止未经授权的访问,它们可以配置为识别和阻止潜在的攻击。安全信息与事件管理(siem)通过收集、分析和报告有关网络活动的信息,实现帮助组织迅速检测到潜在的安全威胁。

3、虽然众多技术不断出现在人们的视野中,由于国内该技术领域仍相较国外受限,目前国内化工安全控制仍存在检测精度低,检测滞后、基于行为的入侵检测常常出现高误报、检测受制于攻击的随机性和不确定性等问题,为更好提高工业控制系统中网络检测的准确率,开展基于nsga-ii和证据论的网络攻击技术对化工过程互联控制系统双安一体化研究具有重要的意义。

4、由鉴于此,需要提供一种新的技术,以期解决上述至少部分问题。

技术实现思路

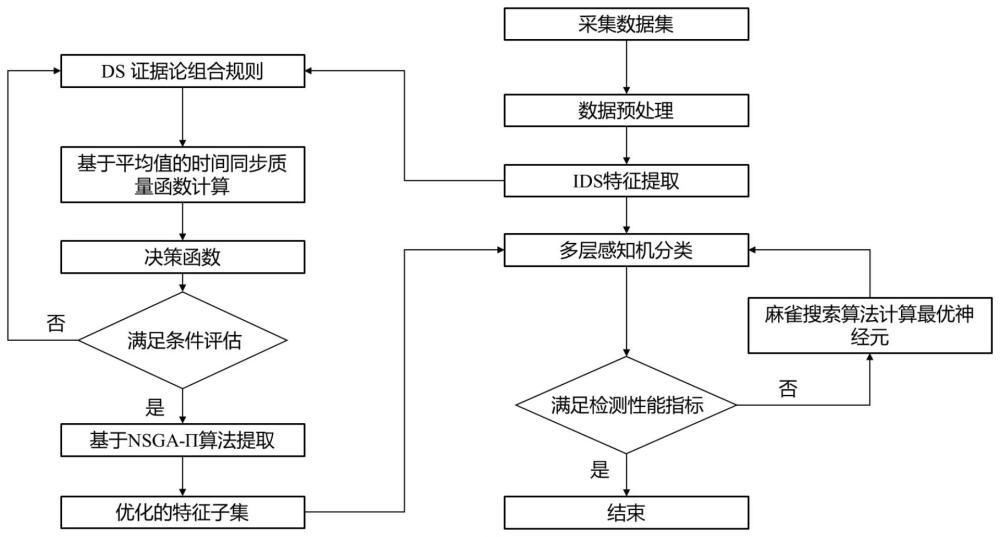

1、针对现有的网络攻击检测技术问题存在检测精度不高、局部最优等问题,本发明提出了一种融合nsga-ii和ds证据论的网络攻击检测方法,通过采取数据集,结合ds证据论对数据集进行特征提取,经过计算时间同步网络物理质量函数及决策函数的评估,使用多目标遗传算法对特征子集进行优化,将优化后的特征子集进行多层感知机分类(mlp),通过麻雀搜索算法计算mlp每层的神经网络对应的神经元,通过迭代输出最优神经元,直到检测率满足性能指标结束程序。

2、本发明采取的技术方案是:一种融合nsga-ii和ds证据论的网络攻击检测方法,其包括如下步骤:

3、s1:通过采取的工业网络数据集,对工业控制系统进行特征提取,构建网络物理入侵检测系统idna-m模型;

4、s2:基于idna-m模型提出基于登普斯特组合规则的质量函数计算方法,通过计算随机网络物理参数质量函数,得到不同攻击情况下,不同类型的信念质量分布;

5、s3:根据网络物理质量函数计算结果,计算belief、plausibility得分并引入皮格尼概率函数作为函数决策标准,根据上述步骤对提出的基于位置和域融合的网络物理数据融合架构进行性能评估;

6、s4:分析性能评估的结果,将系统扩展为一个特征选择无约束优化算法,引入多目标遗传算法形成特征选择算法,从而提高特征子集准确性,提取数据的最优特征子集,输入下一步骤s5;

7、s5:基于原始以及优化后的特征子集使用多层感知机对降维之后的数据特征集合进行训练,为避免出现局部最优情况,通过麻雀搜索算法,搜索多层感知机中每层神经网络对应的神经元参数,通过不断迭代寻优,将最优神经元参数返回mlp直到满足检测性能指标,实现良好的网络攻击检测功能。

8、进一步的,所述步骤s1中,基于邓普斯特-谢弗证据论理论,将数据流进行变换的同时将额外信息嵌入到数据中,构建网络物理入侵检测系统idna-m模型。

9、更进一步的,构建基于邓普斯特-谢弗证据论理论的组合数据规则包括:

10、s1-1:为构建网络物理入侵检测系统idna-m模型,采用ω指代系统识别框架,也表示系统相互排斥的穷举假设,并引入ds证据论中的基本信念分配函数(bba)和质量分布函数(m)将信念分布在识别框架的幂集上,同时为使信息聚合,采用drc中的吸取规则对组合进行归一化融合,表达式为:

11、

12、其中而ω的所有可能子集集合,包括空集o,都称为幂集,表示为2ω,如果存在m(a)>0,则被称为m的焦点集,权力集包括所有可能的假设或所谓的焦点集元素;

13、s1-2:在drc中对收集到的网络攻击证据进行量化和汇总,计算共性函数q和权函数ω;

14、其中共性函数表达为:

15、

16、假设b的共性函数q表示为假设b与子集aj交集的质量函数之和,

17、权函数表达式为:

18、

19、其中:为偶自然数的集合,权函数分子描述a与b之间的相似性,分母描述衡量证据a与b的贡献程度。

20、进一步的,所述步骤s2中设计的质量函数计算方法包括:

21、根据提出的网络攻击检测框架,利用得到的检测概率分数并执行基于均值的时间同步计算质量分布函数,即根据概率得分计算质量分布,给出给定的ids问题的识别框架分为{attack},{no_attack},{attack,no_attack};{空},如果数据点t的入侵概率为a,那么信念质量分布设为:

22、

23、

24、

25、mt(attack,no_attack)=m(ω)=ε*(1-ε)

26、其中第一个质量信念分布量化了不确定性;

27、mt(attack)表示攻击发生的信念度;

28、mt(no_attack)表示没有攻击发生的信念度;

29、mt(attack,no_attack)表示同时考虑攻击和没有攻击的信念度;

30、且考虑到大部分部分信念状态不是完美的,引入非教条式信念函数m(ω)处理不确定性和不完备信息。

31、进一步的,所述步骤s3包括:

32、s3-1:根据计算得到融合后的质量函数后,计算belief、plausibility得分,公式为:

33、

34、

35、其中:假设b的信念是a和ai的子集的元素质量的和,似然性是与集合b相交的所有集合ai的质量之和;

36、s3-2:为做出更合理的决策,额外通过广义皮格尼变换将信念转化为皮格尼概率函数,皮格尼变化基于以下等式:

37、

38、其中:|a|是集合a中存在的事件数,x是辨别框架中的其他组成部分。

39、进一步的,所述步骤s4包括:

40、s4-1:采用优化技术进行特征约简,使用ngsa-ii算法让不确定性传递到适应度值上,使用遗传算法中元启发的方式进行特征选择;

41、s4-2:通过随机选择的特征染色体初始化种群pt,在迭代t次后将准确度和特征数量作为目标函数得到不同的证据度适应函数,后代的解为qt并将其用于选择、交叉操作后,返回s3进行评估;

42、s4-3:每个评估过的子集都保存于列表l,避免重复评估相同特征子集,得到的pt和qt的并集继续执行非支配排序,获取不同的pareto-front解;

43、s4-4:下一次的种群pt+1通过按顺序添加元素得到帕累托前沿,从1到|pt+1|+|fi|≤n条件满足之前,选择的元素是fi,使用适应度函数计算每个前沿的拥挤度,使用公式为:

44、

45、idist表示解的密度,n为目标函数的数量,zk(i+1)为解i+1第k个目标函数的值,和分别为第k个目标函数的最大值和最小值;

46、s4-5:产生下一代种群后,模拟整个采样时间内,将获得的攻击标签误差最小化,从而识别出训练分类器需要考虑的最小特征,其中误差考核公式为:

47、

48、minfk为最小的特征数量,其中k∈k,k是融合信念、似然性、皮格尼函数等所有决策指标的集合,nsim为模拟持续时间,fk(t)分别为决策后对应指标的分数,a(t)∈0,1取决于攻击窗口,即在攻击期间a(t)=1,否则a(t)=0。

49、进一步的,所述步骤s5包括:

50、s5-1:通过步骤s4得到的特征子集,使用多层感知机对网络攻击的特征进行分类,

51、s5-2:采用麻雀搜索算法,基于麻雀觅食行为和反捕食行为,随机生成一组初始解作为初始种群,每个解对应一个mlp上的神经元参数,使用训练数据集对每个解进行评估,计算mlp的性能指标作为适应度;

52、s5-3:更新三种麻雀的个体解;

53、s5-4:通过麻雀更新位置后将得到的最佳神经元输入mlp,根据设置终止条件,若满足检测的性能指标,则返回训练结果,结束。

54、更进一步的,所述步骤s5-1中,使用的mlp算法包含一个输入层,2个隐藏层,一个输出层,其中输入特征为x1,x2,...,xn;

55、对于第一个隐藏层,每个神经元j对应的输出:

56、

57、对于第二个隐藏层,每个神经元j对应的输出:

58、

59、对于输出层,每个神经元j对应输出:

60、

61、其中,表示第l层第j个神经单元与l-1层第i个神经元之间的权重,表示第l层第j个神经元的偏置,δ是激活函数;

62、输出激活值即表示输入特征子集对应所属类别概率;最后通过loss、recall、ruc训练指标考核,若通过检测则输出结果,若不能则进入s5-2。

63、更进一步的,所述步骤s5-3中,首先利用当前解在搜索空间中搜索新的解从而计算新解的适应度,如果新解的适应度优于当前解,则更新当前解为新解更新方式如下:

64、生产者更新位置的方式为:

65、

66、其中t意味着当前迭代,j代表第j维第i只麻雀的位置信息,α是一个从0到1的随机数,maxiter是一个常数代表的最大迭代次数,q是一个随机数服从正态分布,l是一个矩阵的大小1×d和所有1元素,r2是预警值范围从0到1,st是从0.5到1的安全价值范围;如果r2<st,表示生产者可以继续安全地寻找最佳位置,如果r2≥st,则表明所有麻雀必须立即转移到另一个安全的觅食地;

67、

68、其中xp是当前生产者所占据的最优位置,xworst是当前全局最差位置,a是一个矩阵,其大小为1×d,所有元素为1或-1,且a+=at(aat)-1;如果说明种群中的第i个follower饿了,需要寻找其他的生产者,改变食物来源,如果则表示人口中的第i个follower处于温饱状态,可以继续跟随生产者获取食物;

69、

70、其中xbest是当前全局最优位置,这意味着该位置是种群中最安全和最佳的觅食点,β为阶跃控制参数,k是麻雀移动的方向,范围从-1到1,γ是一个不为0的常数以确保分母不为0,fi为当前适应度值,fw和fg分别代表当前全局最差和最佳适应度值;如果fi>fg,表示麻雀处境危险,如果fi=fg,则表明麻雀已经注意到周围的捕食者,并开始接近其他麻雀;

71、

72、其中分别是式中xi和xj分别为第i只麻雀和第j只麻雀的空间位置,α为0到1的步长因子,rand服从[0,1]的均匀分布。

73、与现有技术相比,本发明的有益效果是:本发明采用ds证据论与naga-ii结合的创新技术有效了处理了化工工控系统中存在的不确定性,拓宽了网络攻击检测的使用场景,与现有技术相比能更好的适用于信息不完整场景,并减轻了数据不一致及多个冲突目标对检测性能的影响,提高整体的网络检测准确性和鲁棒性。

- 还没有人留言评论。精彩留言会获得点赞!