一种车辆的哨兵模式数据监管方法及监管系统

本发明属于车联网,尤其涉及一种车辆的哨兵模式数据监管方法及监管系统。

背景技术:

1、哨兵模式下,车辆上的振动传感器会时刻检测车辆受到撞击和振动的情况,全车摄像头也会时刻进行监控,并根据周围发生不同类型的潜在威胁(如细小的碰撞、剐蹭或有物体靠近等)而做出对应级别的警报反应,例如警报、双闪、自动监控录像。哨兵模式可以震慑不法之徒,尽量避免车辆被恶意闯入、抢劫、撞击;若哨兵模式下车辆被恶意闯入、抢劫、撞击时,则哨兵模式中自动监控录像也有助于尽快将不法分子绳之以法。

2、车辆的哨兵模式数据包括全车监控录像、车辆受到撞击和振动时的传感器数值、双闪记录、警报记录等。其中,全车监控录像是哨兵模式数据的主要组成部分,每次哨兵模式下的警报反应都伴随着全车监控录像。

3、而哨兵模式数据中的全车监控录像基本是在没有得到他人同意或合法理由的情况下,拍摄和记录周围人员和车辆的信息,严重侵犯了他人的隐私,车主可以随意查看哨兵模式数据并窥探他人的隐私。其次,哨兵模式数据在传输过程中的泄露可能会造成车主和他人的人身及财产损失。

技术实现思路

1、本发明的目的是克服上述现有技术的不足,提供一种车辆的哨兵模式数据监管方法,能够保护车主和他人的隐私不被侵犯,同时保证哨兵模式数据在传输过程中的安全。

2、为实现上述目的,本发明采用了以下技术方案:

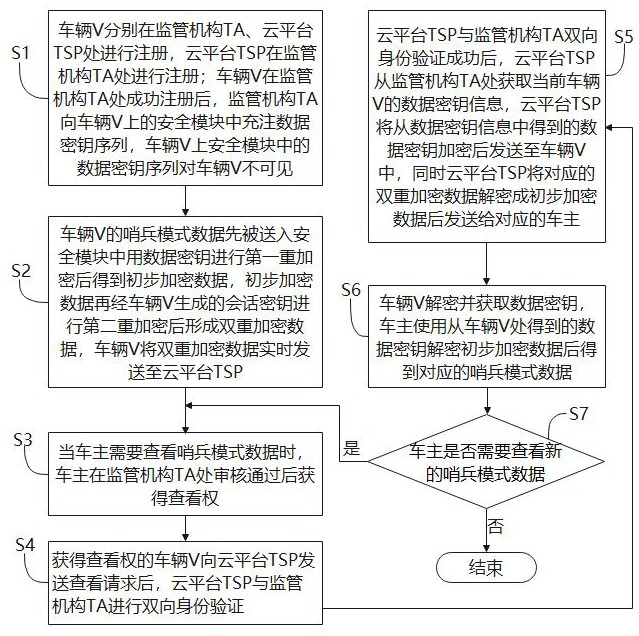

3、一种车辆的哨兵模式数据监管方法,包括以下步骤:

4、s1,车辆v在监管机构ta处成功注册后,监管机构ta向车辆v上的安全模块中充注数据密钥序列,车辆v上安全模块中的数据密钥序列对车辆v不可见;

5、s2,车辆v的哨兵模式数据先被送入安全模块中用数据密钥进行第一重加密后得到初步加密数据,初步加密数据再经车辆v生成的会话密钥进行第二重加密后形成双重加密数据,车辆v将双重加密数据实时发送至云平台tsp;

6、s3,当车主需要查看哨兵模式数据时,车主在监管机构ta处审核通过后获得查看权;

7、s4,获得查看权的车辆v向云平台tsp发送查看请求后,云平台tsp与监管机构ta进行双向身份验证;

8、s5,双向身份验证成功后,云平台tsp从监管机构ta处获取当前车辆v的数据密钥后加密发送至车辆v中,同时云平台tsp使用会话密钥将对应的双重加密数据解密成初步加密数据后发送给对应的车主;

9、s6,车辆v解密并获取数据密钥,车主使用从车辆v处得到的数据密钥解密初步加密数据后得到对应的哨兵模式数据。

10、优选的,在s1中还包括以下子步骤:

11、s11,车辆v分别通过线下安全渠道在监管机构ta、云平台tsp处进行注册,云平台tsp通过线下安全渠道在监管机构ta处进行注册;

12、s12,云平台tsp和监管机构ta内均被预先充注了一对非对称密钥,将云平台tsp公钥记为pb、云平台tsp私钥记为pr、监管机构ta公钥记为kb、监管机构ta私钥记为kr;

13、监管机构ta生成数据密钥序列,监管机构ta将当前车辆v身份编号idv、车主账户ac、当前数据密钥序列绑定后存储于监管机构ta数据库内,同时监管机构ta向当前车辆v上的安全模块中充注当前数据密钥序列,车辆v在监管机构ta处成功注册;

14、云平台tsp生成预置密钥序列,云平台tsp将当前车辆v身份编号idv、车主账户ac、当前预置密钥序列绑定后存储于云平台tsp数据库内,同时云平台tsp向当前车辆v上的存储模块中充注当前预置密钥序列,车辆v在云平台tsp处成功注册;

15、监管机构ta生成第一密钥ltk后,将当前云平台tsp身份编号idtsp、当前云平台tsp公钥pb、第一密钥ltk、第一哈希函数h1绑定成云平台tsp的注册信息后存储于监管机构ta数据库内;同时监管机构ta将监管机构ta的公钥kb、第一密钥ltk发送至当前云平台tsp,当前云平台tsp在监管机构ta处成功注册。

16、优选的,在s12中,监管机构ta生成数据密钥序列还包括以下子步骤:

17、s12a,监管机构ta生成m个数据密钥,并分别对这m个数据密钥进行哈希运算后,再分别取各数据密钥哈希运算值的前k个字符作为各数据密钥的标识符;

18、其中,m≥2、2≤k≤数据密钥长度,且m、k均为正整数;

19、s12b,将m个数据密钥按照对应的标识符大小升序排列成数据密钥序列,数据密钥序列中的各个数据密钥与对应的标识符一一绑定。

20、优选的,在s2中还包括以下子步骤:

21、s21,车辆v将实时产生的哨兵模式数据d送入安全模块中,安全模块从数据密钥序列中顺序抽取一个数据密钥vki对当前哨兵模式数据d进行第一重对称加密后得到初步加密数据d1,即d1=vki(d);

22、其中1≤i≤m且i、m为正整数,vki表示车辆v上安全模块内数据密钥序列中的第i个数据密钥;

23、s22,车辆v生成车云密钥cek后,使用车云密钥cek对当前的初步加密数据d1进行第二重对称加密后形成双重加密数据d2,即d2=cek(d1);

24、s23,车辆v从自身存储模块内的预置密钥序列里顺序抽取一个预置密钥bkj对当前车云密钥cek进行对称加密后生成会话密钥kcek,即kcek=bkj(cek);

25、其中1≤j且j为正整数,bkj表示车辆v上存储模块内预置密钥序列中的第j个预置密钥;

26、s24,车辆v生成哨兵模式信息m1后实时发送至云平台tsp,哨兵模式信息m1包括双重加密数据d2、会话密钥kcek;

27、s25,云平台tsp按照接收顺序将车辆v的哨兵模式信息m1与车辆v身份编号idv绑定存储。

28、优选的,在s3中具体包括以下内容:当车主需要查看哨兵模式数据时,车主在监管机构ta处提交查看申请a0,查看申请a0包含车辆v身份编号idv、车主账户ac、需查看哨兵模式数据所对应的时间段;监管机构ta对查看申请a0审核通过后,将查看申请a0存储于监管机构ta数据库内,车主获得查看权。

29、优选的,在s4中还包括以下子步骤:

30、s41,车主通过车辆v向云平台tsp发送查看请求a2,查看请求a2中包括哨兵模式信息m1的时间段δt以及车辆v身份编号idv;

31、s42,云平台tsp根据查看请求a2调取车辆v对应时间段δt的哨兵模式信息m1,并将时间段δt内哨兵模式信息m1在存储序列中对应的序号段记为δo;同时云平台tsp向监管机构ta发送第一验证信息m2:

32、m2=kb{idtsp||h1(ts1||pb)||pr〈ts1||pb〉},

33、其中,||为连接符,kb{·}表示使用监管机构ta公钥kb进行非对称加密,云平台tsp将开始生成第一验证信息m2的时间记为第一时间戳ts1,h1(·)表示使用第一哈希函数进行哈希计算,pr〈·〉表示使用云平台tsp私钥pr进行数字签名;

34、s43,监管机构ta将接收到第一验证信息m2的时间记为第二时间戳ts2,监管机构ta使用自身的私钥kr非对称解密第一验证信息m2后得到云平台tsp身份编号idtsp,再根据云平台tsp身份编号idtsp在监管机构ta数据库内找到当前云平台tsp公钥pb、第一哈希函数h1,并使用公钥pb验证数字签名pr〈ts1||pb〉得到第一时间戳副本ts1*、云平台tsp公钥副本pb*,

35、若pb*≠pb或ts2-ts1*>δt1,则监管机构ta对当前云平台tsp的身份验证失败,监管机构ta丢弃第一验证信息m2,δt1为第一时间阈值;若pb*=pb且ts2-ts1*≤δt1,则监管机构ta计算h1(ts1*||pb*)与h1(ts1||pb)是否相同,若相同则监管机构ta对当前云平台tsp身份验证成功,监管机构ta向对应的云平台tsp发送第二验证信息m3,反之,则监管机构ta对当前云平台tsp的身份验证失败,监管机构ta丢弃第一验证信息m2:

36、m3=pb{h1(ts3||kb)||kr〈ts3||kb〉},其中,||为连接符,pb{·}表示使用云平台tsp公钥pb进行非对称加密,监管机构ta将开始生成第二验证信息m3的时间记为第三时间戳ts3,kr〈·〉表示使用监管机构ta私钥kr进行数字签名;

37、s44,云平台tsp将接收到第二验证信息m3的时间记为第四时间戳ts4,

38、云平台tsp使用自身的私钥pr非对称解密第二验证信息m3后,再使用云平台tsp数据库内存储的监管机构ta公钥kb验证数字签名kr〈ts3||kb〉得到第三时间戳副本ts3*、监管机构ta公钥副本kb*,

39、若kb*≠kb或ts4-ts3*>δt2,则云平台tsp对监管机构ta的身份验证失败,云平台tsp丢弃第二验证信息m3,δt2为第二时间阈值;若kb*=kb且ts4-ts3*≤δt2,则云平台tsp计算h1(ts3*||kb*)与h1(ts3||kb)是否相同,若相同则云平台tsp与监管机构ta之间的双向身份验证成功,反之则云平台tsp与监管机构ta之间的双向身份验证失败。

40、优选的,在s5中还包括以下子步骤:

41、s51,云平台tsp生成第一随机数n后,向监管机构ta发送数据密钥请求a3:a3={idv||δo||kb(n)},其中,kb(·)表示使用监管机构ta公钥kb进行非对称加密;

42、s52,监管机构ta接收到数据密钥请求a3后,先验证idv和δo是否均为s3中授权查看的内容,若不是,则监管机构ta丢弃当前数据密钥请求a3,

43、反之,则监管机构ta使用自身私钥kr非对称解密kb(n)后得到第一随机数副本n*,且监管机构ta根据idv和δo在监管机构ta数据库内找到对应的数据密钥序列中的数据密钥序列段δvk后,向对应的云平台tsp发送数据密钥信息m4:m4={idv||δo||sk(δvk)},

44、其中,sk(·)表示使用第一混合密钥sk进行对称加密,sk=kdf{ltk(n*)},

45、ltk(·)表示使用第一密钥ltk进行对称加密,kdf{·}表示进行派生密钥计算;

46、s53,云平台tsp接收到数据密钥信息m4后:从云平台tsp数据库内提取出与idv和δo对应的哨兵模式信息m1,云平台tsp再从哨兵模式信息m1中得到一一对应的双重加密数据d2和会话密钥kcek;云平台tsp根据δo和idv在云平台数据库内找到对应的预置密钥序列中的预置密钥序列段δbk后,使用预置密钥序列段δbk中的各预置密钥对称解密对应的会话密钥kcek后得到对应的车云密钥副本cek*;云平台tsp再使用车云密钥副本cek*对称解密对应的双重加密数据d2得到初步加密数据d1后,将初步加密数据d1发送与当前车辆v身份编号idv所绑定的车主账户ac中;

47、同时云平台tsp计算第二混合密钥sk´=kdf{ltk(n)},并使用第二混合密钥sk´对称解密从数据密钥信息m4中抽取的sk(δvk)后,得到第一数据密钥序列段副本δvk*;云平台tsp生成数据密钥反馈m5并发送至对应车辆v中:

48、m5={bkx(δvk*)||x},其中,bkx表示在云平台tsp数据库内与当前车辆v所绑定的预置密钥序列中任意抽取的一个预置密钥,x表示预置密钥bkx的密钥序号,即bkx是与当前车辆v绑定的预置密钥序列中的第x个预置密钥,bkx(·)表示使用预置密钥bkx进行对称加密,1≤x且x为正整数。

49、优选的,在s6中还包括以下子步骤:

50、s61,车辆v接收到数据密钥反馈m5后,根据密钥序列号x在存储模块内预置密钥序列中抽取出对应的预置密钥bkx,再使用预置密钥bkx对称解密bkx(δvk*)后得到第二数据密钥序列段副本δvk´;

51、s62,车主从车辆v处通过有线通信得到第二数据密钥序列段副本δvk´后,使用第二数据密钥序列段副本δvk´对称解密车主账户ac内的初步加密数据d1,得到哨兵模式数据副本d*。

52、优选的,在s6后还包括s7:s7,当车主需要查看新的哨兵模式数据时,回到s4。

53、本发明还提供一种车辆的哨兵模式数据监管系统,包括:车辆v、云平台tsp、监管机构ta,

54、车辆v上包括安全模块、存储模块,安全模块存储的数据密钥序列,并使用数据密钥对车辆的哨兵模式数据进行第一重加密,且安全模块中的内容对车辆v不可见;存储模块用来存储预置密钥序列、非对称密钥、哈希函数,车辆v调用存储模块内的预置密钥对第一重加密后的哨兵模式数据进行第二重加密,或车辆v调用存储模块内的信息加密/解密与云平台tsp间的消息;

55、云平台tsp包括云平台tsp数据库,云平台tsp数据库内存储双重加密后的哨兵模式数据、密钥、哈希函数,云平台tsp调用云平台tsp数据库内的信息加密/解密与监管机构ta/车辆v之间的消息;

56、监管机构ta包括监管机构ta数据库,监管机构ta数据库内存储查看权的内容、数据密钥序列、哈希函数,监管机构ta调用监管机构ta数据库内的信息加密/解密与云平台tsp之间的消息;各模块、库内被编程或配置以执行如上述的一种车辆的哨兵模式数据监管方法。

57、本发明的有益效果在于:

58、(1)在本发明中,车辆v的哨兵模式数据一经产生就被加密成双重加密数据d2后发送至存储空间巨大的云平台tsp内进行存储,车辆v只产生哨兵模式数据,但不存储任何哨兵模式数据。即本发明可以防止车主在车辆端随意地查阅哨兵模式数据,同时本发明也减少了哨兵模式数据对车辆存储资源的占用。

59、(2)哨兵模式数据d一经产生就先被送入安全模块中用数据密钥进行第一重加密后得到初步加密数据d1,初步加密数据再经车辆v生成的会话密钥进行第二重加密后形成双重加密数据d2,而安全模块中的数据密钥序列是由监管机构ta进行充注的,并且安全模块中的数据密钥序列对车辆v不可见,所以车主只有在监管机构ta处获得查看权后,才能够通过云平台tsp间接地向监管机构ta请求到对应的数据密钥段,云平台tsp才会向获得查看权的车主账户发送初步加密数据d1,车主才能最终解密以得到哨兵模式数据。即本发明无需主动监控,即可有效地对车主查看哨兵模式数据的过程进行监管,解决了现有技术中哨兵模式数据缺乏监管的问题,闲杂人等甚至是车主本人在没有获得查看权的情况下,是无法查看到正确的哨兵模式数据d的,保护了车主和他人的隐私不被侵犯。

60、(3)车主在监管机构ta处获得查看权后,只有从车辆v上获取数据密钥段的同时,再获取云平台tsp发送至车主账户ac内的初步加密数据d1,才能解密出正确的哨兵模式数据,一旦数据密钥段与初步加密数据不匹配,就会导致车主解密出乱码数据甚至是根本无法解密出数据明文;而导致数据密钥段与初步加密数据不匹配的原因包括:

61、①车主通过车辆v向云平台tsp发送查看请求a2与监管机构ta内的查看权的内容不符;

62、②从车主通过车辆v向云平台tsp发送查看请求a2开始,车辆v、云平台tsp、监管机构ta间的消息存在第三方行为,例如黑客伪造/篡改/截获信息等。

63、即本发明对哨兵模式数据从产生至被查看的过程中进行监管的同时,保证了第三方行为无法利用哨兵模式数据进行恶意操作。同样的,本发明中的第三方行为无论发生在哪一个步骤,都会导致信息接收方解密出乱码数据甚至是根本无法解密出数据明文,所以本发明中即使出现第三方行为,也无法对车辆v、云平台tsp、监管机构ta进行恶意操作。

64、(4)本发明中:①哨兵模式数据经过两次加密形成双重加密数据后,才被上传至云平台tsp中进行存储;双重加密的过程既有顺序抽取的数据密钥和预置密钥,又有车辆自行生成的真随机数车云密钥cek,即双重加密数据保密性高,即使黑客截获也无法解密出哨兵模式数据。

65、②云平台tsp从监管机构ta处获取当前车辆v的数据密钥信息时,需要先与监管机构ta进行双向身份验证,且身份验证过程中,所有消息都是以密文的形式进行收发,而密文中也不涉及对任何密钥进行加密,哈希函数具有单向映射且不可逆的特点,想得到数字签名的验证结果也只有使用对应的私钥才能进行,所以黑客即使截获此过程中的消息也无法得到任何明文和密钥信息(甚至连云平台身份编号也无法获取到)。

66、③云平台tsp解密出数据密钥段后,将数据密钥段加密后发送至对应的车辆v内,而初步加密数据d1则是被发送至车主账户ac中,黑客即使截获云平台tsp发送给车主账户ac的初步加密数据d1,也因无法得到对应的数据密钥,从而无法解密出哨兵模式数据。

67、综上分析可知,本发明的监管方法一方面可以防止因车主或闲杂人等随意查看哨兵模式数据从而导致车主和他人隐私被侵犯的情况发生,另一方面提高了哨兵模式数据在传输过程中的安全性,使黑客即使截获也无法破解出哨兵模式数据,避免了哨兵模式数据造成泄密的情况发生,也进一步避免了车主和他人的人身及财产损失。

- 还没有人留言评论。精彩留言会获得点赞!