EDoS攻击的检测方法、装置、存储介质及程序产品与流程

本技术涉及云计算与云安全,具体涉及一种edos攻击的检测方法、装置、存储介质及程序产品。

背景技术:

1、经济可持续性拒绝(economic denial of sustainability,edos)攻击是一种利用云计算的按使用付费和自动扩展功能,通过控制受害者的设备,使其按照攻击者的指令不断向目标服务器发送恶意请求,从而向云采用者收取过高的费用,导致大规模的服务撤销或破产的攻击方式。目前针对edos攻击的检测防御主要有以下几种方法:

2、(1)、edos-shield:该方法有两个主要组成部分,一个虚拟防火墙(virtualfirewall,vf)以及一个白名单、黑名单和一种图形化图灵测试(graphics turing test,gtt)构成的验证器云节点(v节点)。vf主要用作基于白名单和黑名单的过滤机制,图形化图灵测试来区分合法客户和攻击者,并将两者的网际互连协议(internet protocol,ip)地址分别置于白名单和黑名单中,而后验证器云节点会根据验证过程的结果去更新黑名单与白名单的列表。

3、(2)、edos-ads:该方法会统计一定时间段内访问者向云服务端发送的请求次数,同时监测该时间段内设备中央处理器(cpu)的平均利用率。若请求次数或请求时间段内cpu的平均利用率大于系统设定阈值,edos-ads则会将该访问者定义为可疑对象,随后对可疑访问对象进行gtt,若该访问对象未响应或未通过gtt,则会将该访问对象的ip地址加入黑名单。数据库会记录此ip的“请求行为及信息”(包括ip地址、端口号与特定时间内的请求次数),并将此请求行为视为攻击,防火墙将过滤掉该ip地址发送的请求。此外,数据库会在每一轮的访问请求中进行更新。

4、(3)、基于机器学习的edos攻击检测技术:该方法是从发送请求的虚拟机中获取定期的样本流量和资源使用模式,使用特征提取器对数据进行预处理与特征的提取,通过支持向量机(svm)与人工神经网络模型对获取的特征进行学习并为每个虚拟生成行为配置文件,然后使用学习的配置文件来检测对额外请求资源的需求是否来自正常或异常行为,最后选择接受、限制或阻止所请求的额外资源分配。

5、上述三种技术方法主要存在如下问题:

6、(1)、edos-shield方法的缺点在于其设定的黑白名单机制不能根据网络的变化进行实时更新,这使得攻击者可以利用ip欺骗对目标服务器进行edos攻击,此外由于该方法执行的图形化图灵测试具有较高的误报率。

7、(2)、edos-ads主要是利用系统对于检测特征设定的单一阈值来检测edos攻击,这种方式的缺点在于系统的阈值的选取是一个难题,若采取小阈值会增加了引入误报的可能性,若采用较大的阈值则可能会降低检测的灵敏度。

8、(3)、基于机器学习的edos攻击检测技术虽然可以利用svm与人工神经网络对采集的数据流的特征进行学习,从而提高系统是对edos系统的识别率。但其缺点在于只能检测一段时间内的是否存在攻击行为,无法在每个数据流上进行检测。此外该方法所需的输入数据的序列长度很长,这无疑会增加了系统检测时间以及所需的计算资源。

技术实现思路

1、本技术的至少一个实施例提供了一种edos攻击的检测方法、装置、存储介质及程序产品,用于解决现有技术中edos检测准确性差和edos检测局限性的问题。

2、为了解决上述技术问题,本技术是这样实现的:

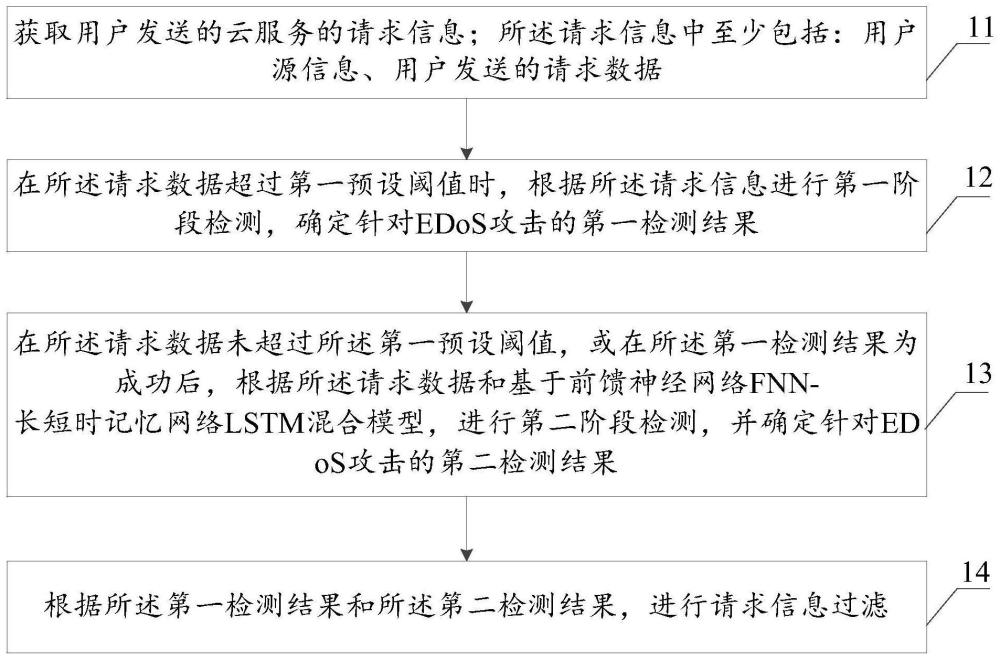

3、第一方面,本技术实施例提供了一种针对edos攻击的检测方法,包括:

4、获取用户发送的云服务的请求信息;所述请求信息中至少包括:用户源信息、用户发送的请求数据;

5、在所述请求数据超过第一预设阈值时,根据所述请求信息进行第一阶段检测,确定针对edos攻击的第一检测结果;

6、在所述请求数据未超过所述第一预设阈值,或在所述第一检测结果为成功后,根据所述请求数据和基于前馈神经网络fnn-长短时记忆网络lstm混合模型,进行第二阶段检测,并确定针对edos攻击的第二检测结果;

7、根据所述第一检测结果和所述第二检测结果,进行请求信息过滤。

8、可选地,根据所述请求数据和基于前馈神经网络fnn-长短时记忆网络lstm混合模型,进行第二阶段检测,并确定针对edos攻击的第二检测结果,包括:

9、对所述请求数据进行特征提取,确定特征提取后的第一特征信息;

10、将所述第一特征信息输入至所述fnn-lstm混合模型的fnn中,得到第一输出结果;所述第一输出结果用于表示检测所述第一特征信息的分类结果,所述分类结果表示正常分类结果或异常分类结果;

11、在所述第一输出结果表示为所述异常分类结果时,则将所述第一特征信息进行切片化处理后,输入至所述fnn-lstm混合模型的lstm中,得到第二输出结果;所述第二输出结果用于表示切片化处理后每个数据流对应的输出结果,所述数据流对应的输出结果表示异常流或正常流;

12、将所述第二输出结果与第二预设阈值比较,将所述第二输出结果对应的数据信息划分为白名单和黑名单;

13、根据所述白名单和所述黑名单,确定针对edos攻击的第二检测结果。

14、可选地,对所述请求数据进行特征提取,确定特征提取后的第一特征信息,包括:

15、对所述请求数据,依据第一特征参数进行特征提取,确定特征提取后的第一特征集;所述第一特征参数包括以下至少一项:数据流的平均长度;相关数据流的数目;传入的数据包数;传出的数据包数;每个流的平均字节数;数据流持续的时间;受到攻击服务器的中央处理器cpu使用率;受到攻击服务器的内存占用率;网络带宽;单向数据流的速度;

16、对所述第一特征集进行特征相关性计算,确定所述第一特征集中每个特征子集的评估特征参数;

17、将所有所述评估特征参数中的最大值对应的所述特征子集,确定为所述第一特征信息。

18、可选地,将所述第一输出结果对应的异常数据进行切片化处理后,输入至所述fnn-lstm混合模型的lstm中,得到第二输出结果,包括:

19、将所述第一输出结果对应的异常数据进行切片化处理,确定待输入所述lstm的时间序列;所述时间序列中每个第二特征参数包括以下至少一项:每个流的字节长度;每个流所携带的数据包数;流所持续的时间;两个连续数据包的间隔时间;每个流的传入数据包与传出数据包数;数据包从源地址到目的地址的生存时间;数据包从目的地址到源地址的生存时间;源数据包到达时间与目的地包间到达时间;

20、利用所述lstm的注意力机制,确定每个所述第二特征参数的注意力分数,以及利用归一化函数,确定每个所述第二特征参数的归一化值;

21、根据所述注意力分数和所述归一化值,确定每个所述第二特征参数的权重系数;

22、将所述权重系数赋予对应的所述第二特征参数,并输入至所述lstm的全连接层,得到第二输出结果。

23、可选地,根据所述请求信息进行第一阶段检测,确定针对edos攻击的第一检测结果,包括:

24、根据所述请求信息,对所述用户发送图形化图灵测试gtt;

25、若所述用户未通过gtt,则将所述用户源信息添加至黑名单;

26、若所述用户通过所述gtt,则当所述用户发送超文本传输协议http请求以访问特定url处的资源时,启用url重定向流程,确定针对edos攻击的第一检测结果。

27、可选地,在所述url重定向流程中,若所述用户重新发送的请求信息中携带虚拟地址,确定所述第一检测结果为成功;

28、在所述url重定向流程中,若所述用户重新发送的请求信息中携带实际地址,确定所述第一检测结果为失败。

29、可选地,根据所述第一检测结果和所述第二检测结果,进行请求信息过滤,包括:

30、确定所述第一检测结果为失败,则将过滤所述请求信息;

31、根据所述第二检测结果,确定所述用户源信息属于黑名单,则过滤所述请求信息。

32、第二方面,本技术实施例提供了一种针对edos攻击的检测装置,包括:

33、第一获取模块,用于获取用户发送的云服务的请求信息;所述请求信息中至少包括:用户源信息、用户发送的请求数据;

34、第一处理模块,用于在所述请求数据超过第一预设阈值时,根据所述请求信息进行第一阶段检测,确定针对edos攻击的第一检测结果;

35、第二处理模块,用于在所述请求数据未超过所述第一预设阈值,或在所述第一检测结果为成功后,根据所述请求数据和基于前馈神经网络fnn-长短时记忆网络lstm混合模型,进行第二阶段检测,并确定针对edos攻击的第二检测结果;

36、第三处理模块,用于根据所述第一检测结果和所述第二检测结果,进行请求信息过滤。

37、第三方面,本技术实施例提供了一种计算机可读存储介质,所述计算机可读存储介质上存储有计算机程序,所述计算机程序被处理器执行时实现如第一方面所述的方法的步骤。

38、第四方面,本技术实施例提供了一种计算机程序产品,包括计算机指令,所述计算机指令被处理器执行时实现如第一方面所述的方法的步骤。

39、与现有技术相比,本技术实施例提供的针对edos攻击的检测方法、装置、存储介质及程序产品,通过获取用户发送的云服务的请求信息;请求信息中至少包括:用户源信息、用户发送的请求数据;将请求数据与第一预设阈值比较,在请求数据超过第一预设阈值时,进行第一阶段检测,确定针对edos攻击的第一检测结果;在第一检测结果为成功后或请求数据未超过所述第一预设阈值,将请求数据输入fnn-lstm混合模型,进行第二阶段检测,并确定针对edos攻击的第二检测结果,利用第一检测结果和第二检测结果,进行请求信息过滤,本技术可利用fnn-lstm混合模型来检测隐蔽性的攻击行为,其次,采用fnn周期检测器检测出攻击发生的时间并确定长序列输入数据流中的异常部分,从而在保证了检测精度的同时避免了直接使用lstm模型中存在的输入数据序列过长的问题。本技术利用fnn-lstm模型的二阶段的检测edos攻击的方法,可以解决解决现有技术中edos检测准确性差和edos检测局限性的问题。

- 还没有人留言评论。精彩留言会获得点赞!