本技术涉及网络安全,尤其涉及一种防止恶意srb组态软件接入的方法及系统。

背景技术:

1、安全实时总线(secure real-time bus,简称srb),是一种基于高性能半导体元器件工艺搭建的一种工业数据现场总线。传统总线(bus)作为信号线的集合,广泛应用于嵌入式系统的各个组成部分之间,包括高性能的控制器芯片、存储器、通信接口等,以及支撑这些硬件运行的底层软件和通信协议。这些总线通过传输二进制数据,并依据特定的指令命令,实现数据传输与转换、系统控制等关键功能。

2、srb技术作为总线技术的进一步发展,特别强调了数据传输的稳定性、安全性和实时性,使其特别适用于那些对性能要求严苛的工业环境。然而,在现有技术实现中,srb组态软件作为管理srb系统的核心工具,通常运行在pc上,并通过标准的以太网方式与多台通过线缆连接的srb设备进行通信。

3、尽管这种通信方式提供了高度的兼容性和灵活性,但也带来了一定的安全隐患。由于只要srb组态软件下发的报文格式符合标准,srb设备的配置就会被修改,这就为恶意软件的接入提供了可乘之机。一旦恶意的srb组态软件成功接入系统,就可能对系统的稳定运行构成严重威胁,甚至导致数据泄露、设备损坏等严重后果。

4、因此,有必要对现有的srb系统通信机制进行改进和优化,以增强其抵御恶意软件攻击的能力,确保数据传输的安全性,从而更好地满足工业自动化领域对高性能总线技术的需求。

技术实现思路

1、针对上述问题,本技术提供了一种防止恶意srb组态软件接入的方法,包括以下内容:

2、第一方面,本技术提供了一种防止恶意srb组态软件接入的方法,该方法包括:

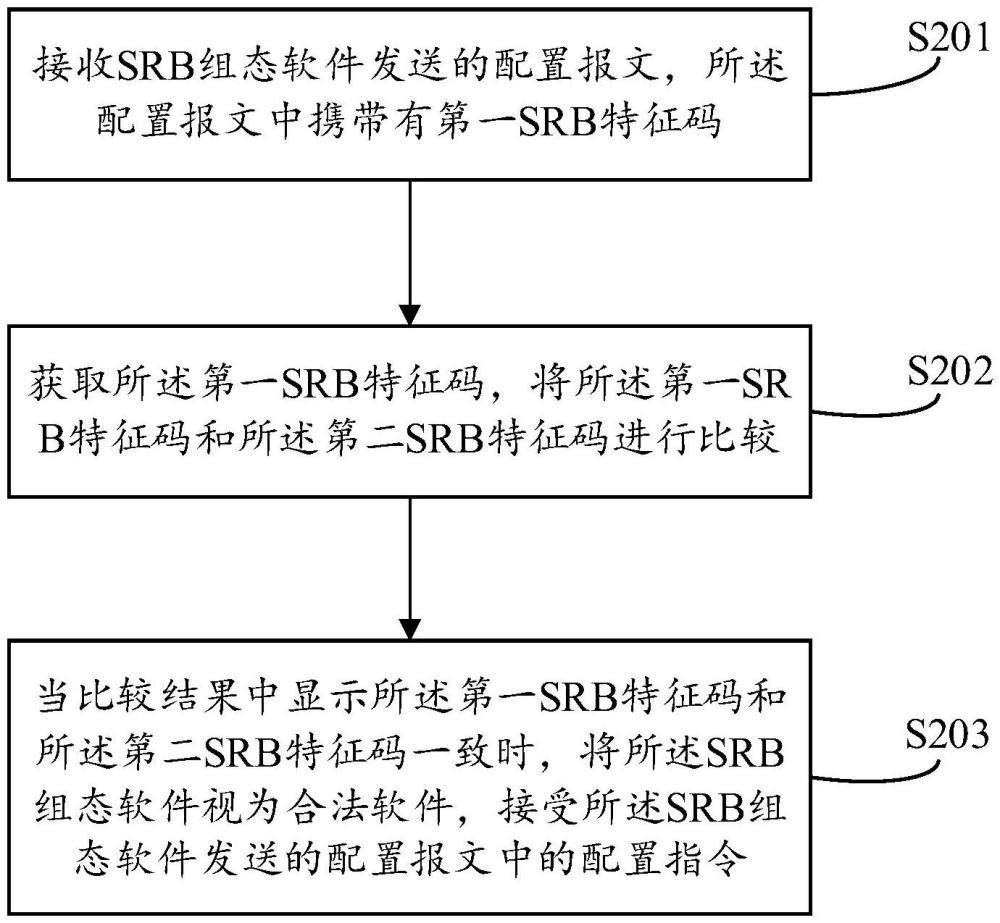

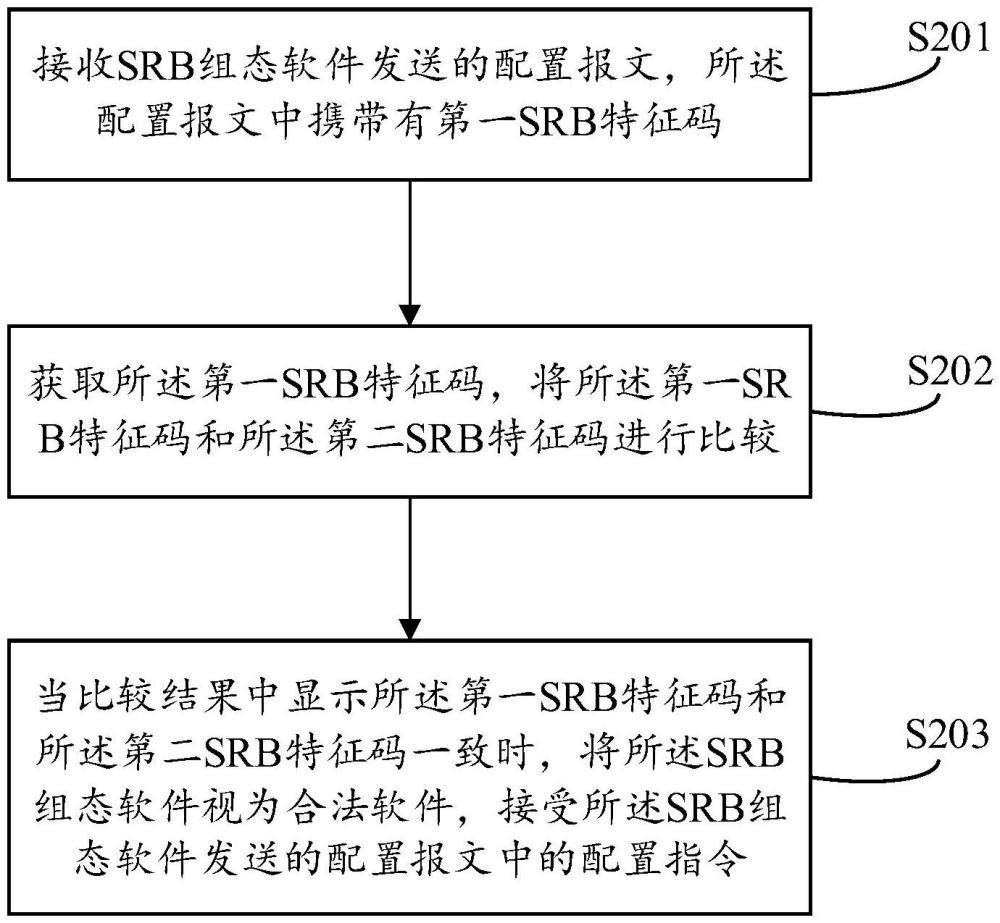

3、接收srb组态软件发送的配置报文,所述配置报文中携带有第一srb特征码;

4、获取所述第一srb特征码,将所述第一srb特征码和所述第二srb特征码进行比较,所述第二srb特征码预先存储在所述srb系统中;

5、当比较结果中显示所述第一srb特征码和所述第二srb特征码一致时,将所述srb组态软件视为合法软件,接受所述srb组态软件发送的配置报文中的配置指令。

6、可选的,接收srb组态软件发送的配置报文之前,所述方法还包括:

7、在srb系统设置第二srb特征码,所述第二srb特征码为数字、日期或字符串的形式;

8、将所述第二srb特征码写入所述srb系统中;

9、将所述第二srb特征码发送到所述srb组态软件,作为第一srb特征码存入所述srb组态软件的配置报文。

10、可选的,所述接收srb组态软件发送的配置报文之前,所述方法还包括:

11、对所述第一srb特征码利用密钥进行加密处理;

12、在srb设备和所述srb组态软件间共享所述密钥;

13、所述获取所述第一srb特征码,将所述第一srb特征码和所述第二srb特征码进行比较包括:

14、利用所述密钥对加密后的第一srb特征码进行解密,对解密后的第一srb特征码和所述第二srb特征码进行比较。

15、可选的,所述第一srb特征码和所述第二srb特征码每隔预设周期进行动态更新。

16、可选的,当比较结果中显示所述第一srb特征码和所述第二srb特征码不一致时,将所述srb组态软件视为非法软件,拒绝配置。

17、可选的,所述方法还包括:当比较结果中显示所述第一srb特征码和所述第二srb特征码不一致时,向所述srb组态软件反馈识别到非法软件。

18、第二方面,本技术提供了一种防止恶意srb组态软件接入的系统,该系统包括:

19、srb系统端和pc端;

20、所述pc端中包括srb组态软件,用于下发组态配置到所述srb系统端;

21、所述srb系统端中包括多个srb设备,各srb设备之间通过线缆连接;所述srb系统端中的各srb设备和所述pc端通过网口或串口相连;

22、所述srb系统端用于接收srb组态软件发送的配置报文,所述配置报文中携带有第一srb特征码;获取所述第一srb特征码,将所述第一srb特征码和所述第二srb特征码进行比较,所述第二srb特征码预先存储在所述srb系统中;当比较结果中显示所述第一srb特征码和所述第二srb特征码一致时,将所述srb组态软件视为合法软件,接受所述srb组态软件下发的配置指令。

23、可选的,所述srb系统端接收srb组态软件发送的配置报文之前,在srb系统端设置第二srb特征码,所述第二srb特征码为数字、日期或字符串的形式;

24、将所述第二srb特征码写入所述srb系统端中;

25、将所述第二srb特征码发送到所述pc端的srb组态软件,作为第一srb特征码存入所述srb组态软件的配置报文。

26、可选的,所述srb系统端接收srb组态软件发送的配置报文之前,还包括对所述第一srb特征码利用密钥进行加密处理;

27、在srb设备和所述srb组态软件间共享所述密钥;

28、所述获取所述第一srb特征码,将所述第一srb特征码和所述第二srb特征码进行比较包括:

29、利用所述密钥对加密后的第一srb特征码进行解密,对解密后的第一srb特征码和所述第二srb特征码进行比较。

30、可选的,所述srb系统端对所述第一srb特征码和所述第二srb特征码每隔预设周期进行动态更新。

31、可选的,当所述srb系统端的比较结果中显示所述第一srb特征码和所述第二srb特征码不一致时,将所述srb组态软件视为非法软件,拒绝配置。

32、可选的,当所述srb系统端的比较结果中显示所述第一srb特征码和所述第二srb特征码不一致时,向所述srb组态软件反馈识别到非法软件。

33、第三方面,本技术提供了一种设备,所述设备包括存储器和处理器,所述存储器用于存储指令或代码,所述处理器用于执行所述指令或代码,以使所述设备执行前述第一方面任一实现方式中介绍的防止恶意srb组态软件接入的方法。

34、第四方面,本技术提供了一种计算机可读存储介质,所述计算机可读存储介质中存储有代码,当所述代码被运行时,运行所述代码的设备实现前述第一方面任一实现方式中介绍的防止恶意srb组态软件接入的方法。

35、本技术提供了一种防止恶意srb组态软件接入的方法。在执行所述方法时,先接收srb组态软件发送的配置报文,所述配置报文中携带有第一srb特征码获取所述第一srb特征码,将所述第一srb特征码和所述第二srb特征码进行比较,所述第二srb特征码预先存储在所述srb系统中,当比较结果中显示所述第一srb特征码和所述第二srb特征码一致时,将所述srb组态软件视为合法软件,接受所述srb组态软件发送的配置报文中的配置指令。

36、通过实施上述技术方案,显著增强了srb系统对于接入组态软件的身份验证能力,有效防范了恶意软件或未经授权软件的非法接入。具体而言,要求srb组态软件在发送配置报文时必须携带特定的第一srb特征码,并与系统中预先存储的第二srb特征码进行比对。这一验证机制确保了只有持有正确特征码的合法组态软件才能成功接入系统并发送配置指令,从而极大地提升了系统的安全性。此外,该技术方案还促进了srb系统操作的规范性和可控性。只有当组态软件的身份得到系统确认后,其发送的配置指令才会被接受并执行,避免了因错误配置或恶意操作导致的系统异常或故障。这不仅保障了系统运行的稳定性,也降低了因人为失误或恶意攻击带来的维护成本和风险。

37、综上所述,该技术方案通过引入特征码比对机制,实现了对srb组态软件接入的严格控制和身份验证,为srb系统提供了更加安全可靠的数据传输和配置管理方案。