动态部署网络隐身方法、装置、电子设备及存储介质与流程

本技术涉及网络安全,尤其涉及一种动态部署网络隐身方法、装置、电子设备及存储介质。

背景技术:

1、网络安全是一项重要的技术,网络安全技术可以有效地保护数据在传输和存储过程中的安全,防止数据被未经授权的访问、窃取或篡改,确保数据的机密性和完整性,随着大规模数据泄露事件频发以及网络攻击手段的不断演变,传统的网络安全防护手段已经逐渐显露出其局限性,传统的静态防御机制往往难以应付变化多端的攻击形式,传统动态部署网络隐身控制方法,在动态部署的过程中,系统可能受到恶意攻击或未授权访问,导致系统数据泄露或遭受其他安全威胁,此外,动态部署系统的灵活性也可能被攻击者利用,增加系统面临的安全挑战。

技术实现思路

1、有鉴于此,本技术的目的在于提出一种克服上述问题或者至少部分地解决上述问题的动态部署网络隐身方法、装置、电子设备及存储介质。

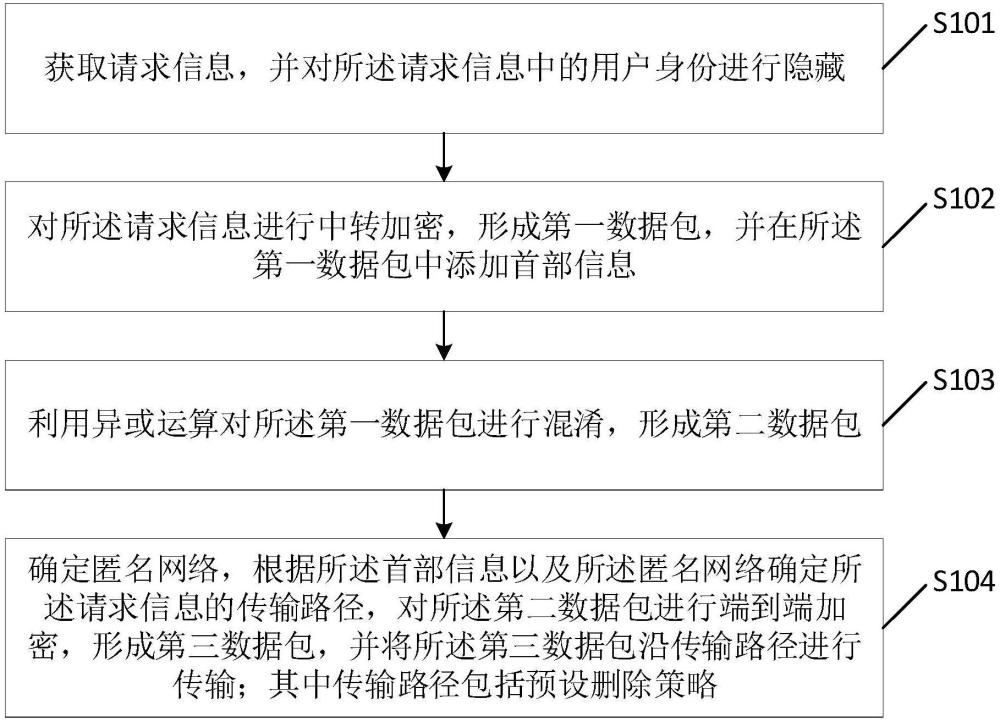

2、基于上述目的,本技术的第一方面,提供了一种动态部署网络隐身方法,其特征在于,包括:

3、获取请求信息,并对所述请求信息中的用户身份进行隐藏;

4、对所述请求信息进行中转加密,形成第一数据包,并在所述第一数据包中添加首部信息;所述首部信息包括中转地址和目的地址;

5、利用异或运算对所述第一数据包进行混淆,形成第二数据包;

6、确定匿名网络,根据所述首部信息以及所述匿名网络确定所述请求信息的传输路径,对所述第二数据包进行端到端加密,形成第三数据包,并将所述第三数据包沿传输路径进行传输;其中传输路径包括预设删除策略。

7、可选的,对所述请求信息中的用户身份进行隐藏,包括:

8、根据所述请求信息的来源,确定代理服务器或虚拟专用网络;

9、利用所述代理服务器或虚拟专用网络生成新的ip地址;

10、利用所述新的ip地址替换所述请求信息的原始ip地址;

11、建立所述新的ip地址与所述原始ip地址的映射策略,并将所述映射策略隐藏至所述代理服务器或虚拟专用网络。

12、可选的,对所述请求信息进行中转加密,形成第一数据包,并在所述第一数据包中添加首部信息,包括:

13、利用所述代理服务器或虚拟专用网络对所述请求信息进行中转;

14、利用预设加密算法对所述请求信息进行加密,形成密文;

15、将所述密文进行打包,形成第一数据包,并在所述第一数据包中添加中转地址和目的地址;其中所述中转地址为所述代理服务器或虚拟专用网络的中转端地址。

16、可选的,利用预设加密算法对所述请求信息进行加密,形成密文,包括:

17、确定两个随机素数,且两个随机素数的长度相等;

18、根据所述素数,确定模数以及欧拉函数值;

19、确定与所述欧拉函数值的互质数作为公钥指数;

20、根据所述公钥指数以及所述欧拉函数值,确定私钥指数;

21、根据所述私钥指数和所述模数,生成私钥;

22、根据所述公钥指数和所述模数,生成公钥,利用所述公钥对所述请求信息进行加密,形成密文。

23、可选的,所述欧拉函数值表示为:

24、α(n)=(p-1)(q-1),

25、所述私钥指数表示为:

26、(d*e)modα(n)=1,

27、所述密文表示为:

28、c=memodn,

29、其中,n=p*q,p和q分别表示两个随机素数,d表示私钥指数,e表示公钥指数,m表示请求信息。

30、可选的,利用异或运算对所述第一数据包进行混淆,形成第二数据包,包括:

31、将所述第一数据包按照固定长度进行分块,形成若干数据块;

32、确定混淆密钥,其中所述混淆密钥的长度与所述数据块的长度相同,且混淆密钥的数量与数据块的数量相同;

33、对所述混淆密钥和所述数据块进行异或运算,得到运算结果;

34、将所述运算结果按照数据块在第一数据包中的位置进行重组,形成第二数据包。

35、可选的,确定匿名网络,根据所述首部信息以及所述匿名网络确定所述请求信息的传输路径,对所述第二数据包进行端到端加密,形成第三数据包,并将所述第三数据包沿传输路径进行传输,其中传输路径包括预设删除策略,包括:

36、根据所述首部信息确定中转端及目的端;

37、确定匿名网络,根据所述匿名网络、中转端及目的端确定所述传输路径;

38、根据所述传输路径确定传输节点,所述传输节点包括匿名路由;

39、根据所述中转端及目的端,对所述第二数据包进行端到端加密,形成第三数据包;

40、响应于所述第三数据包经过当前传输节点,则删除该传输节点。

41、本技术的第二方面,提供了一种动态部署网络隐身装置,包括:

42、隐藏模块,用于获取请求信息,并对所述请求信息中的用户身份进行隐藏;

43、中转加密模块,用于对所述请求信息进行中转加密,形成第一数据包,并在所述第一数据包中添加首部信息;

44、混淆模块,用于利用异或运算对所述第一数据包进行混淆,形成第二数据包;

45、传输模块,用于确定匿名网络,根据所述首部信息以及所述匿名网络确定所述请求信息的传输路径,对所述第二数据包进行端到端加密,形成第三数据包,并将所述第三数据包沿传输路径进行传输;其中第三传输路径包括预设删除策略。

46、可选的,对所述请求信息中的用户身份进行隐藏,包括:

47、根据所述请求信息的来源,确定代理服务器或虚拟专用网络;

48、利用所述代理服务器或虚拟专用网络生成新的ip地址;

49、利用所述新的ip地址替换所述请求信息的原始ip地址;

50、建立所述新的ip地址与所述原始ip地址的映射策略,并将所述映射策略隐藏至所述代理服务器或虚拟专用网络。

51、可选的,对所述请求信息进行中转加密,形成第一数据包,并在所述第一数据包中添加首部信息,包括:

52、利用所述代理服务器或虚拟专用网络对所述请求信息进行中转;

53、利用预设加密算法对所述请求信息进行加密,形成密文;

54、将所述密文进行打包,形成第一数据包,并在所述第一数据包中添加中转地址和目的地址;其中所述中转地址为所述代理服务器或虚拟专用网络的中转端地址。

55、可选的,利用预设加密算法对所述请求信息进行加密,形成密文,包括:

56、确定两个随机素数,且两个随机素数的长度相等;

57、根据所述素数,确定模数以及欧拉函数值;

58、确定与所述欧拉函数值的互质数作为公钥指数;

59、根据所述公钥指数以及所述欧拉函数值,确定私钥指数;

60、根据所述私钥指数和所述模数,生成私钥;

61、根据所述公钥指数和所述模数,生成公钥,利用所述公钥对所述请求信息进行加密,形成密文。

62、可选的,所述欧拉函数值表示为:

63、α(n)=(p-1)(q-1),

64、所述私钥指数表示为:

65、(d*e)modα(n)=1,

66、所述密文表示为:

67、c=memodn,

68、其中,n=p*q,p和q分别表示两个随机素数,d表示私钥指数,e表示公钥指数,m表示请求信息。

69、可选的,利用异或运算对所述第一数据包进行混淆,形成第二数据包,包括:

70、将所述第一数据包按照固定长度进行分块,形成若干数据块;

71、确定混淆密钥,其中所述混淆密钥的长度与所述数据块的长度相同,且混淆密钥的数量与数据块的数量相同;

72、对所述混淆密钥和所述数据块进行异或运算,得到运算结果;

73、将所述运算结果按照数据块在第一数据包中的位置进行重组,形成第二数据包。

74、可选的,确定匿名网络,根据所述首部信息以及所述匿名网络确定所述请求信息的传输路径,对所述第二数据包进行端到端加密,形成第三数据包,并将所述第三数据包沿传输路径进行传输,其中传输路径包括预设删除策略,包括:

75、根据所述首部信息确定中转端及目的端;

76、确定匿名网络,根据所述匿名网络、中转端及目的端确定所述传输路径;

77、根据所述传输路径确定传输节点,所述传输节点包括匿名路由;

78、根据所述中转端及目的端,对所述第二数据包进行端到端加密,形成第三数据包;

79、响应于所述第三数据包经过当前传输节点,则删除该传输节点。

80、本技术的第三方面,提供了一种电子设备,包括存储器、处理器及存储在存储器上并可在处理器上运行的计算机程序,所述处理器执行所述程序时实现如第一方面所述的方法。

81、本技术的第四方面,提供了一种非暂态计算机可读存储介质,所述非暂态计算机可读存储介质存储计算机指令,所述计算机指令用于使计算机执行如第一方面所述的方法。

82、从上面所述可以看出,本技术提供的动态部署网络隐身方法、装置、电子设备及存储介质,首先通过中转对用户身份进行隐藏,之后利用中转加密,隐藏真实数据源的同时,通过对请求信息加密、混淆以及匿名网络传输,保证请求信息在传输过程中的安全性和机密性,同时保障用户信息的私密性,防止被第三方恶意攻击者窃取或监控。

83、上述说明仅是本发明技术方案的概述,为了能够更清楚了解本发明的技术手段,而可依照说明书的内容予以实施,并且为了让本发明的上述和其它目的、特征和优点能够更明显易懂,以下特举本发明的具体实施方式。

- 还没有人留言评论。精彩留言会获得点赞!