基于具有极化和空模自由度的单光子的半量子密钥分配网络构建方法

本发明涉及量子密码学领域。本发明提出一种基于具有极化和空模自由度的单光子的半量子密钥分配网络构建方法,达到“一个拥有完全量子能力的参与者与每个半量子参与者建立不同密钥,同时又帮助每两个相邻半量子参与者建立不同密钥”的目标。

背景技术:

1、在信息时代,数据的监听、窃取事件频频发生,给个人隐私、金融安全、国家安全等带来了巨大威胁。因此,数据的安全性已经成为一个极为重要的课题。传统的基于计算复杂度的经典加密算法一直以来是保护数据信息安全的重要基石,但随着量子计算技术的兴起与发展,这些算法正日益面临着严峻的挑战。因此,迫切地需要寻找另一种安全而有效的数据保护方法。1984年,bennett和brassard[1]提出首个量子密钥分配(quantum keydistribution,qkd)方法,即著名的bb84方法,这标志着量子密码学的诞生。qkd的功能在于利用量子力学规律在两个远距离用户之间建立密钥。至今,随着量子技术的不断进步,许多优秀的qkd方法[2-8]又相继被设计出来。qkd有望成为未来数据保护的核心技术之一。

2、包括qkd在内的量子密码方法往往要求所有用户都具备完全的量子能力,包括制备量子叠加态和量子纠缠态的能力、对量子叠加态和量子纠缠态进行测量的能力、执行酉操作的能力等。这无疑会使得所有用户需承担起沉重的量子设备负担。为了减轻部分用户的量子设备负担,boyer等人[9,10]率先提出“半量子”的概念并设计出最初的两个半量子密钥分配(semiquantum key distribution,sqkd)方法,这标志着半量子密码学的诞生。至今,许多有趣的sqkd方法[9-21]从不同角度被设计出来。按照用户数量进行划分,sqkd可被进一步分为两方半量子密钥分配(two-party semiquantum key distribution,tsqkd)[9-16]和多方半量子密钥分配(multi-party semiquantum key distribution,msqkd)[17-21]。目前只出现文献[17-21]这几个为数不多的msqkd方法。zhang等人[17]在2009年提出一种新颖的msqkd方法,实现了“量子参与者与一群半量子参与者一起建立同一密钥”的功能;zhou等人[18]在2019年提出一种新颖的msqkd方法,实现了“量子参与者与两群半量子参与者建立不同密钥”的功能;tian等人[19]在2022年提出的msqkd方法具有“量子参与者与一群半量子参与者一起建立同一密钥”的功能;pan[20]在2024年提出的msqkd方法具有“量子参与者与每个半量子参与者建立不同密钥”的功能;tsai和wang[21]在2024年提出的msqkd方法具有“量子参与者帮助一个半量子参与者与一群其他半量子参与者一起建立同一密钥”的功能。然而,以上msqkd方法[17-21]都只具备单一功能,在更复杂的拓扑网络结构中未必能适用。

3、鉴于以上分析,为了实现“一个拥有完全量子能力的参与者与每个半量子参与者建立不同密钥,同时又帮助每两个相邻半量子参与者建立不同密钥”的功能,本发明利用具有极化和空模自由度的单光子提出了一个新颖的半量子密钥分配网络构建方法。本发明的方法只需单光子作为量子资源且只需进行单光子测量。本发明的方法不需要使用预共享密钥、量子纠缠交换操作、量子延迟线以及哈达玛操作。本发明的方法可被应用于半量子求和、半量子隐私比较和半量子秘密共享上。

4、参考文献

5、[1]bennett,c.h.,&brassard,g.(1984).quantum cryptography:public keydistribution and coin tossing.proceedings of the ieee internationalconference on computers,systems,and signal processing,ieee press,175-179.

6、[2]ekert,a.k.(1991).quantum cryptography based on bell'stheorem.physical review letters,67(6),661-663.

7、[3]bennett,c.h.(1992).quantum cryptography using any twononorthogonal states.physical review letters,68(21),3121.

8、[4]cabello,a.(2000).quantum key distribution in the holevolimit.physical review letters,85(26),5635.

9、[5]hwang,w.y.(2003).quantum key distribution with high loss:towardglobal secure communication.physical review letters,91(5),057901.

10、[6]li,x.h.,deng,f.g.,&zhou,h.y.(2008).efficient quantum keydistribution over a collective noise channel.physical review a,78(2),022321.

11、[7]zhang,c.m.,song,x.t.,treeviriyanupab,p.,li,m.,wang,c.,li,h.w.,yin,z.q.,chen,w.,&han,z.f.(2014).delayed error verification in quantum keydistribution.chinese science bulletin,23(59),2825-2828.

12、[8]scarni,v.(2004).quantum cryptography protocols robust againstphoton number splitting attacks for weak laser pulse implementations.physicalreview letters,92(5),579-582.

13、[9]boyer,m.,kenigsberg,d.,&mor,t.(2007).quantum key distribution withclassical bob.physical review letters,99(14),140501.

14、[10]boyer,m.,gelles,r.,kenigsberg,d.,&mor,t.(2009).semiquantum keydistribution.physical review a,79(3),032341.

15、[11]zou,x.,qiu,d.,li,l.,wu,l.,&li,l.(2009).semiquantum-keydistribution using less than four quantum states.physical review a-atomic,molecular,and optical physics,79(5),052312.

16、[12]wang,j.,zhang,s.,zhang,q.,&tang,c.j.(2011).semiquantum keydistribution using entangled states.chinese physics letters,28(10),100301.

17、[13]zou,x.,qiu,d.,zhang,s.,&mateus,p.(2015).semiquantum keydistribution without invoking the classical party’s measurementcapability.quantum information processing,14,2981-2996.

18、[14]ye,t.y.,li,h.k.,&hu,j.l.(2020).semi-quantum key distribution withsingle photons in both polarization and spatial-mode degrees offreedom.international journal of theoretical physics,59(9),2807-2815.

19、[15]ye,t.y.,geng,m.j.,xu,t.j.,&chen,y.(2022).efficient semiquantumkey distribution based on single photons in both polarization and spatial-mode degrees of freedom.quantum information processing,21(4),123.

20、[16]xu,t.j.,&ye,t.y.(2022).a novel two-party semiquantum keydistribution protocol based on ghz-like states.scientia sinica physica,mechanica&astronomica,52(12),120312.

21、[17]zhang,x.z.,gong,w.g.,tan,y.g.,ren,z.z.,&guo,x.t.(2009).quantumkey distribution series network protocol with m-classical bobs.chinesephysics b,18(6),2143.

22、[18]zhou,n.r.,zhu,k.n.,&zou,x.f.(2019).multi-party semi-quantum keydistribution protocol with four-particle cluster states.annalen der physik,531(8),1800520.

23、[19]tian,y.,li,j.,ye,c.q.,&li,c.y.(2022).multi-party semi-quantum keydistribution protocol based on hyperentangled bell states.frontiers inphysics,10,1023443.

24、[20]pan,h.m.(2024).multi-party semiquantum key distribution withmulti-qubit ghz states.quantum information processing,23,50.

25、[21]tsai,c.w.,&wang,c.h.(2024).multi-party quantum key distributionprotocol in quantum network.epj quantum technology,11,63.

26、[22]liu,d.,chen,j.l.,&jiang,w.(2012).high-capacity quantum securedirect communication with single photons in both polarization and spatial-mode degrees of freedom.international journal of theoretical physics,51,2923-2929.

27、[23]yang,y.g.,xia,j.,jia,x.,&zhang,h.(2013).comment on quantumprivate comparison protocols with a semi-honest third party.quantuminformation processing,12(2),877.

28、[24]cai,q.y.(2006).eavesdropping on the two-way quantum communicationprotocols with invisible photons.physics letters a,351(1-2),23-25.

29、[25]gisin,n.,ribordy,g.,tittel,w.,&zbinden,h.(2002).quantumcryptography.reviews of modern physics,74(1),145.

30、[26]deng,f.g.,zhou,p.,li,x.h.,li,c.y.,&zhou,h.y.(2005).robustness oftwo-way quantum communication protocols against trojan horse attack.https://arxiv.org/abs/quant-ph/0508168.

31、[27]li,x.h.,deng,f.g.,&zhou,h.y.(2006).improving the security ofsecure direct communication based on the secret transmitting order ofparticles.physical review a,74(5),054302.

32、[28]gao,f.,qin,s.j.,wen,q.y.,&zhu,f.c.(2007).a simple participantattack on the brádler-protocol.quantum information&computation,7(4),329-334.

33、[29]zhang,c.,huang,q.,long,y.x.,&sun,z.w.(2021).secure three-partysemi-quantum summation using single photons.international journal oftheoretical physics,60,3478-3487.

34、[30]ye,t.y.,xu,t.j.,geng,m.j.,&chen,y.(2022).two-party securesemiquantum summation against the collective-dephasing noise.quantuminformation processing,21(3),118.

35、[31]hu,j.l.,&ye,t.y.(2022).three-party secure semiquantum summationwithout entanglement among quantum user and classical users.internationaljournal of theoretical physics,61(6),170.

36、[32]chou,w.h.,hwang,t.,&gu,j.(2016).semi-quantum private comparisonprotocol under an almost-dishonest third party.https://arxiv.org/abs/1607.07961.

37、[33]lang,y.f.(2018).semi-quantum private comparison using singlephotons.international journal of theoretical physics,57,3048-3055.

38、[34]lin,p.h.,hwang,t.,&tsai,c.w.(2019).efficient semi-quantum privatecomparison using single photons.quantum information processing,18,207.

39、[35]xu,x.,lian,j.y.,&ye,t.y.(2024).semiquantum private comparison viacavity qed.quantum information processing,23,174.

40、[36]lian,j.y.,li,x.,&ye,t.y.(2023).multi-party semiquantum privatecomparison of size relationship with d-dimensional bell states.epj quantumtechnology,10,10.

41、[37]li,q.,chan,w.h.,&long,d.y.(2010).semiquantum secret sharing usingentangled states.physical review a,82(2),022303.

技术实现思路

1、本发明的目的是一种基于具有极化和空模自由度的单光子的半量子密钥分配网络构建方法,达到“一个拥有完全量子能力的参与者与每个半量子参与者建立不同密钥,同时又帮助每两个相邻半量子参与者建立不同密钥”的目标。

2、一种基于具有极化和空模自由度的单光子的半量子密钥分配网络构建方法,共包括以下六个过程:

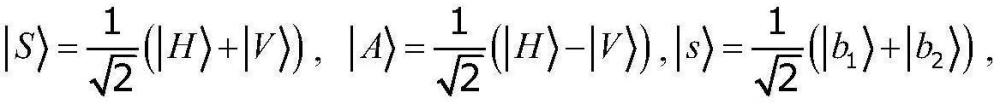

3、s1)量子参与者tp随机以基或基制备8nn个双自由度单光子,并将这些单光子分成n个序列,即其中zp={|h>,|v>},zs={|b1>,|b2>},xp={|r>,|a>},xs={|s>,|a>},tp将si的单光子一个接一个地发送给半量子参与者pi。除了第一个单光子外,tp只有在接收回上一个单光子后才会发送下一个单光子。

4、s2)当收到si的单光子时,半量子参与者pi对其随机进行ctrl操作或sitf操作后发送给半量子参与者p(i+1)modn。这里,ctrl操作是指对单光子不进行任何干扰,sitf操作是指采用基对单光子进行测量并制备一个处于相同态的新单光子。将si经pi的sift操作和ctrl操作后形成的单光子序列分别记为si_sift序列和si_ctrl序列。这里,i∈{0,1,…,n-1}。

5、s3)当收到来自pi的单光子时,p(i+1)modn对其随机进行sift操作或酉操作(即)后发送给tp。将si_sift序列经p(i+1)modn的sift操作和酉操作后形成的序列分别记为si_sift_sift序列和si_sift_u序列,将si_ctrl序列经p(i+1)modn的sift操作和酉操作后形成的序列分别记为si_ctrl_sift序列和si_ctrl_u序列。这里,i∈{0,1,…,n-1},k,l∈{0,1}。

6、s4)对于tp-pi-p(i+1)modn-tp环路,tp从si中随机选择的单光子并公布相应的位置,同时要求pi和p(i+1)modn公布相应的操作和测量结果,最后选择表1所示的正确测量基对收到的单光子进行测量。当pi选择了ctrl操作且p(i+1)modn选择了酉操作时,tp根据自己对si中被选中的单光子的初始制备态、p(i+1)modn对si_ctrl序列中相应单光子施加的酉操作以及自己利用制备基对从p(i+1)modn收到的si_ctrl_u序列中相应单光子进行的测量结果来计算错误率;当pi选择了sift操作且p(i+1)modn选择了酉操作时,tp根据自己对si中被选中的单光子的初始制备态、pi对si中被选中的单光子的基测量结果、p(i+1)modn对si_sift序列中相应单光子施加的酉操作以及自己对从p(i+1)modn收到的si_sift_u序列中相应单光子的基测量结果来计算错误率;当pi选择了ctrl操作且p(i+1)modn选择了sift操作时,tp根据自己对si中被选中的单光子的初始制备态、p(i+1)modn对si_ctrl序列中相应单光子的基测量结果以及自己对从p(i+1)modn收到的si_ctrl_sift序列中相应单光子的基测量结果来计算错误率;当pi选择了sift操作且p(i+1)modn选择了sift操作时,tp根据自己对si中被选中的单光子的初始制备态、pi对si中被选中的单光子的基测量结果、p(i+1)modn对si_sift序列中相应单光子的基测量结果以及自己对从p(i+1)modn收到的si_sift_sift序列中相应单光子的基测量结果来计算错误率。如果任何一种错误率大得不合理,tp将认为量子信道不安全并提前中止通信。另外,如果在pi公布的操作中sift操作占比高得不合理,通信也将被提前终止。这里,i∈{0,1,…,n-1}。

7、表1在tp-pi-p(i+1)modn环路中tp的正确测量基

8、

9、s5)对于tp-pi-p(i+1)modn-tp环路,为了检测tp是否忠诚,pi从si中随机选择的单光子并公布相应的位置,然后要求tp公布对si中所选中单光子的初始制备态。如果tp以基制备pi所选中的si的单光子,tp将随机利用基或基测量从p(i+1)modn收到的相应单光子;如果tp以基制备pi所选中的si的单光子,tp将随机利用基或基测量从p(i+1)modn收到的相应单光子。pi要求tp公布测量结果。存在六种情况:

10、情况①:pi选择了sift操作,p(i+1)modn选择了sift操作和酉操作中的任意一种操作,而tp选择了基进行测量。在这种情况,tp以基制备pi所选中的si的单光子。pi与p(i+1)modn根据自己的操作和测量结果以及tp公布的初始制备态和zp(zs)基测量结果来计算错误率;

11、情况②:pi选择了sift操作,p(i+1)modn选择了sift操作和酉操作中的任意一种操作,而tp选择了基进行测量。在这种情况,tp既有可能以基又有可能以基制备pi所选中的si的单光子。当tp以基制备pi所选中的si的单光子时,pi与p(i+1)modn根据自己的操作和测量结果以及tp公布的初始制备态和基测量结果计算错误率;

12、情况③:pi选择了ctrl操作,p(i+1)modn选择了酉操作,而tp选择了基进行测量。在这种情况,tp以基制备pi所选中的si的单光子。pi与p(i+1)modn根据自己的操作以及tp公布的初始制备态和基测量结果计算错误率;

13、情况④:pi选择了ctrl操作,p(i+1)modn选择了酉操作,而tp选择了基进行测量。在这种情况,tp既有可能以基又有可能以基制备pi所选中的si的单光子。当tp以基制备pi所选中的si的单光子时,pi与p(i+1)modn根据自己的操作以及tp公布的初始制备态和zp(zs)基测量结果来计算错误率;

14、情况⑤:pi选择了ctrl操作,p(i+1)modn选择了sift操作,而tp选择了基进行测量。在这种情况,tp以基制备pi所选中的si的单光子。pi与p(i+1)modn根据自己的操作和测量结果以及tp公布的初始制备态和zp(zs)基测量结果计算错误率;

15、情况⑥:pi选择了ctrl操作,p(i+1)modn选择了sift操作,而tp选择了基进行测量。在这种情况,tp既有可能以基又有可能以基制备pi所选中的si的单光子。当tp以基制备pi所选中的si的单光子时,pi与p(i+1)modn根据自己的操作以及tp公布的初始制备态和基测量结果来计算错误率。

16、如果上述六种情况任何一种的错误率大得不合理,pi和p(i+1)modn将认为tp是不忠诚的,并提前中止通信。这里,i∈{0,1,…,n-1}。

17、s6)对于tp-pi-p(i+1)modn-tp环路中的si的剩余4n个单光子,pi和p(i+1)modn分别公布施加的操作类型。

18、tp对从p(i+1)modn收到的si_sift_u序列中的相应剩余单光子进行基测量,并公布自己对si中相应单光子的初始制备基。当tp以基制备si中的相应单光子时,tp再公布zs(zp)基测量结果。tp对si中相应单光子的初始制备态被表示为|φ>,|φ>的极化态和空模态分别被表示为|si_p>和|si_s>,pi对|si_p>和|si_s>的测量结果分别被表示为|si_sift_p>和|si_sift_s>,p(i+1)modn对|si_sift_p>和|si_sift_s>施加的酉操作分别被表示为si_up和si_us,tp对从p(i+1)modn收到的si_up|si_sift_p>和si_us|si_sift_s>的测量结果分别被表示为|si_tp_p>和|si_tp_s>。如果tp的初始制备基为将存在以下关系:如果tp的初始制备基为将存在以下关系:这样,pi和p(i+1)modn可轻易共享由e(|si_sitf_s>)和e(|si_sitf_p>)组成的密钥ki((i+1)modn),其中ki((i+1)modn)的长度为n比特,即这里,

19、tp选择正确的测量基对从p(i+1)modn收到的si_ctrl_u序列中的相应剩余单光子进行测量,并公布自己对si中相应单光子的初始制备基。tp对si中相应单光子的初始制备态被表示为的极化态和空模态分别被表示为|si_p'>和|si_s'>,p(i+1)modn对|si_p'>和|si_s'>施加的酉操作分别被表示为si_u'p和si_u's,tp对从p(i+1)modn收到的si_u'p|si_p'>和si_u's|si_s'>的测量结果分别被表示为|si_tp_p'>和|si_tp_s'>。如果tp的初始制备基为将存在以下关系:如果tp的初始制备基为将存在以下关系:因此,p(i+1)modn和tp可轻易共享由e(si_u'p)和e(si_u's)组成的密钥kt((i+1)modn),其中kt((i+1)modn)的长度为n比特,即这里,i∈{0,1,…,n-1}。

- 还没有人留言评论。精彩留言会获得点赞!